Investigadores de seguridad han descubierto que los hackers están utilizando una nueva técnica en lugar de phishing que implica el uso de archivos adjuntos PDF para robar sus credenciales de correo electrónico.

En una reciente Microsoft el blog , chicos de equipo de prevención de malware señalaron que la actividad de phishing antes mencionado que normalmente se produce durante la temporada de vacaciones no ha ir por este invierno. Sin embargo, esta vez con la nueva campaña de spam todas ellas con archivos PDF, hay un poco menos de un código de explotación o malware.

En lugar de utilizar técnicas más "tradicionales", los hackers ahora están confiando en la ingeniería social para llevar a las víctimas a sus páginas de phishing donde serán atacados por ellos y pedir la divulgación de la información sensible. No se sabe cuántas personas normales son víctimas de estos ataques, pero Microsoft quiere que todos cautelosa de cómo podrían verse afectados.

¿En qué medida, hay muchos ejemplos de cómo usted puede ser víctima de una estafa de phishing sin tener idea de qué se está encendiendo.

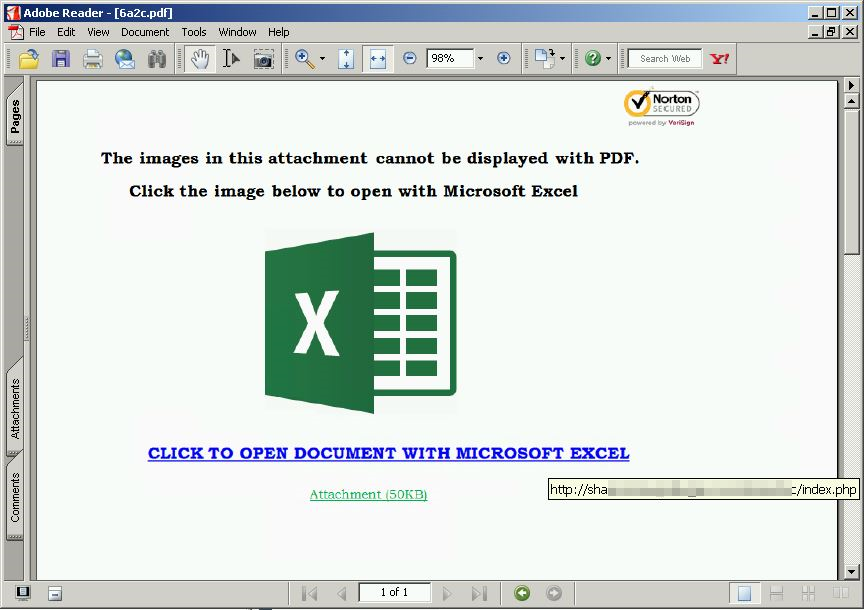

Un método identificado por el Microsoft es cuando estos archivos PDF adjuntos, se han enviado que se hacen para parecer como si vienen de buena y legítima empresa. En ese caso, el PDF es una cita para un producto o un servicio, por ejemplo. Por lo tanto, se debe prestar una atención especial al recibir este tipo de mensajes, porque incluso si se ven reales, podrían ser falseadas, así que compruebe la dirección que vienen. Cuando se abre, el correo muestra un mensaje que necesitará para abrir con Excel, pero en su lugar se envía a una nueva página en la que tendrá que introducir sus credenciales para obtener acceso a ella.

Por supuesto, todo esto es un engaño, y lo demuestra por qué es importante tener las últimas versiones de navegadores instalados. Firefox y Chrome, por ejemplo, han comenzado a vigilar por tanto conexiones no seguras donde se requiere su información.

No hay comentarios:

Publicar un comentario