LOKI ofrece una forma sencilla de escanear sus sistemas de IOC conocida.

Es compatible con estos diferentes tipos de indicadores:

- hash MD5 / SHA1 / SHA256

- Reglas Yara (aplicado a presentar los datos y la memoria de proceso)

- Los nombres de archivo Indicador duro basado en expresión regular (por ejemplo, \\ pwdump \ .exe)

- Soft Indicador Los nombres de archivo basado en expresiones regulares (por ejemplo, Windows \\ [\ w] \. Exe)

Usted encontrará una comparación de características completo en el escáner APT THOR página de descripción.

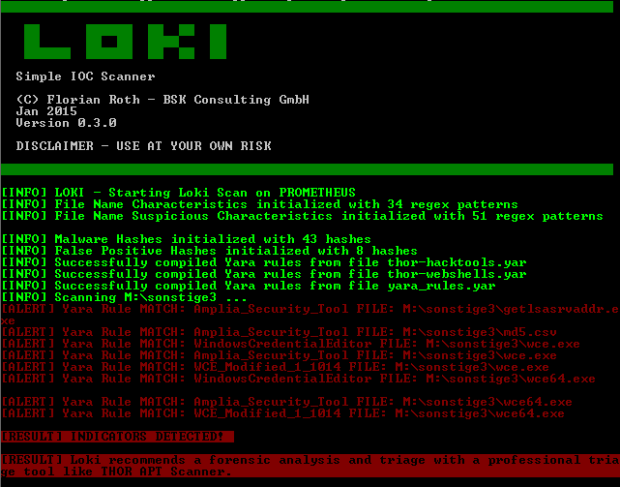

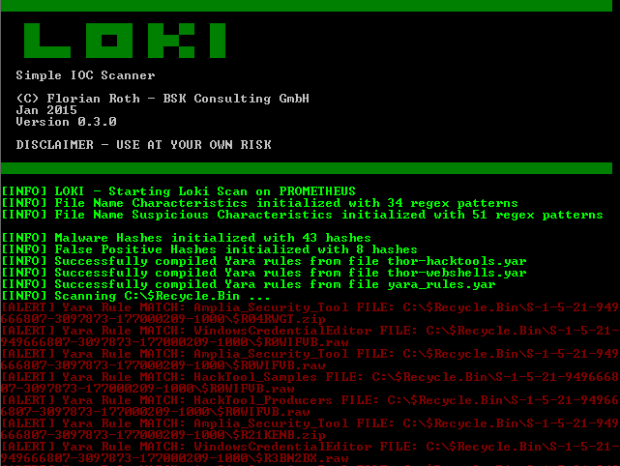

LOKI simple escáner COI - Línea de comandos Ver

los conjuntos de reglas

LOKI cuenta con algunas de las reglas más eficaces tomados de los conjuntos de reglas de nuestro famoso explorador Thor: APT. Decidimos integrar una gran cantidad de reglas WebShellya que incluso los mejores antivirus no pueden detectar la mayoría de ellos. Ponemos casi la mitad de nuestra regla hacktool establecido en la base de reglas también.

La base de firmas COI no está cifrado o almacenada en un format.You propietaria puede editar la base de firmas de ti mismo y añadir su propio IOC. Se informa de que los atacantes también pueden tener acceso a estas normas en los sistemas de destino si se utiliza el escáner y dejar el paquete en un sistema comprometido.

LOKI archivos de base de datos de firmas

utilizando LOKI

Usted puede agregar fácilmente es el propietario hashes de ejemplo, las características de nombre de archivo y las normas de Yara a los conjuntos de reglas que ofrecen conjuntamente con él.

El caso de uso más común es el denominado "Triage" o " APT Scan escenario" en el que se escanea todas sus máquinas para identificar las amenazas que no han sido detectados por las soluciones antivirus comunes. Puede desplegar LOKI como cualquier otro software usando su método preferido u ofrecer en un recurso compartido de red. LOKI que se puede iniciar a través de tarea programada (GPO). Simplemente puede ejecutar mediante la ruta UNC "\\ system \ share \ loki.exe".

Otro escenario es el uso en un laboratorio forense. Escanear imágenes montadas con LOKI para identificar amenazas conocidas utilizando las definiciones proporcionadas COI.

rápidamente añadimos las IOC deriva de importantes informes amenaza para nuestros conjuntos de reglas (por ejemplo, Regin, la llave maestra). LOKI utilizar para comprobar la integridad de sus sistemas rápidos y orientados a objetivos concretos.

Explotación florestal

LOKI cuenta con un simple archivo de registro de salida en el formato de registro del sistema creado por los demonios.

LOKI simple de archivos COI escáner de registro

Tres diversos tipos de Resultados

Al final de la exploración LOKI genera un resultado de la exploración. Este resultado puede ser:

- Sistema parece estar limpio.

- Los objetos sospechosos detectados!

- Indicadores detectados!

Apoyo

El apoyo profesional no está incluido. Utilice el apartado cuestiones en la página del proyecto Github para enviar informes de errores. Si se necesita una herramienta profesional con apoyo profesional, elegir nuestro THOR escáner APT .

descargar

renuncia

LOKI utiliza en su propio riesgo.

LOKI no soporta estrangulamiento y no incluye una función para adaptar el rendimiento a los recursos del sistema real como nuestro THOR escáner APT. Loki no es compatible con los archivos de firmas AES256 cifrados. Asegúrese de que usted retire completamente el paquete desde el sistema de destino con el fin de evitar que los atacantes obtienen conocimiento de los indicadores con los que usted está tratando de detectarlos.

Licencia

Loki - Simple COI escáner

Copyright (C) 2015 Florian Roth

Copyright (C) 2015 Florian Roth

Este programa es software libre: usted puede redistribuirlo y / o modificarlo

bajo los términos de la Licencia Pública General de GNU según es publicada por

la Free Software Foundation, bien de la versión 3 de la Licencia, o

(a su elección) cualquier versión posterior.

bajo los términos de la Licencia Pública General de GNU según es publicada por

la Free Software Foundation, bien de la versión 3 de la Licencia, o

(a su elección) cualquier versión posterior.

Este programa se distribuye con la esperanza de que sea útil,

pero SIN NINGUNA GARANTÍA; ni siquiera la garantía implícita de

comerciabilidad o aptitud para un propósito en particular. Vea la

Licencia Pública General de GNU para más detalles.

pero SIN NINGUNA GARANTÍA; ni siquiera la garantía implícita de

comerciabilidad o aptitud para un propósito en particular. Vea la

Licencia Pública General de GNU para más detalles.

Debería haber recibido una copia de la Licencia Pública General de GNU junto con este programa. Si no es así, consulte [http://www.gnu.org/licenses/](http://www.gnu.org/licenses/)