CIFRANDO CORREOS CON ENIGMAIL

Buenas !

Tengo la intención de que esta sea la primera de una serie de entradas que intentaré sacar de manera periódica sobre privacidad y anonimato. Para empezar serán cosas bastante sencillas, pero que muchos de nosotros no practicamos lo suficiente, como cifrado de mail, de archivos o canales de comunicación seguros, para después ver un poco de TOR e I2P.

Lo primero de todo será hacernos con un correo. Como las entradas son sobre privacidad y anonimatos, buscaremos uno que respete nuestros derechos. Para ello, entre otras cosas, nos fijaremos en el lugar donde se encuentran sus servidores, para ver cuál es su jurisdicción, si permiten el uso de canales encriptados (IMAP,POP3, o SMTP sobre SSL) o que política mantienen ante peticiones de información. Dejo una imagen de una lista que podéis encontrar en https://victorhck.gitlab.io/privacytools-es/ pero hay muchos más, realizad vuestras propias comparativas! Otro sitio con una comparativa interesante es: https://thatoneprivacysite.net/email-section/ Algunos como protonmail no permiten, por ahora, el uso de un cliente de correo.

Doy por hecho que cualquier persona mínimamente interesada en la privacidad o en la seguridad informática cuenta con un sistema GNU/Linux, en independencia de la distribución que sea. Lo siguiente será instalar tanto un cliente de correo como una extensión llamada Enigmail, que nos permite “Cifrado y autenticación de mensajes mediante OpenPGP.” Como cliente de correos utilizaré Thunderbird por ser uno de los más extendidos y venir por defecto en muchas distribuciones, además de tener una serie de características interesantes.

Apt-get install thunderbird enigmail

Para iniciar utilizaremos el comando thunderbird -P. Si alguien se pregunta qué es esto de -P recordar que contamos con grandes aliados, y uno de ellos es -–help.

El uso de perfiles es recomendable para no terminar mezclando cosas. Podéis tener un perfil para el trabajo, otra persona, y otra para cosas de seguridad. En Internet podéis tener tantas identidades como vosotros queráis.

Una vez creado el perfil, nos permitirá crear una cuenta de correo. En nuestro caso pasaremos del tema y utilizaremos una cuenta de mail ya existente

A continuación ponemos nuestro nombre, dirección y contraseña

Una vez introducido, puede que reconozca y configure todo lo que necesita para vuestro proveedor de correo, como es mi caso:

O puede que no, o queramos modificar algo, en cuyo caso iremos a Manual config. Los valores soportados podéis encontrarlos en la web de vuestro cliente de correo.

Con eso tendremos configurada nuestra cuenta de correo. Ahora vamos con Enigmail. Para configurarlo utilizaremos el asistente, que se encuentra dentro del menú de Thunderbird, Enigmail, Asistente de configuración.

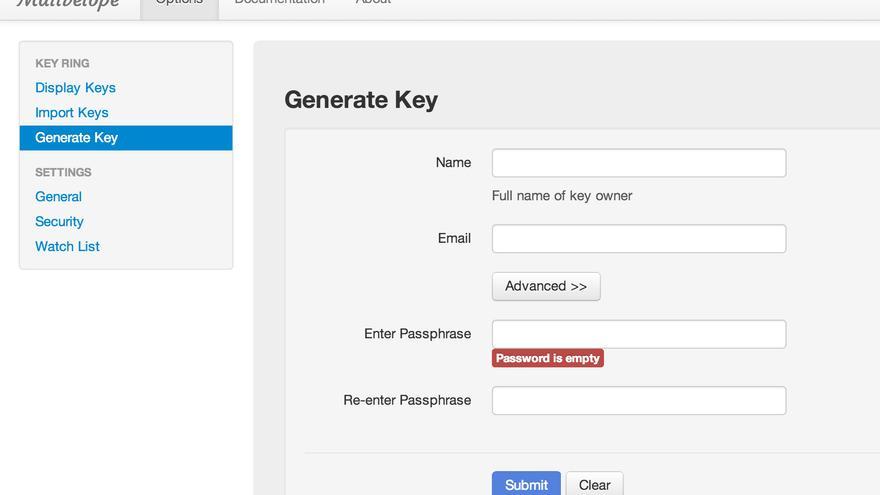

Crearemos un par de claves, recordar que OpenPGP funciona mediante el uso de Criptografía asimétrica. En la sección del foro de criptografía podéis encontrar información y una serie de vídeos explicativos, así como en la biblioteca virtual.

Nos pedirá introducir una contraseña para proteger la clave privada. Recordar que gran parte de la seguridad informática son una buenas practicas, y una de ellas es tener contraseñas distintas para cada servicio y cambiarlas de manera periódica.

Una vez establecidas se procederá a crear el par de claves nos dará la posibilidad de crear un certificado de revocación. Mi recomendación es hacerlo, ya que en alguna ocasiones puede perderse la clave. No debería pasar, pero…bueno, no quiero hablar más del tema XD.

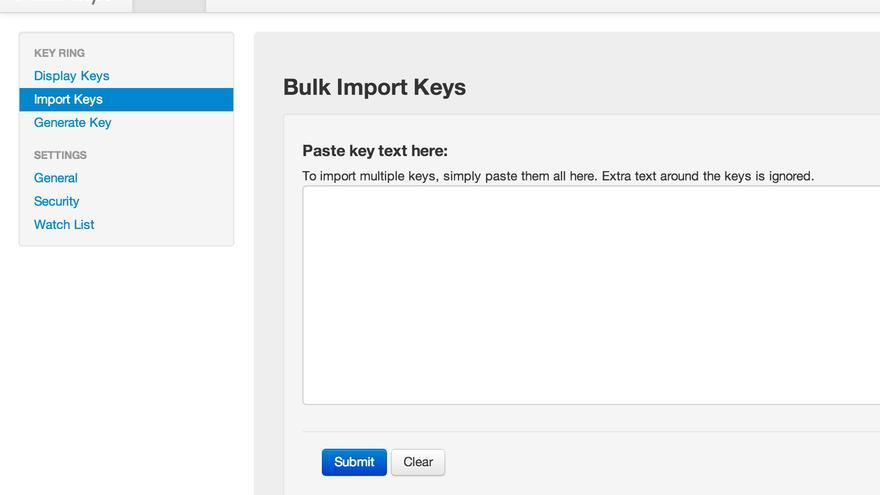

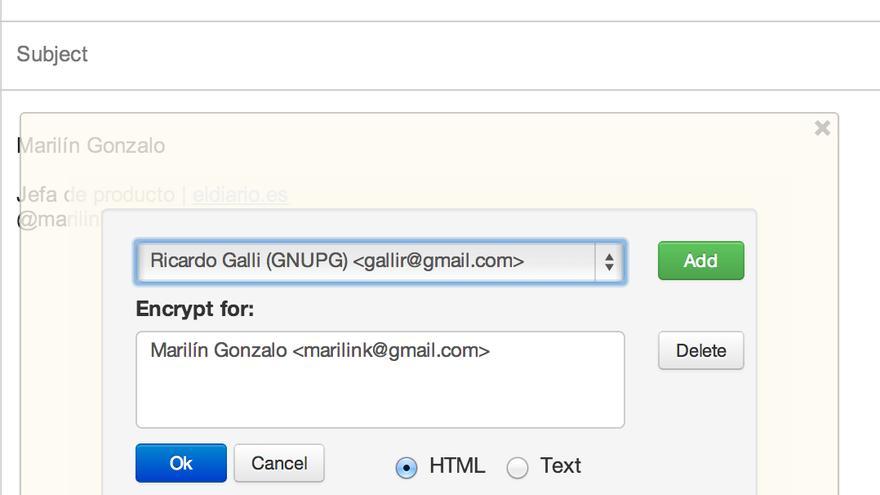

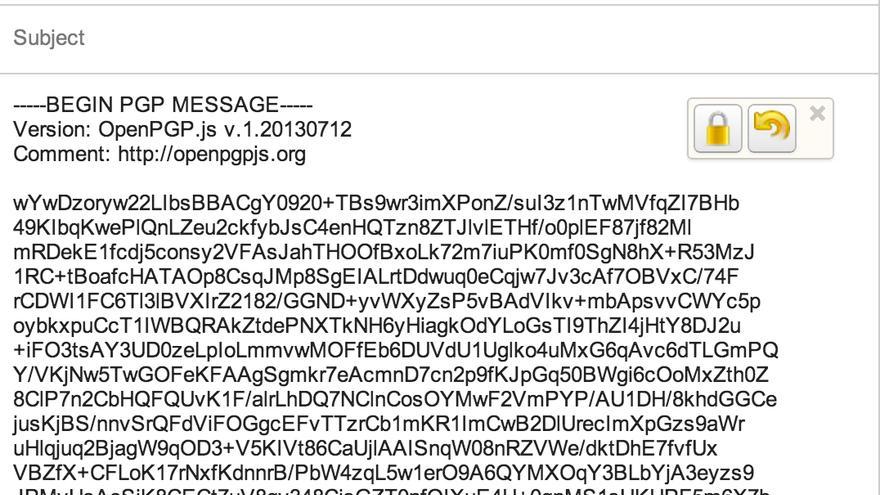

Con esto ya podríamos firmar nuestros correos, pero para cifrarlos necesitaremos la clave pública de la otra persona. Para esto existen muchas opciones, como pueden ser enviarla por mail o subirla a un servidor de claves. Utilizaremos esta última opción. Iremos al administrador de claves, click derecho en nuestra clave, y subir a un servidor de claves.

También podemos buscar, ya sea por mail, nombre o identificador. Una buenas práctica es utilizar el identificador en vuestros perfiles, para dar a conocer que utilizáis PGP y puedan encontrarla de una manera rápida.

Espero que el post resulte de utilidad! Para el próximo utilizaremos Veracrypt para guardar nuestras claves y certificados.

Y como ya tenéis todos mis datos, podéis probarlo enviándome un mail cifrado!

Saludos!

.

.