WebHackSHL

es una herramienta de código abierto para el análisis de

vulnerabilidades y recopilación de información de sitios web y

servidores. Esta se basa en la recolección de scripts en python2, ruby ,

perl y otras herramientas conocidas (como son sqlmap, nmap, nikto, whatweb,

etc.), con el propósito general de hacer accesibles las opciones de

estas poderosas herramientas a usuarios que no tengan mucha experiencia

en el manejo de las mismas.

WebHackSHL contiene scripts propios, creados

por el equipo de Security Hack Labs, junto a otros scripts y programas

que tienen las mejores calificaciones y resultados en cada área. La

herramienta esta disponible para descarga aquí y se distribuye bajo la licencia GPLv3.

WebHackSHL esta diseñada para operar correctamente en sistemas GNU/Linux

Debian o GNU/Linux ArchLinux y basados en los mismos. WebHackSHL esta

en idioma español, lo que facilita el uso de dicha herramienta y

actualmente cuenta con 6 apartados en los cuales ofrece diferentes

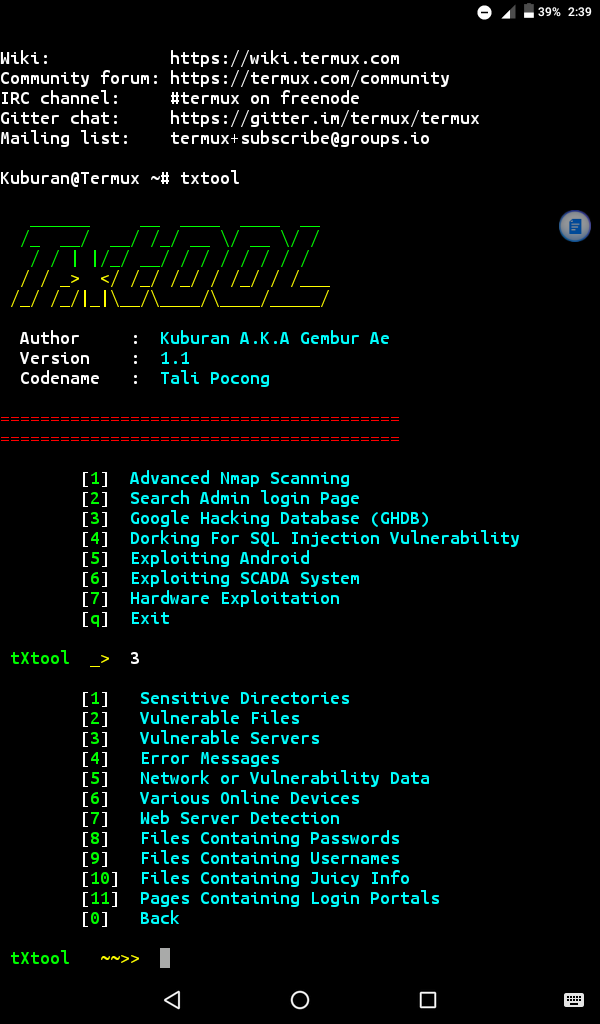

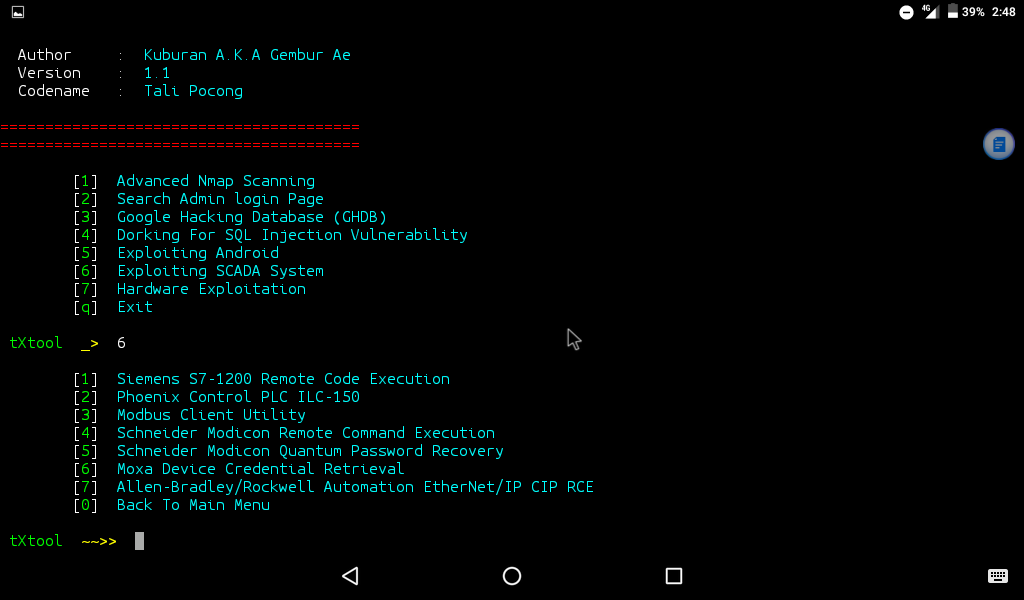

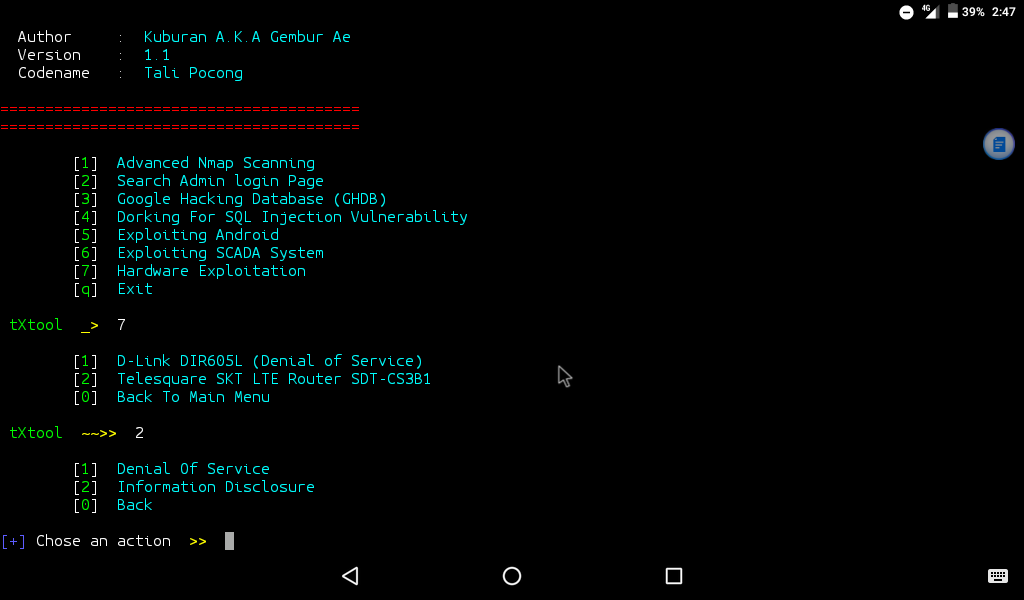

opciones. También existe una version de la herramienta para Android,

puedes leer este artículo.

Ayuda:

~$ python2 webhackshl.py -h

Actualizar la herramienta:

~$ python2 webhackshl.py -u

Uso general:

~$ python2 webhackshl.py

1) Buscar URLs vulnerables a SQLi, LFI, RCE, XSS. Para realizar esta función, WebHackSHL hace uso de una de las herramientas diseñadas por nosotros llamada sqlitest.

Lo que hace básicamente este script es tomar los parámetros que el

usuario le pase por la linea de comandos entre los cuales están: Un

dominio, un dork y un tipo de test que desee hacer. Aquí una

demostración sobre como funciona esta opción.

2) Realizar SQLi a una web vulnerable. Con la opción

anterior podemos obtener sitios webs vulnerables a este tipo de ataque,

así que vamos a usar uno de los sitios vulnerables que recopilamos

anteriormente para hacer una pequeña prueba (Aquí realice la inyección

antes para no extender el vídeo, pero todo funciona correctamente).

3) Realizar un escaneo completo a un host, enumerar DNS, Bypassear Cloudflare y más.

En este apartado nos encargamos de recolectar la mayor cantidad de

información posible sobre nuestro objetivo, usando herramientas como

nmap y whatweb.

4) Realizar pruebas de penetración web y análisis de vulnerabilidades.

Esta opción nos brinda la oportunidad de realizar el escaneo directo

hacia un tipo de CMS especifico, en este caso Joomla o WordPress. Más

adelante añadiremos soporte a otros CMS.

5) Buscar el panel admin de un sitio web. Ya luego de

haber obtenido las credenciales usando los métodos anteriores, el

siguiente paso es encontrar en donde loguearnos dentro de dicha web,

para ello esta esta opción que usa uno de nuestros scripts para realizar el escaneo.

6) Ataques a contraseñas y hashing. La finalidad de

esta opción es realizar la identificación de tipos de hash y ayudar a la

desencriptación mostrando enlaces hacia uno de los mejores sitios como

es hashkiller. Adicionalmente

existe un link donde hemos recopilado los mejores diccionarios para

ataques de bruteforce, que serán implementados próximamente en

WebHackSHL.

7) Realizar inyección Server Side template Injection (SSTI) a un sitio web vulnerable. Esta opción sirve para explotar los servidores vulnerables a SSTI, puedes leer este artículo para informarte.

Cabe aclarar que las demostraciones hechas en este tutorial fueron las

mas sencillas y solo fue para hacer la presentación de esta herramienta,

WebHackSHL contiene muchísimas mas opciones que podrás usar libremente.

La herramienta solo esta hecha con fines educativos, cualquier daño

realizado con la misma es responsabilidad del usuario.

Síguenos en Facebook, Twitter, unete a nuestra charla en Riot, únete a IRC o únete a Telegram y no olvides compartirnos en las redes sociales. También puede hacernos una donación o comprar nuestros servicios.