Tu mejor amigo en ataques de reutilización de credenciales.

Cr3dOv3r simplemente le das un correo electrónico y luego hace dos trabajos simples (pero útiles):

- Busque filtraciones públicas para el correo electrónico y, si corresponde, regresa con todos los detalles disponibles sobre la fuga (utilizando la API del sitio de correos pirateados).

- Ahora le das la contraseña vieja o filtrada de este correo electrónico, luego verifica estas credenciales contra 16 sitios web (por ejemplo: Facebook, Twitter, Google ...) y luego te dice si el inicio de sesión fue exitoso en cualquier sitio web.

Imagina conmigo este escenario

- Usted verifica un correo electrónico específico con esta herramienta.

- La herramienta lo encuentra en una fuga, por lo que abre el enlace de fuga.

- Obtienes la contraseña filtrada después de buscar la fuga.

- Ahora vuelve a la herramienta e ingresa esta contraseña para verificar si hay algún sitio web en el que el usuario use la misma contraseña.

- Te imaginas el resto

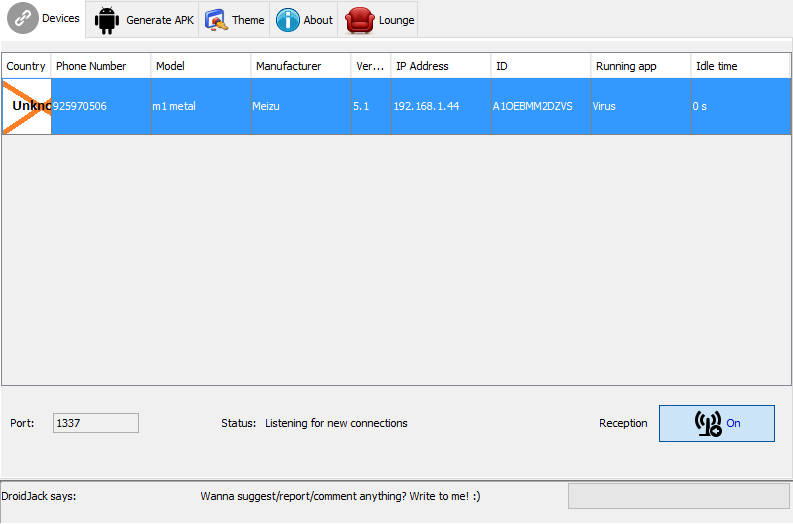

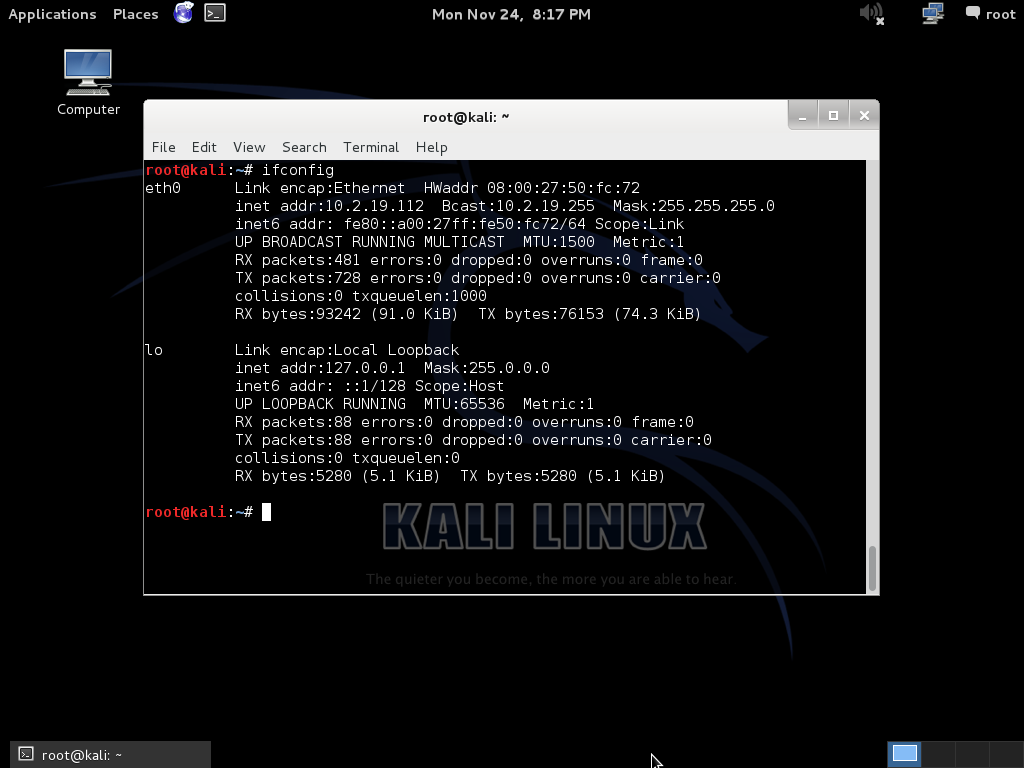

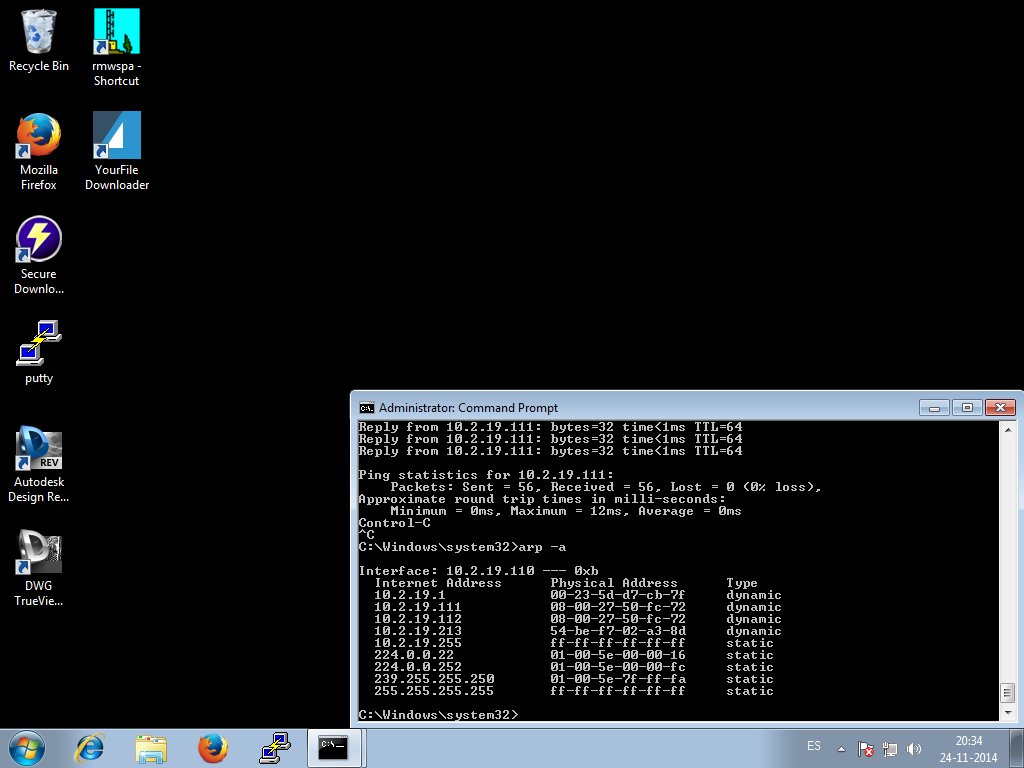

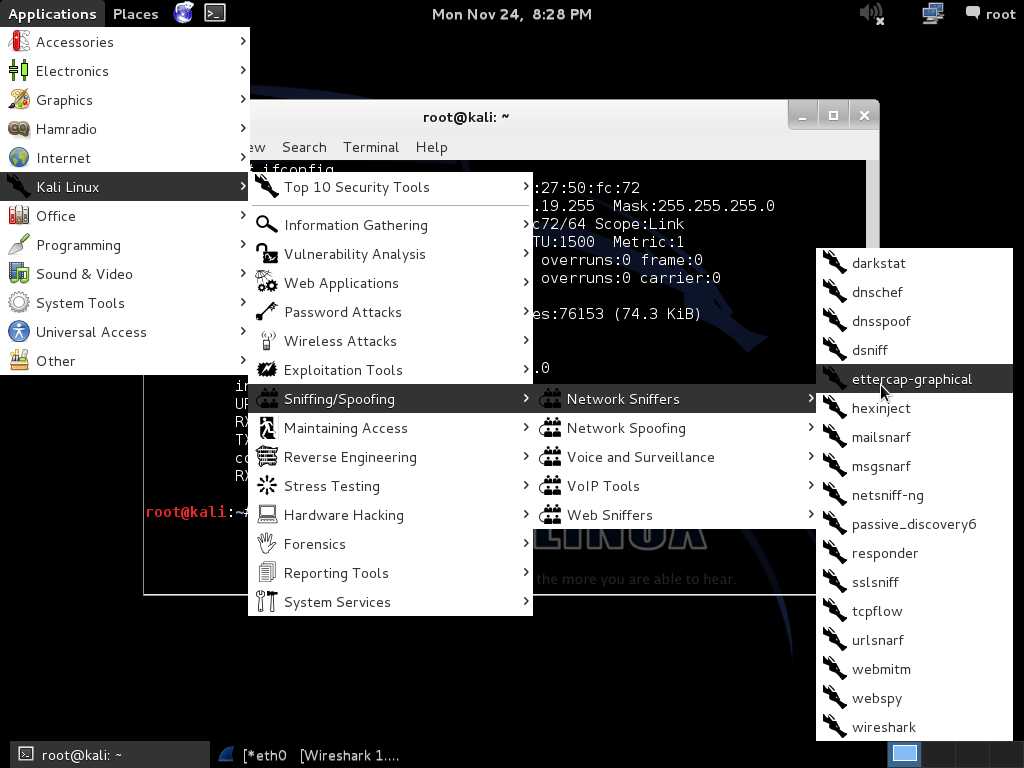

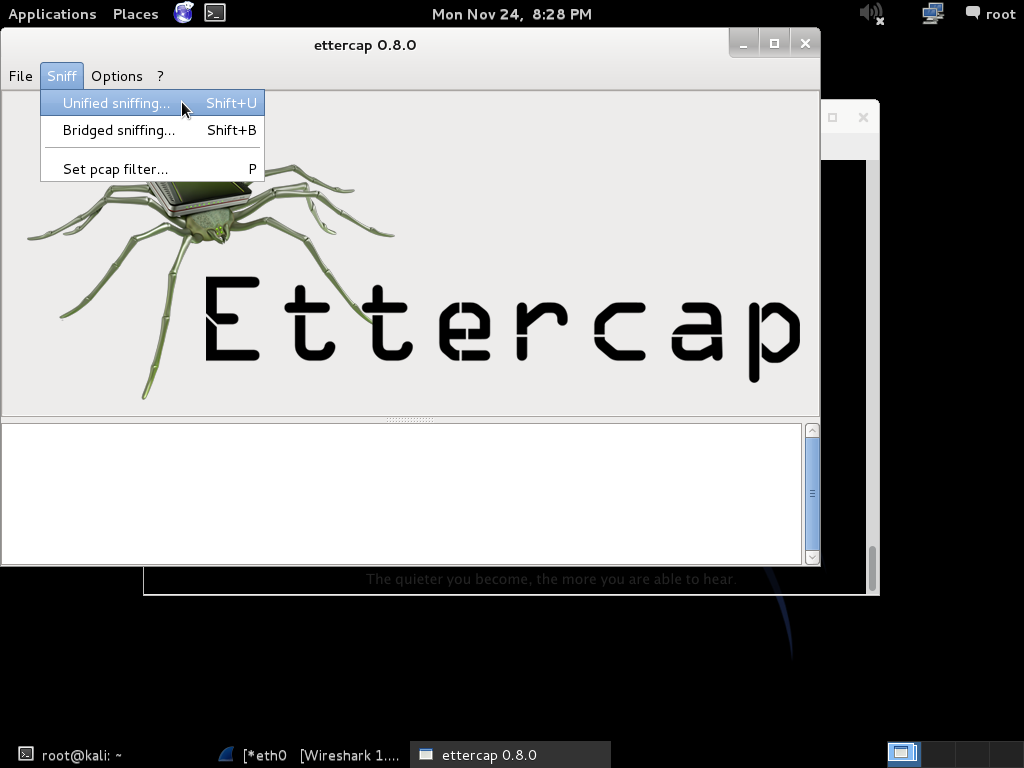

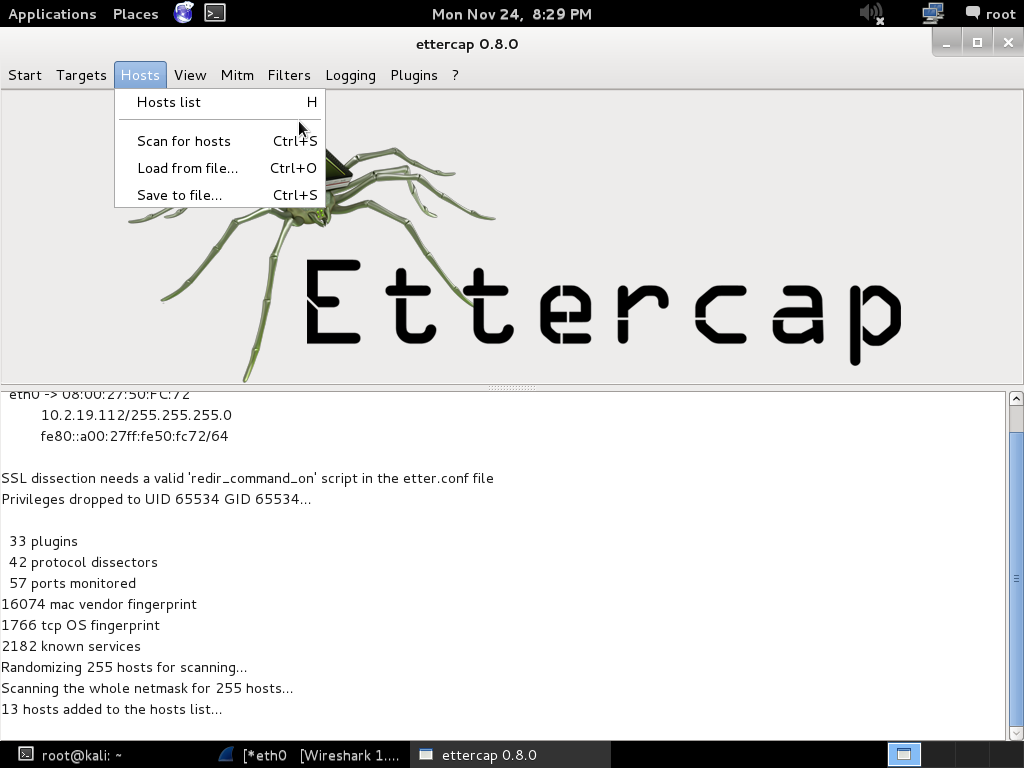

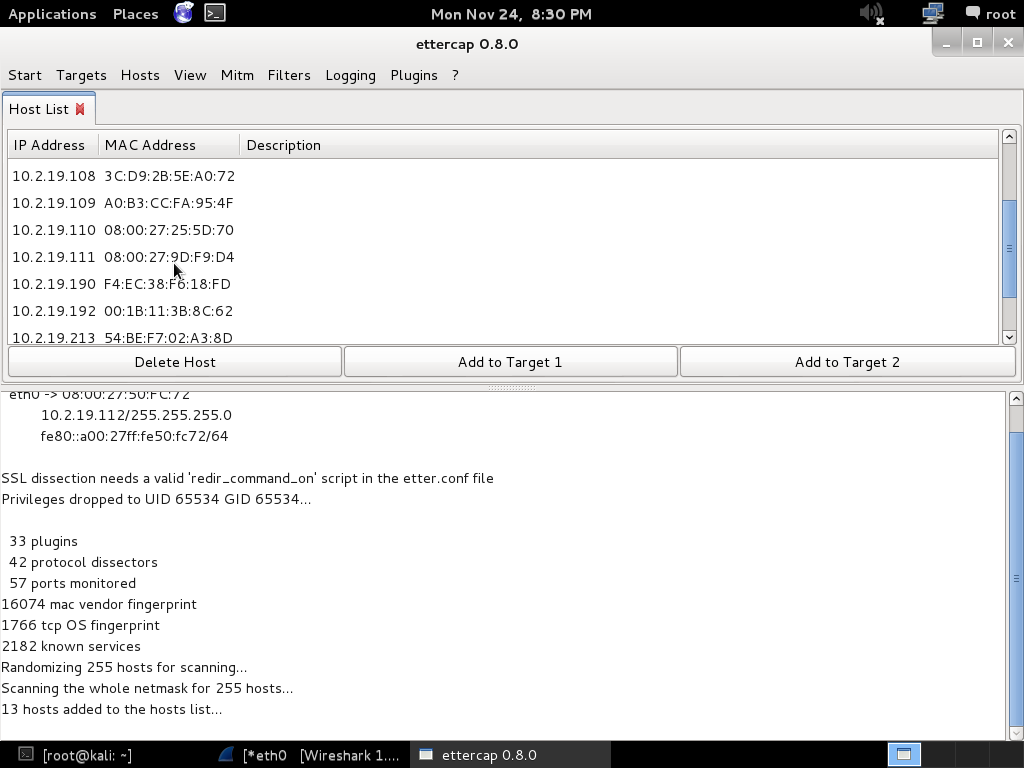

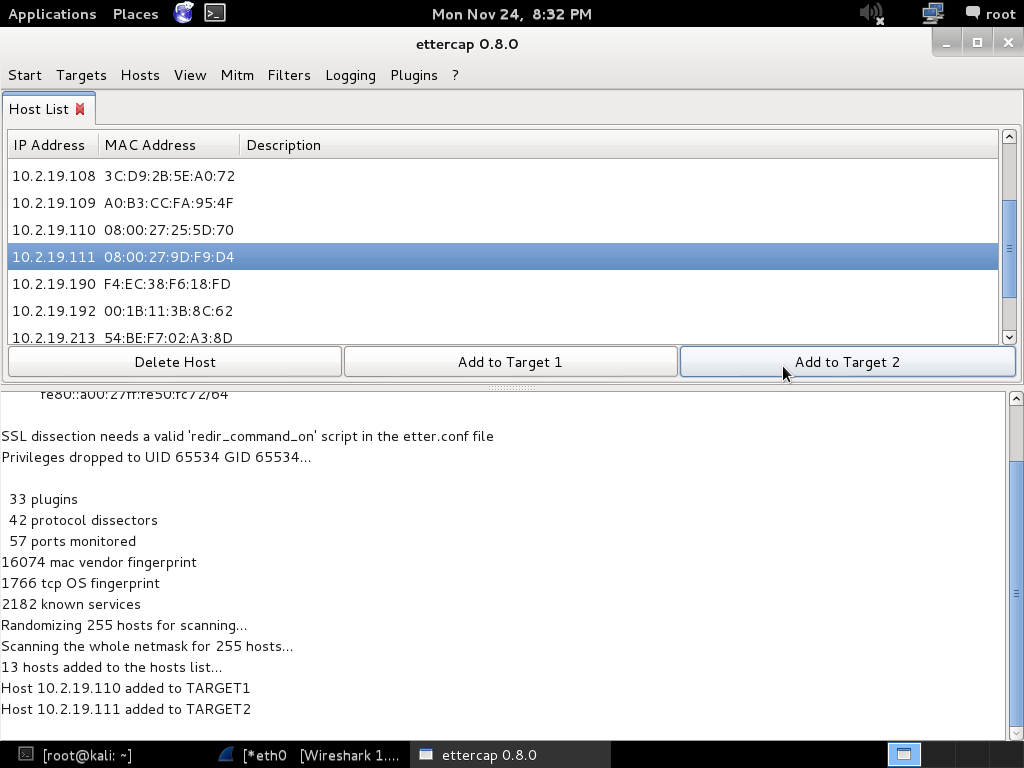

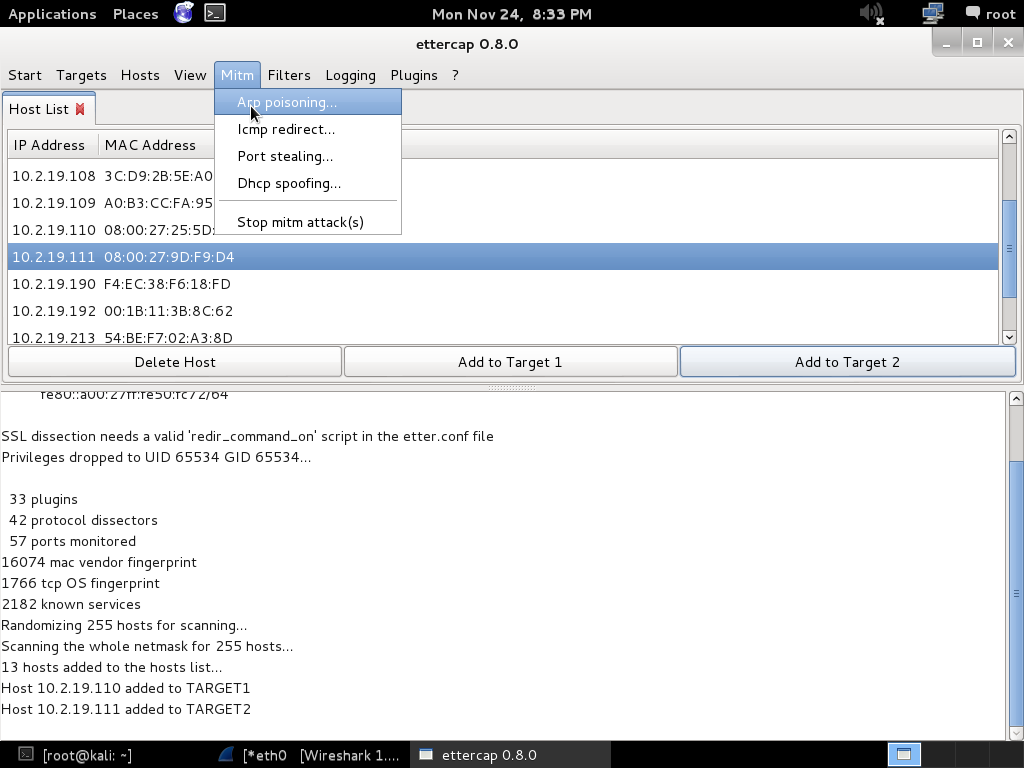

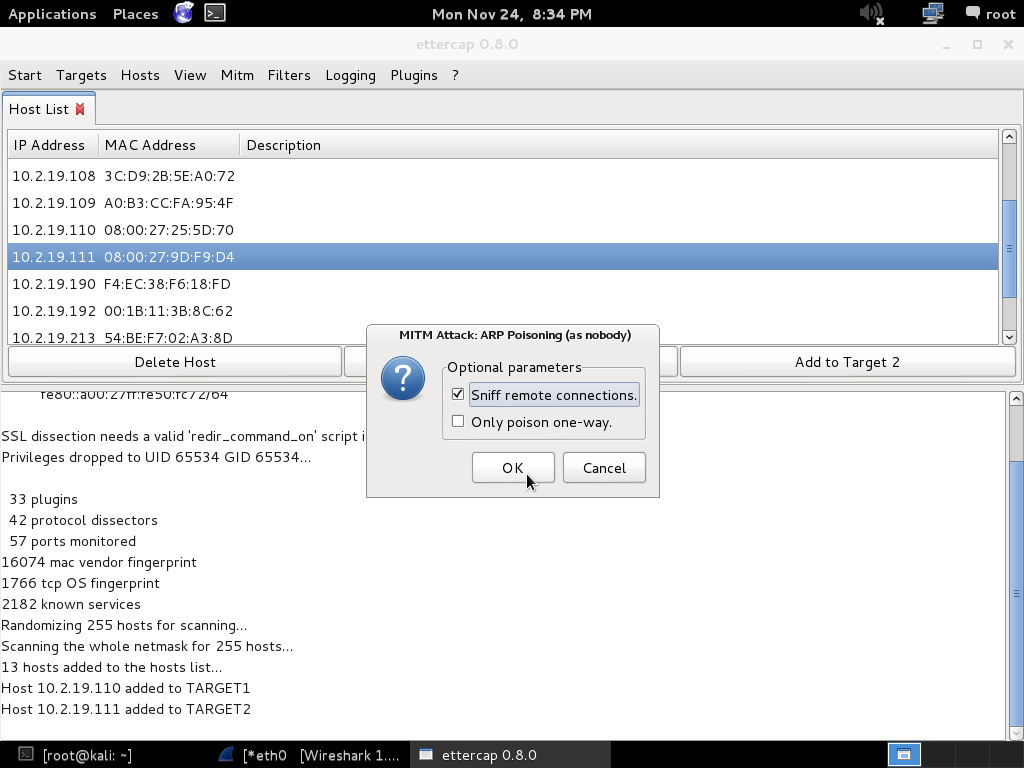

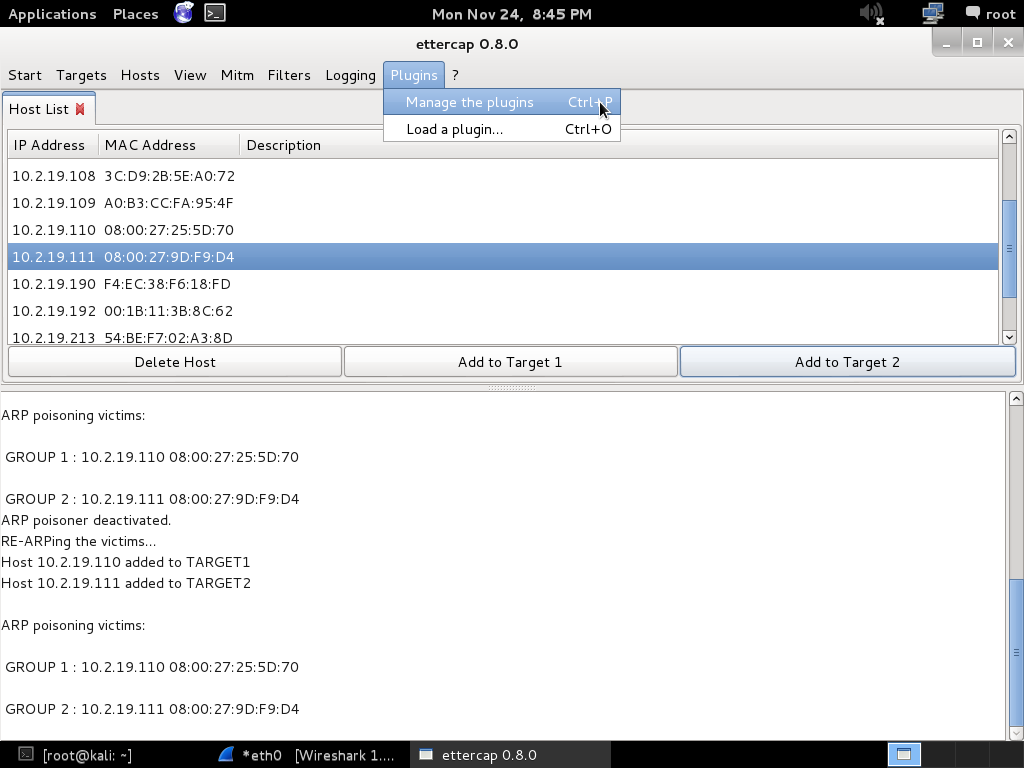

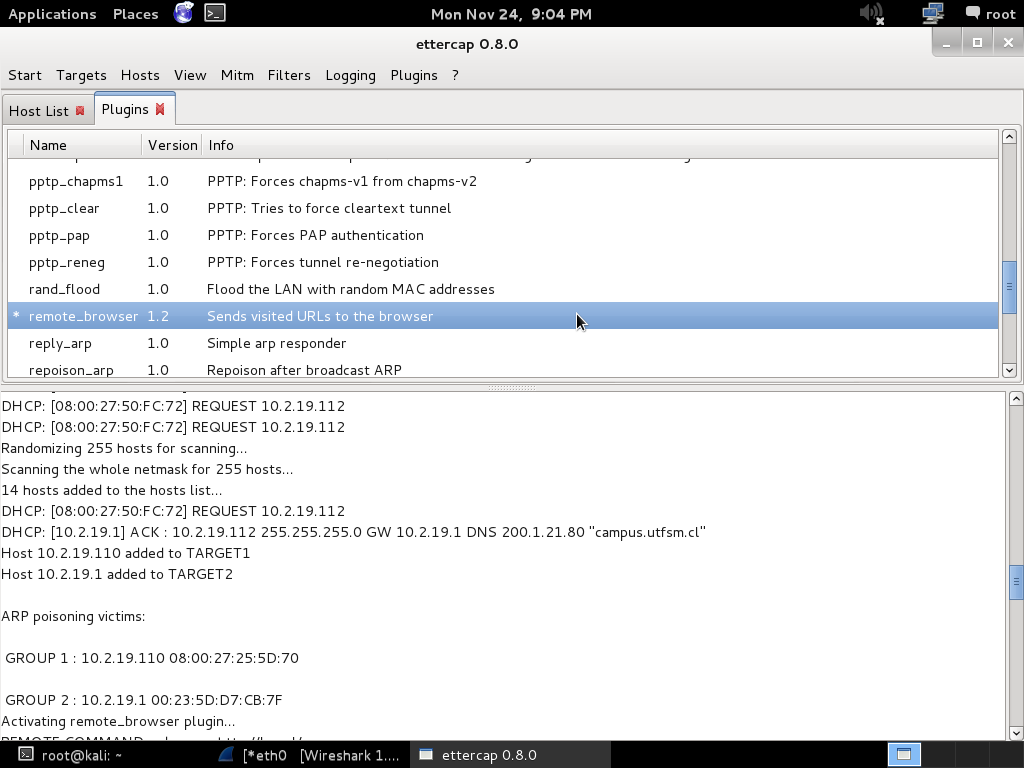

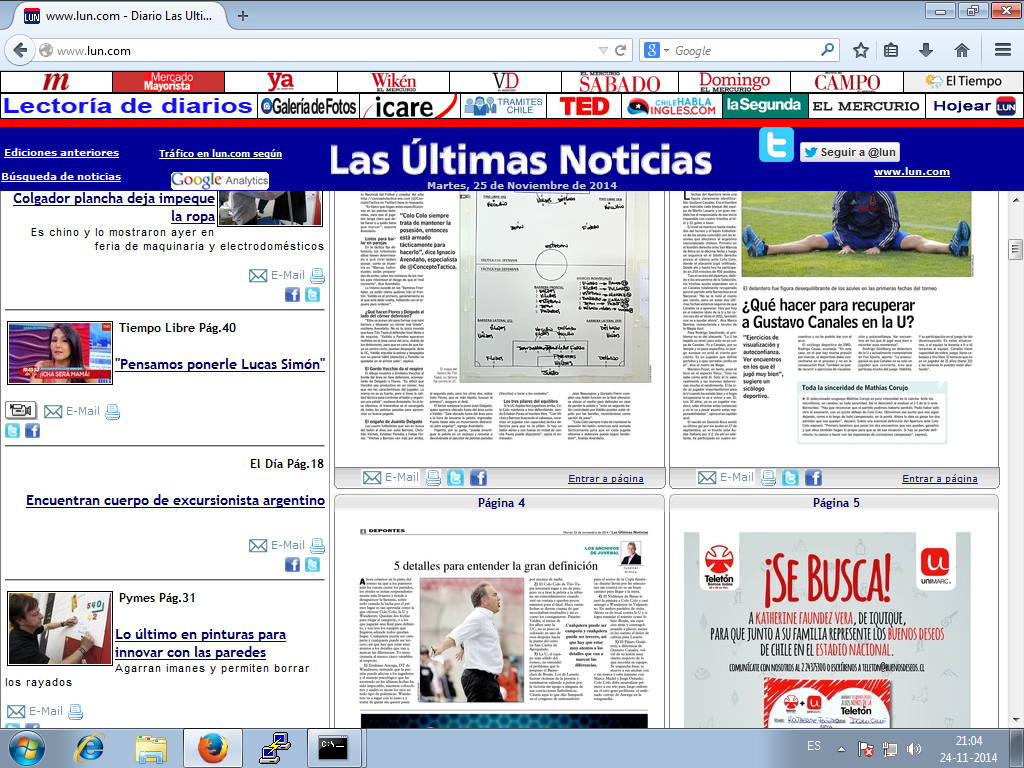

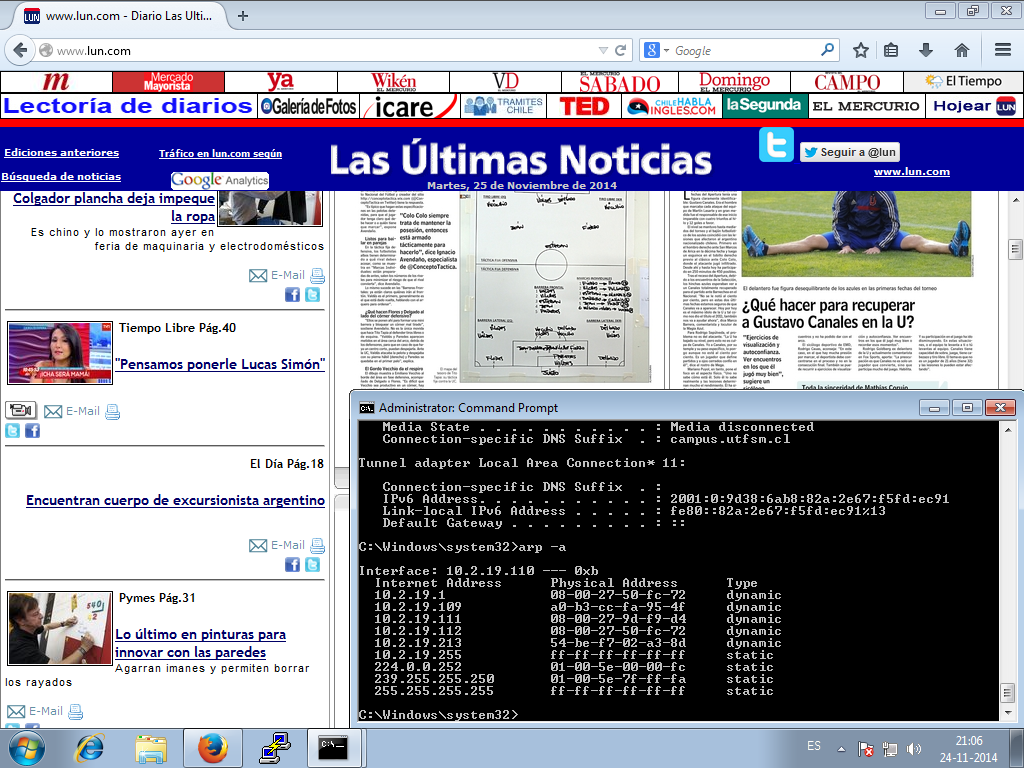

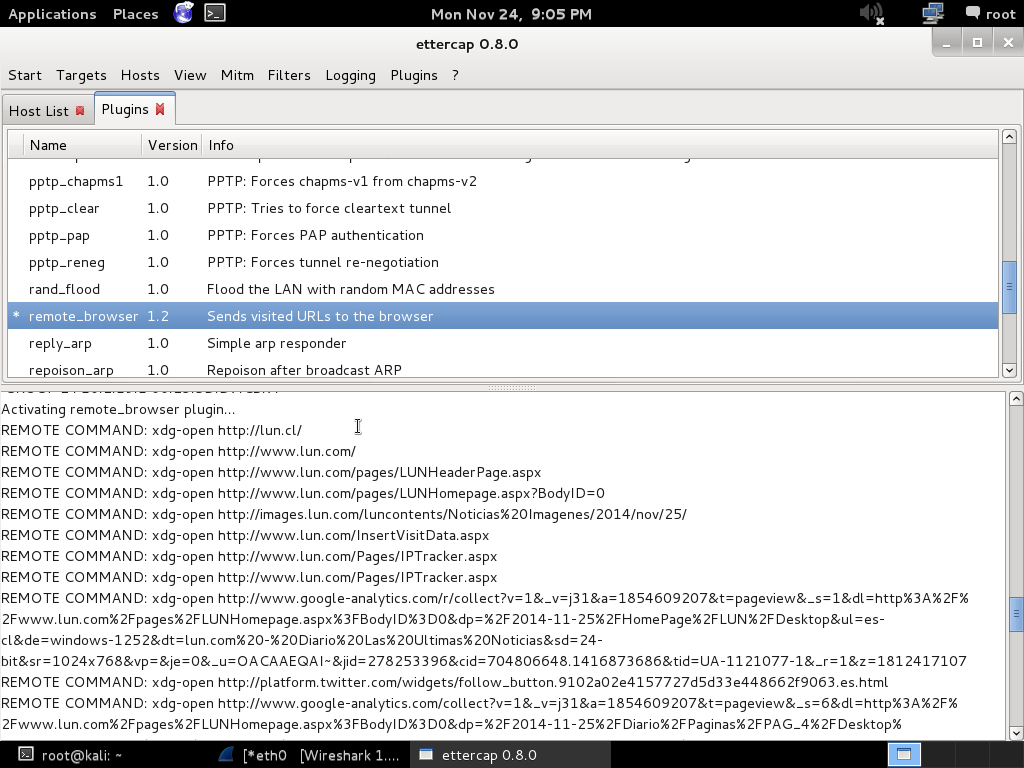

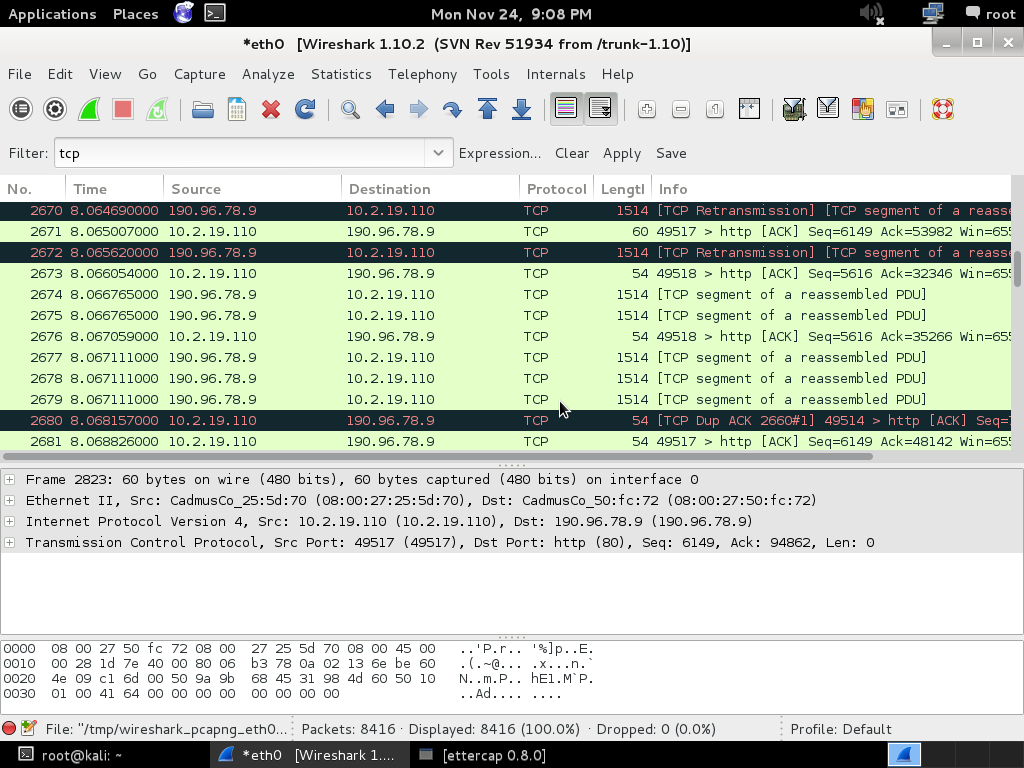

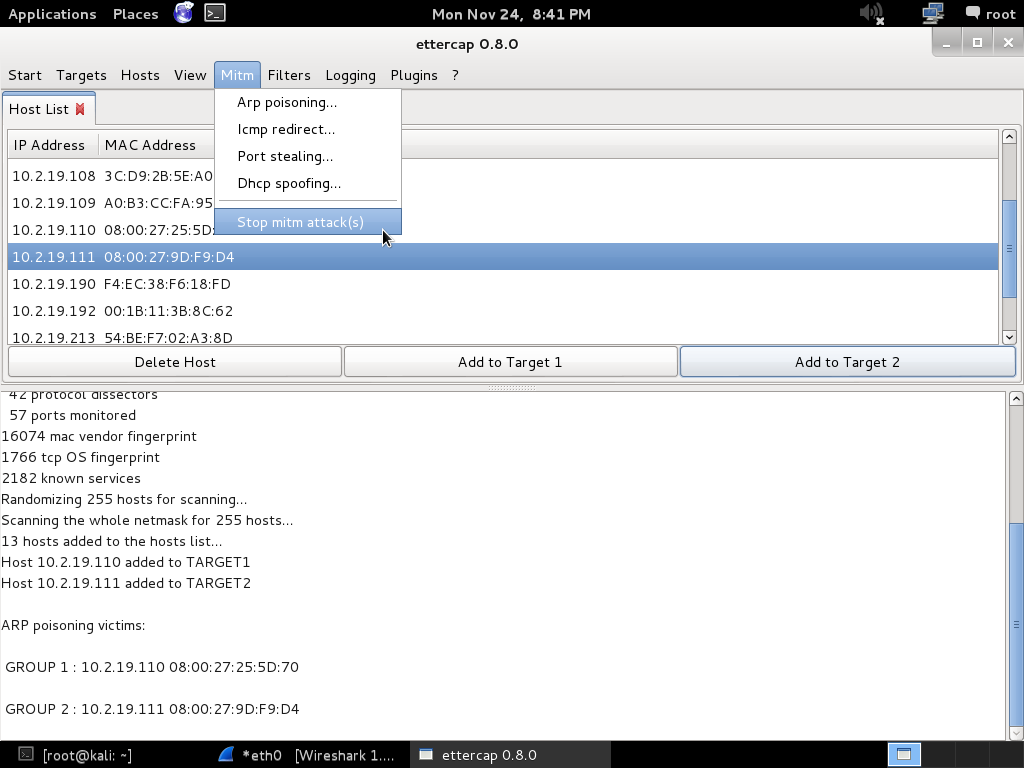

Capturas de pantalla (no actualizado)

Uso

usage: Cr3d0v3r.py [-h] email

positional arguments:

email Email/username to check

optional arguments:

-h, --help show this help message and exit

Instalación y requisitos

Para que la herramienta funcione de la mejor manera, debe tener:

- Python 3.xo 2.x (Preferido 3).

- Sistema Linux o Windows (aún no probado en OSX).

- Los requisitos mencionados en las siguientes líneas.

Instalación

+ Para Windows: (Después de descargar ZIP y subirla)

cd Cr3dOv3r-master

python -m pip3 install -r win_requirements.txt

python Cr3dOv3r.py -h

+ Para Linux:

git clone https://github.com/D4Vinci/Cr3dOv3r.git

chmod 777 -R Cr3dOv3r

cd Cr3dOv3r

pip3 install -r requirements.txt

python3 Cr3dOv3r.py -h

Cr3dOv3r se creó para mostrar cómo los ataques de reutilización de credenciales se vuelven peligrosos y no es responsable del uso indebido o de fines ilegales. ¡Úselo solo para Pentest o con fines educativos!