Puerta trasera basada en Python que usa Gmail para filtrar datos a través de archivos adjuntos. Esta RAT ayudará durante los compromisos del equipo rojo para la puerta trasera de cualquier máquina con Windows. Rastrea

la actividad del usuario mediante la captura de pantalla y la envía a

un atacante como un archivo adjunto de correo electrónico. https://github.com/Viralmaniar/Powers…

Powershell-RAT

Puerta trasera basada en Python que utiliza Gmail para filtrar datos como un archivo adjunto de correo electrónico.

Esta RAT ayudará a alguien durante los compromisos del equipo rojo para proteger cualquier máquina Windows. Rastrea

la actividad del usuario mediante la captura de pantalla y envía la

información a un atacante como un archivo adjunto de correo electrónico.

Nota: esta pieza de código es totalmente indetectable (FUD) por el software antivirus (AV).

Este

proyecto no debe utilizarse para fines ilegales o para piratear el

sistema donde no tiene permiso, es estrictamente con fines educativos y

para que las personas experimenten.

Cualquier sugerencia o idea para esta herramienta son bienvenidas, solo tweete en @ManiarViral

Diagrama de Arquitectura RAT

Captura de pantalla

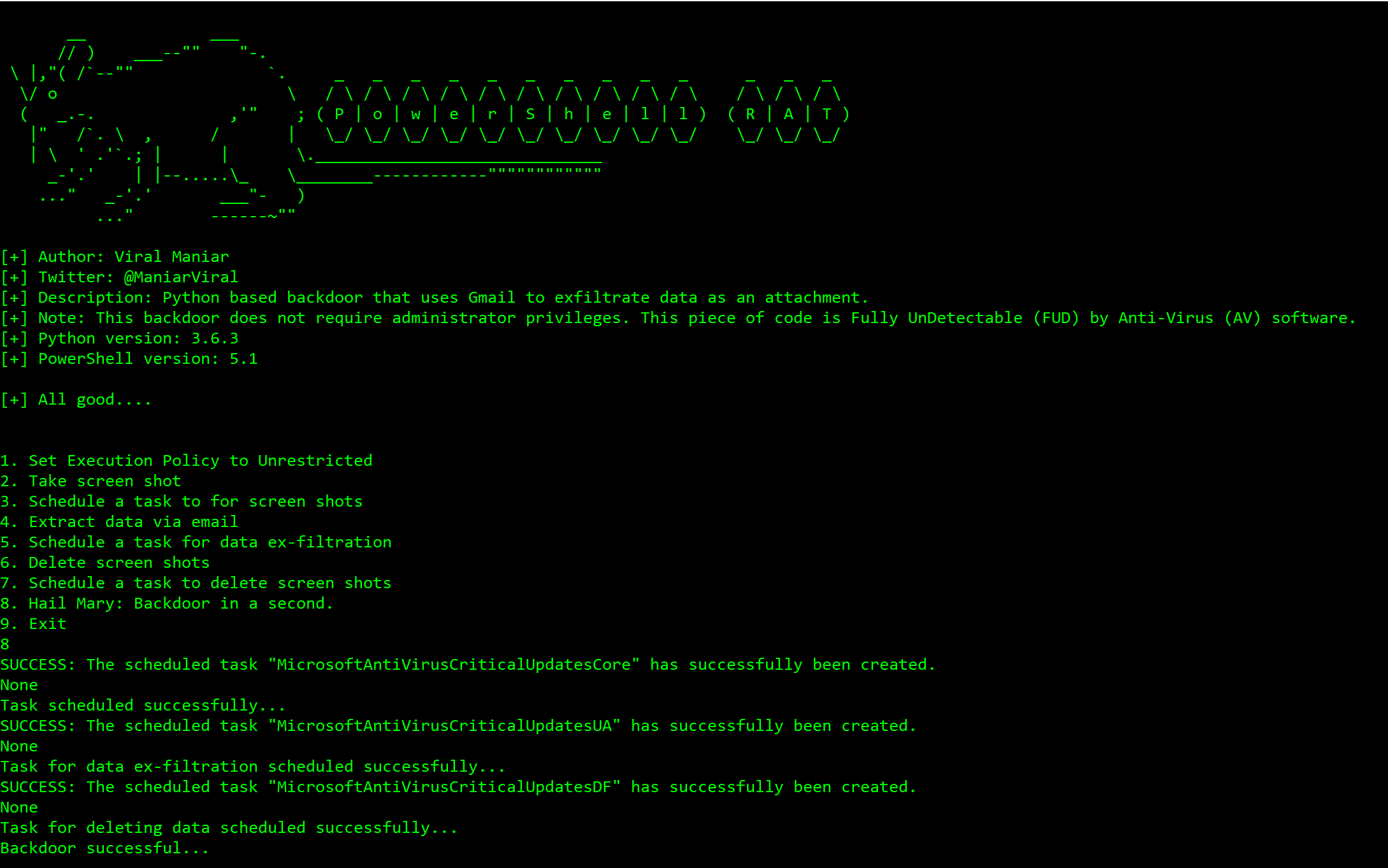

En la primera ejecución del

Powershell-RATusuario obtendrás las siguientes opciones:

Usando la

Hail Maryopción de puerta trasera de una máquina Windows:

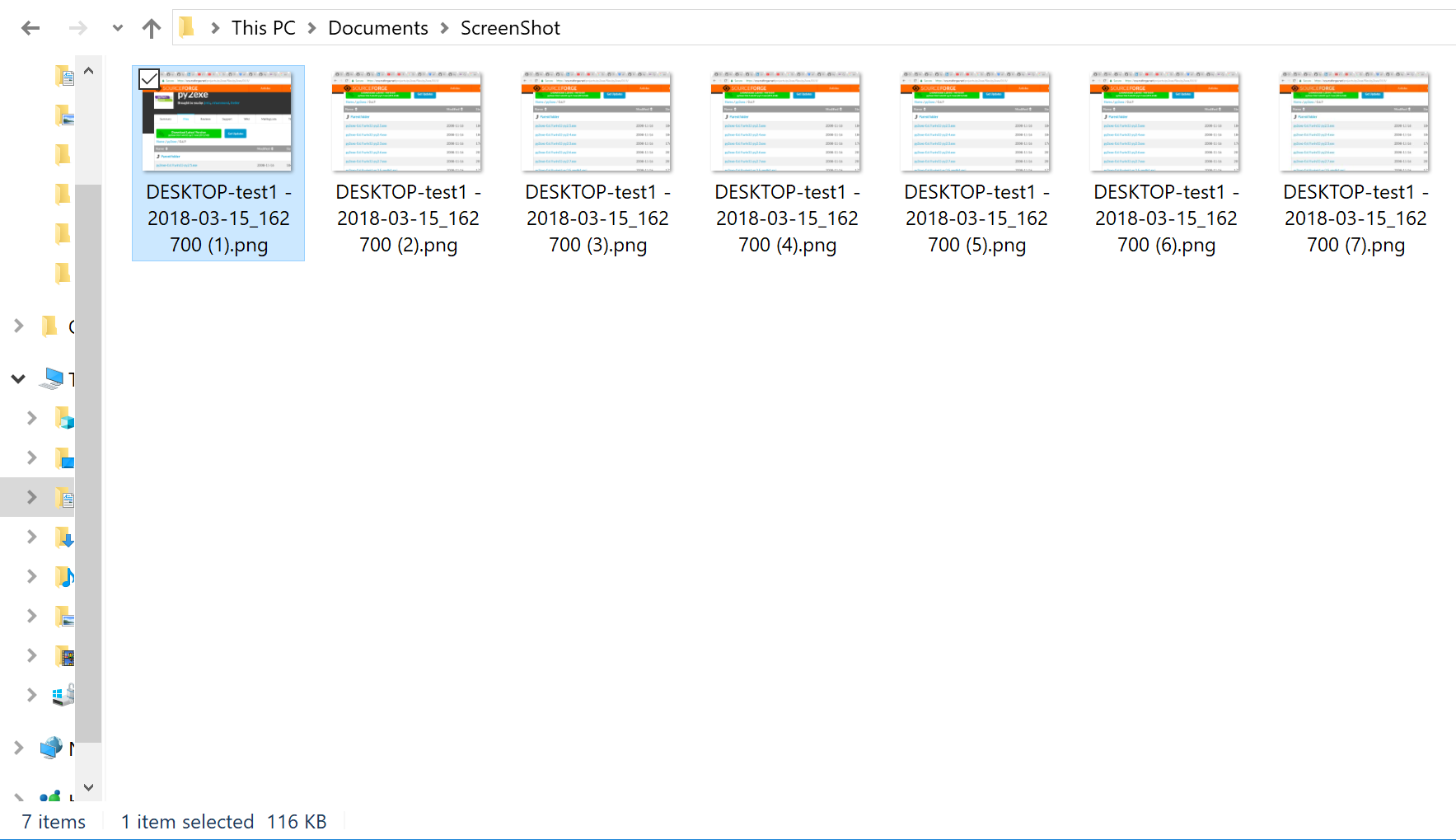

Tomando exitosamente capturas de pantalla de la actividad del usuario:

Datos exfiltrados como un archivo adjunto de correo electrónico utilizando Gmail:

Mi máquina Windows no tiene Python instalado, ¿qué debo hacer?

- PyInstaller está disponible en PyPI. Puedes instalarlo a través de pip:

pip instalar pyinstaller

Preparar

- Dirección de Gmail desechable

- Para habilitar "Permitir aplicaciones menos seguras", vaya a https://myaccount.google.com/lesssecureapps

- Modifique las variables

$username&$passwordpara su cuenta en elMail.ps1archivo Powershell - Modificar

$msg.Fromy$msg.To.Addcon la dirección de gmail desechable

¿Cómo uso esto?

- Presione 1: Esta opción configura la política de ejecución a no restringida usando

Set-ExecutionPolicy Unrestricted. Esto es útil en la máquina del administrador - Presione 2: Esto toma la captura de pantalla de la pantalla actual en la máquina del usuario usando el

Shoot.ps1script de Powershell - Presione 3: esta opción realiza puertas traseras en la máquina del usuario

schtasksy establece el nombre de la tarea enMicrosoftAntiVirusCriticalUpdatesCore - Presione 4: Esta opción envía un correo electrónico desde la máquina del usuario usando

Powershell. Estos utilizan elMail.ps1archivo para enviar la captura de pantalla como archivo adjunto a los datos de exfiltrado - Presione 5: Esta opción realiza puertas traseras en la máquina del usuario

schtasksy establece el nombre de la tarea enMicrosoftAntiVirusCriticalUpdatesUA - Presione 6: Esta opción borra las capturas de pantalla de la máquina del usuario para permanecer sigiloso

- Presione 7: Esta opción realiza puertas traseras en la máquina del usuario

schtasksy establece el nombre de la tarea enMicrosoftAntiVirusCriticalUpdatesDF - Presione 8: Esta opción realiza todo lo anterior con un solo botón

press 8en un teclado. El atacante recibirá un correo electrónico cada uno5 minutescon capturas de pantalla como un archivo adjunto de correo electrónico. Las capturas de pantalla se eliminarán después de12 minutes - Presione 9: Salga con gracia del programa o presione

Control+C

Preguntas?

Contribución y licencia

Este trabajo está licenciado bajo una licencia internacional Creative Commons Attribution 4.0 .

¿Quieres contribuir? Por favor bifurca y pulsa con una solicitud de extracción.

Cualquier sugerencia o idea para esta herramienta son bienvenidas, solo tweete en @ManiarViral

Que hacer

- Obtener golpes de teclado (Estará disponible en abril)

- Obtener fotos de la cámara frontal

- Grabar micro