Saludos mis queridos fieles lectores en esta oportunidad enseñare

algunos métodos de doxing la cual nos puede servir de utilidad para

investigar a una persona detrás de una identidad falsa o

seu-identidad,para obtener todos los datos reales de nuestra victima

como:

- Nombres y apellidos

- Dni

- Edad

- Sexo

- Centros de educación

- Identificación de correo electrónico

- Dirección de ubigeo

- Número de teléfono

- Amigos en común

- Familiares

¿Que es el doxing o doxeo?

En esta oportunidad quisiera darle paso a el concepto de un amigo mio con el seudónimo :

Hiro Maxwell , el cual me enseño hace poco como se elaboraba un

escenario de doxeo y me gustaría agradecerle en este humilde POST su

enseñanza que me brindo, ya que hasta el día de hoy me ha servido para

mis investigaciones sobre personas fraudulentas.Doxing es obtener la mayor cantidad de datos posibles acerca de una persona/objetivo a partir de UNO,POCOS o MUCHOS datos (osea, a partir de cualquier cosa).

De acuerdo a ello podemos definir que el doxing es un ataque dirigido a datos mínimos de un objetivo la cual se pasara en una serie de investigaciones obteniendo datos grandes de datos pequeños.

Hoy en día existen muchas aplicaciones web, que nos pueden ayudar a facilitar la búsqueda de personas que nos puede ser de gran utilidad para nuestras investigaciones, no obstante podemos aprovechar "Google", ya que gracias a este buscador tenemos millones de palabras indexeadas que nos pueden facilitar mas aun nuestro trabajo, de igual manera google ah añadido una búsqueda de imágenes que puede ser el santo brial para los Doxing.

En esta prueba de concepto no haré la búsqueda con un alias o personas por seguridad, me enfocare en algo mas liviano como alguien con el seudónimo "RootByte", la cual me autorizo su nombre en esta prueba,haré como si no lo conociera y solo me enfocare en buscar el seudónimo mencionado. bueno vayamos a la acción.

Escenario de investigación

Como bien dije hace momentos google puede ser una arma secreta muy creativa si se sabe utilizar los parámetros de búsqueda correctos, lo que haremos sera ver si el tal RootByte tiene una cuenta de facebook o fan page relacionada,

RootByte site:facebook.com

en solo añadir una pequeña búsqueda de nuestro objetivo enfocada en la red social Facebook, podemos observar mas de 3,260 resultados que nos pueden facilitar nuestra investigación en esa red interna, si el objetivo tuviera el nick en su perfil ya sabríamos quien es, pero como sabemos que nuestro objetivo es una persona con algo de popularidad en el ambiente lo que haremos sera utilizar una búsqueda en Plus Google, que es el servidor de cuentas de Gmail enlazadas a canales de Youtube y blogs.

RootByte site:plus.google.com

como vemos observar hay un diminutivo adjunto a RootByte & Johnny, lo que hare sera entrar a la cuenta y ver que información puedo obtener mas aya de un nombre que puede ser real.

Por

Como vemos el objetivo tiene un solo video, pero sean observadores algunas personas por descuido dejan mas datos de lo que pueden ser aprovechados como por ejemplo, arriba nos aparece un logotipo de Facebook,Google y un enlazado a un sitio web.

oh :( , ya no existen esas cuentas o quizás fueron removidas u editadas, ya que esos datos datan de hace mas de 2 años, que en su tiempo pudo ser jugosa, entonces seguiremos con nuestra investigación hasta encontrar el nombre del objetivo, como sabemos Johnny es un diminutivo de Jhonathan, entonces enfoquemosnos en buscar el nombre Jhonathan adjuntado con RootByte en google.

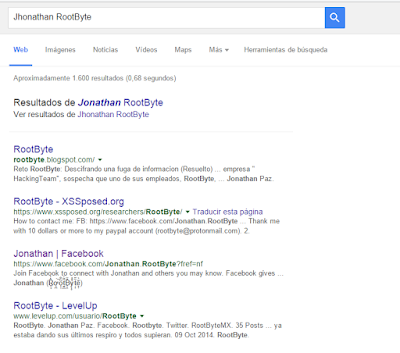

podemos observar que hay mas de 1600 resultados de esas palabras adjuntas con el nombre del seudonimo RootByte llamado Jhonathan Paz

Algunas web asociadas del objetivo:

https://www.facebook.com/Jonathan.RootByte

http://rootbyte.blogspot.pe

https://www.xssposed.org/researchers/RootByte/

http://www.levelup.com/usuario/RootByte

http://square-pics.com/rootbyte

https://twitter.com/rootbytemx

http://www.tomatazos.com/usuario/RootByte

https://hackerslist.com/user/RootByte

https://www.blogger.com/profile/04503563111051656326

Existen servidor web que nos felicitaran nuestra búsqueda en redes sociales donde mayormente las personas tienen un error de publicar mas de lo que se debe.

Para mi esta web es una de mas completas en redes sociales ya que podemos obtener una búsqueda manual del objetivo, ya que al buscar un red social nos arrojara el dork de búsqueda que la mayoría de estos servicios tiene como estructura,en la cual podemos intelectuar de manera muy sencilla.

Pipl https://pipl.com/

de igual manera este servicio sin duda seria de gran ayuda ya que nos lanzaría resultados aleatorios de las web de red social mas utilizadas con gráficos que nos serian de ayuda.

Otros servicios donde pueden realizar una buena búsqueda son las siguientes:

http://buscardatos.com/Personas/ >>> consta con varias búsquedas de países donde nos resultara de maravilla.

Entre mucha mas información que obtuve de mi objetivo utilizando búsquedas mas avanzadas ya que obtenido datos de familiares, novia, ubicación de real, entre otras las cuales no puedo mostrar por respeto al acuerdo que se hizo con RootByte.

Supongamos que no hemos realizado nada de la investigación y solo tenemos una foto del objetivo:

como bien sabemos google ha implementando una búsqueda nueva que es por Imagen, lo que haremos sera subir esta foto a nube del buscador y esperar los datos que nos arroje.

si nuestro objetivo que deseamos buscar tiene la foto en una referencia de una cuenta de red social o simplemente añadido en un contacto de su entorno, daríamos con el bingo !, en nuestro caso ya sabemos quien es esta persona y empezaríamos a recopilar mas información de la que sabemos o también podemos utilizar una herramienta de recopilación mas grande de informathion gathering

llamado "Maltego"

En mi caso hace poco hice un doxing a una persona "X",pero primero me enfoque a un objetivo familiar que me ayudo a encontrarlo , esta es una FOTO de un Doxing real hecho por mi persona.

este objetivo fue una persona "Familiar" , que me brindo ubicar a mi objetivo central, en mi caso utilice algunas técnicas de google,buscadores de redes sociales y maltego para rematar al objetivo mediante un análisis estructurado.

de acuerdo con la investigación de las personas familiarizadas al objetivo que esta oculto por su seguridad, pude obtener todos los datos de esa persona, como DNI,ubicación,familiares,casa,teléfonos,entre muchas cosas privadas de el, y para darle el tiro de gracia a mi objetivo entre a la BASE DE DATOS de su universidad para encontrar los datos y me confirmaron que si era el objetivo correcto :)

Vulnerabilidad nueva en la plataforma reciente de dicha universidad :

hace poco hice un post sobre como un dump y una red social nos puede ayudar de mucho para encontrar y obtener datos de personas :

pero como lo dije no mostrare datos de las personas, porque no quiero perjudicar a nadie con este POST, porque si lo hubiera hecho ya los hubiera subido a las web conocidas de datos de Doxing:

Pero en mi caso, no puedo hacerlo ya que un estimo a este colega mio y no quiero perjudicarlo en nada, ya que tengo una amistad de años con este tipo, pero lo mejor seria alejarme un poco tiempo para que se calmen las aguas y volver a retomar la amistad dejando en claro algunos puntos.

por otro lado Hiro Maxwell quien me brindo algunos métodos me dio la autorizo una foto de su doxing que le hizo a una modelo ucraniana bien buenota xD

como vemos obtuvo toda la información de la modelo como su DNI y cédula, mas que suficiente para el, porque desde ese día consigo ligar con la modelo xD

Espero les aya gustado este POST, deseo aclarar que el doxing es un rama de investigación de como uno puede pensar e investigar del modo que sea del agrado del usuario, SALUDOS