En un post anterior, mostré como se podía infectar una red con Beef y Subterfuge,ahora

vamos a dar un paso mas, que es una vez infectada la red, podamos tener

control de los dispositivos (smartphone, pc, tablet, etc.) en Cobalt

Strike, para poder lanzar ataques y obtener sesión de meterpreter, entre

otras (muchas) cosas que podemos hacer con Cobalt.

Para comenzar con todo, voy a suponer que tenes instalado Beef (que viene por defecto en Kali), Subterfuge (post Instalación) y Cobalt Strike (post instalación) y todo funcionando en condiciones optimas.

Este es un post continuación de “Beef & Subterfuge – Infectando la red”

Por lo que todos los pasos realizados en dicho post, tendrán que

seguirlos al pie de la letra. En caso de no haber leido el post

mencionado, te sugiero que lo revises ya que todo a continuación no te

funcionara, si no realizaste dichos pasos.

Ok, como ya tenemos Beef y Subterfuge “fusionados” lo que tenemos que

hacer es integrar Beef en Coblat Strike, y esto para que me serviria? o

que ganaría? son preguntas que te puedes hacer, y las contesto con

mucho gusto, imaginate que tenes una victima en beef, que por casualidad

esta navegando en la red. Ahora imagina que a esa victima la tenemos en

Cobalt y podremos tirar exploits a diestras y siniestras e interactuar

con todas las funciones de Cobalt. No nos olvidemos que Cobalt Strike es

la versión gráfica de Metasploit.

Ahora vayamos a lo que nos interesa y es como integrar estas tres

herramientas para tener el control absoluto de tu red, o la del vecino,

hotel, shopping, etc.

Suponiendo que en beef ya se activaron los servicios para trabajar con metasploit (ver post de Beef).

Para comenzar tenemos que iniciar los servicios de postrgesql

service postgresql start

y abrimos Cobalt Strike, en la consola en donde lo tenes en tu pc, en mi caso:

cd /root/Escritorio ./cobaltstrike

En este punto hago una aclaración, si nunca antes usaste Armitage o Cobalt no podrás ingresar dado que no se encuentran las bases de datos, por lo que tendrás que crearlas

msfdb init

con esto creas las bases, para poder ingresar sin errores volvemos a abrir Coblat y agregamos el script de Beef te dejo un link oficial de donde bajar los scripts.

Ahora hay dos opciones, que te funcione todo correctamente o que tengas que agregar unas librerías. En el caso de que te funcione correctamente te tendría que aparecer el script cargado de esta forma:

Si el script se cargo de esta forma saltear el paso siguiente

Paso – error

En caso de aparecer este error ” Repair Error Missing “beef/remote 6 missig hphpricot” by Insert Cortana Script “beef_strike.cna”

Continuar con los siguientes pasos:

- Cerrar Coblat

- Descargar beefmetasploitplugin-master.zip

Descargar, descomprimir el archivo y copiar en:

el contenido de la carpeta “plugins” del archivo descargado lo pegamos en /usr/share/metasploit-framework/plugins (1 solo archivo)

La carpeta “Beef” dentro de “lib” del archivo descargado lo pegamos en /usr/share/metasploit-framework/lib (1 carpeta)

En este punto si abrimos Coblat y ejecutamos el script nos saldrá un mensaje que dice:

Failed to load plugin from /usr/share/metasploit-framework/plugin/beef: cannot load such file — hpricot

A lo que tendremos que instalar las dependencias de hpricot

- abrir una terminal y pegar lo siguiente

gem install hpricot gem install json

opiamos todos los archivos de:

/var/lib/gems/2.1.0/gems/hpricot-0.8.6/lib/

a

/usr/lib/ruby/vendor_ruby/

Ahora volvemos a abrir Cobalt y cargamos el script, no tendría que haber ningún problema y el script debería de cargarse correctamente.

Fin – Paso error

load msgrpc ServerHost=TU-IP Pass=abc123

En mi caso quedaría:

load msgrpc ServerHost=192.168.1.103 Pass=abc123

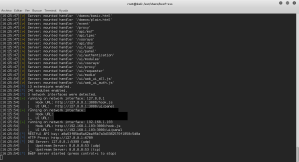

Abrimos Beef y lo cargamos

cd /usr/share/beef-xss ./beef -x -v

La opción “x” hace un reset a la base de datos y la opción “v” muestra la información de depuración

Ahora integramos Beef con Cobalt

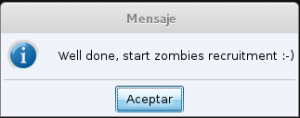

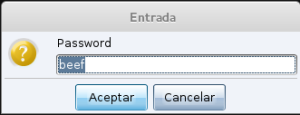

El el menú de BeEF vamos a start y conect

Configuramos nuestra ip y puerto (puerto 3000 por default)

y el usuario y pass de BeEF

Nos saldra un cartel “Well done, start zombies recruitment” (bien echo, comienza a reclutar zombiez)

En la consola de abajo tendría que decir que se conecto a servicio y que todo funciona bien

Ahora podremos cargar beef con Subterfuge e infectar la red, para así tener nuestros “zombies” en cobalt

Por razones de no extender el post, no voy a explicar como se cargan los dos frameworks, ya que esto lo explique en el post anterior

Pero una vez que tenemos a nuestra victima navegando la podemos ver en beef

Y lo mas importante es ver como se integra a Cobalt

Ahora que tenemos a nuestras victimas, a lanzar ataques!!

Realizamos el ataque “Firefox Add-on Attack” y esperamos que cargue el exploit, lo que hace esto es generar un addon de firefox malicioso.

Una vez que cargue el exploit generara una web. en donde se encontraría el addon para descargar (copiar la dirección).

En el panel de abajo nos aparecerán los datos de la maquina zombi. Seleccionamos la victima, click derecho >>attack>> Drive-by

Con la ayuda de BeEF enviaremos el addon a la victima sin necesidad de que tenga que entrar a alguna web.

Ahora a esperar a que la victima instale el addon (ningun antivirus detecta el ataque! También puedo agregar por experiencia propia que mas de la mitad de las victimas “cae en esta trampa”)

Ahora abrimos el panel de beacon desde: View >> beacon. y tendremos a la victima:

Ahora “interactuamos con la victima”

Y lanzamos meterpreter!!

Happy Hacking!