En esta práctica vamos a simular un ataque MitM (Man in the middle), es

un ataque en el que se adquiere la capacidad de leer, insertar y

modificar a voluntad, los mensajes entre dos partes sin que ninguna de

ellas conozca que el enlace entre ellos ha sido violado.

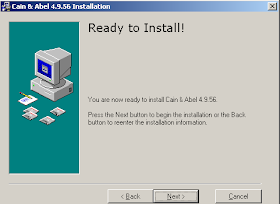

Utilizaremos la herramienta Caín (de Caín y Abel)

una herramienta de recuperación de contraseñas para Windows. Es capaz

de recuperarla de diferentes maneras, utilizando el sniffing, crackeando

hashes de contraseñas o con ataques de fuerza bruta, como diccionarios.

El organigrama de esta práctica va a contar con tres máquinas:

-Windows server 2012 R2 - 10.0.0.100/8 - FTP + Telnet

-Linux Ubuntu 14.04 - 10.0.0.20/8 - Cliente

-Windows 7 Ultimate - 10.0.0.30/8 - Malote

Comprobamos que todas las máquinas tengan conexión entre sí

Windows 7

Una vez que está todo conectado, procedemos a instalar Caín en nuestra máquina de Windows 7, que será la que se meterá entre las otras dos máquinas a sacar datos personales ;)

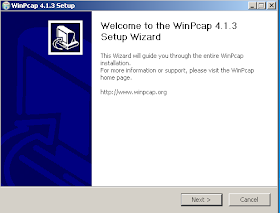

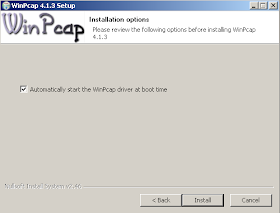

Seguimos las siguientes capturas para instalar el programa (todo por defecto)

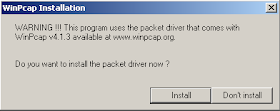

Instalamos el Wincap para poder usar Caín en modo gráfico

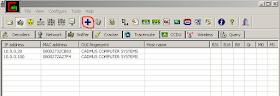

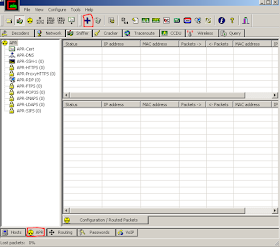

Antes de nada, ¡vamos a configure y en la pestaña sniffer activamos la casilla Start sniffer on startup si no está ya activada.

Una vez hecho, vamos al apartado de network, y abrimos el dominio RAUL, en la que se puede apreciar los dos hosts que tenemos (Windows2012 y Windows7)

Una vez hecho, vamos al apartado de network, y abrimos el dominio RAUL, en la que se puede apreciar los dos hosts que tenemos (Windows2012 y Windows7)

Windows 2012

La primera prueba, sencilla, vamos a poner un Wireshark rastreando las redes en nuestro Windows 7.

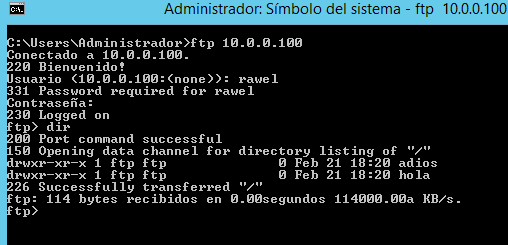

En nuestro Windows 2012 crearemos un servidor FTP con Filezilla Server

y le añadiremos un usuario con el que identificarnos cuando iniciemos sesión desde otra máquina

En nuestro Windows 2012 crearemos un servidor FTP con Filezilla Server

y le añadiremos un usuario con el que identificarnos cuando iniciemos sesión desde otra máquina

Vemos como

nos captura los paquetes del FTP, los cuales están sin cifrar y nos

muestra en texto plano el usuario y contraseña que hemos utilizado

Windows 7

Windows 7

Con esta

pequeña demostración anterior, capturando el tráfico desde la misma

máquina, vamos a hacer una práctica un poco más compleja.

Capturamos el tráfico desde una máquina externa a los dos host que están conectándose (servidor-cliente). Un verdadero ataque Man-in-the-middle ;)

Volvemos a Caín y en la pestaña sniffer le damos al "+"

Capturamos el tráfico desde una máquina externa a los dos host que están conectándose (servidor-cliente). Un verdadero ataque Man-in-the-middle ;)

Volvemos a Caín y en la pestaña sniffer le damos al "+"

Nos saldrá

un menú en el que estableceremos el rango de las máquinas a rastrear, en

nuestro caso, como es una 10.0.0.100 y una 10.0.0.30 le ponemos el

siguiente

Y seleccionamos los dos hosts que vamos a usar

Nos saldrá como Iddle

Iniciamos sesión desde la máquina Ubuntu(10.0.0.30) al servidor FTP

Vamos al Windows 7, e iniciamos sesión en telnet desde el CMD

Vamos a Caín y vemos que nos sale otro (1) en el apartado Telnet,

Le damos botón derecho al registro, y a View

Y nos salen los datos del registro (Usuario y contraseña)

Y ya hemos acabado con nuestras pruebas con Caín ;)

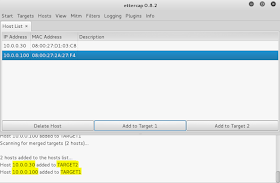

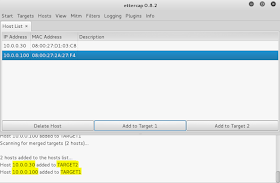

ETTERCAP

Kali Linux

La última prueba la vamos a realizar con Kali Linux, con un programa llamado Ettercap, el cual es un programa muy completo de sniffing

Le ponemos una dirección IP dentro del rango de los otros hosts

Y probamos la conexión con los otros hosts

Abrimos el programa, y le damos a Sniff y a Unified sniffing... , en la cual le indicaremos que rastree a partir de nuestro adaptador de red eth0

Una vez seleccionado, vamos a incluir los hosts

En mi caso, como tengo direcciones de tipo A, tiene que analizar muchos hosts y tardaría mucho rato. Para amenizarlo, lo que he hecho ha sido meter los hosts manualmente en la pestaña de Targets

Una vez puestos, volvemos a la pestaña Hosts y le damos a Hosts list para comprobar que tenemos los dos registrados

Con los targets puestos, vamos a la pestaña Mitm y le damos a ARP posinoning... y marcamos la casilla de Sniff remote connections

Una vez todo configurado, vamos a la máquina de Windows 7, que es la que va a hacer de cliente. Aprovecharemos los servidores FTP y Telnet utilizados para las pruebas anteriores

E iniciamos sesión en FTP

También iniciamos sesión con Telnet

Vamos a Ettercap, y vemos que ha capturado los dos login utilizados, tanto como FTP como para Telnet

Y eso es todo, vemos como fácilmente se puede obtener usuarios y sus respectivas claves sin que el usuario se de cuenta.

Es recomendable que añadas siempre seguridad a tus servidores, y que seas consciente de los sitios en los que te registras, puede que no sean tan seguros como te crees. ;)

Nos saldrá como Iddle

Le damos al círculo amarillo y se nos cambiará a Poisoning, ya está rastreando esos dos hosts y los movimientos en red que haga (lo referido a ARP)

Iniciamos sesión desde la máquina Ubuntu(10.0.0.30) al servidor FTP

Volvemos a Caín, vamos a la pestaña passwords y nos saldrá un (1) en el apartado de FTP, pinchamos en él, y nos saldrán todos los datos usuario y contraseña

Para no

dejar la práctica muy sosa, vamos a probar también con un servidor

Telnet, el cual no viene preinstalado y hay que instalarlo en la máquina

de Windows Server 2012 (Vamos a Agregar roles y características)

Abrimos los servicios (ejecutar services.msc) y comprobamos que el servicio Telnet está ejecutándose (si no lo está, lo iniciamos)

Vamos al Windows 7, e iniciamos sesión en telnet desde el CMD

Vamos a Caín y vemos que nos sale otro (1) en el apartado Telnet,

Le damos botón derecho al registro, y a View

Y nos salen los datos del registro (Usuario y contraseña)

Y ya hemos acabado con nuestras pruebas con Caín ;)

ETTERCAP

Kali Linux

La última prueba la vamos a realizar con Kali Linux, con un programa llamado Ettercap, el cual es un programa muy completo de sniffing

Le ponemos una dirección IP dentro del rango de los otros hosts

Y probamos la conexión con los otros hosts

Abrimos el programa, y le damos a Sniff y a Unified sniffing... , en la cual le indicaremos que rastree a partir de nuestro adaptador de red eth0

Una vez seleccionado, vamos a incluir los hosts

En mi caso, como tengo direcciones de tipo A, tiene que analizar muchos hosts y tardaría mucho rato. Para amenizarlo, lo que he hecho ha sido meter los hosts manualmente en la pestaña de Targets

Una vez puestos, volvemos a la pestaña Hosts y le damos a Hosts list para comprobar que tenemos los dos registrados

Con los targets puestos, vamos a la pestaña Mitm y le damos a ARP posinoning... y marcamos la casilla de Sniff remote connections

Una vez todo configurado, vamos a la máquina de Windows 7, que es la que va a hacer de cliente. Aprovecharemos los servidores FTP y Telnet utilizados para las pruebas anteriores

E iniciamos sesión en FTP

También iniciamos sesión con Telnet

Vamos a Ettercap, y vemos que ha capturado los dos login utilizados, tanto como FTP como para Telnet

Y eso es todo, vemos como fácilmente se puede obtener usuarios y sus respectivas claves sin que el usuario se de cuenta.

Es recomendable que añadas siempre seguridad a tus servidores, y que seas consciente de los sitios en los que te registras, puede que no sean tan seguros como te crees. ;)

No hay comentarios:

Publicar un comentario