Penetrating Testing

ARMITAGE

1.- QUE ES ARMITAGE

Armitage es un Administrador Gráfico de Ciber Ataques para Metasploit

que sirve para visualizar gráficamente tus objetivos. El mismo programa

te recomienda que exploit debes usar. Expone las opciones avanzadas del

framework (esas que comúnmente se nos olvida o no sabemos), desde el

mismo Armitage podemos iniciar un análisis con Nmap, e incluso se puede

usar el módulo de Brute Force para sacar username/password.

El objetivo de Armitage es hacer que Metasploit sea útil

para los profesionales de seguridad que saben de hacking, pero no el uso

de Metasploit a fondo. Si deseamos aprender las características avanzadas de Metasploit, Armitage será de gran ayuda..

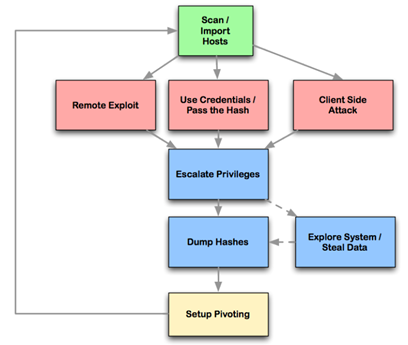

1.1- Administración de Ataques. Pentesting.

Armitage organiza las

capacidades de metasploit alrededor del proceso de hacking. Hay

características para descubrimiento, acceso, post-explotación, y

maniobra.

En esta sección describiremos estas características a de forma

superficial como introducción . El resto del manual veremos todas estas

capacidades con más detalle.

Al tratarse de un espacio de trabajo dinámico, se puede cambiar de

objetivo rápidamente . De esta forma se pueden segmentar miles de host o

delimitarlos como un conjunto de objetivos. Armitage también pone en

marcha exploraciones y datos de las importaciones de muchos escáneres de

seguridad.

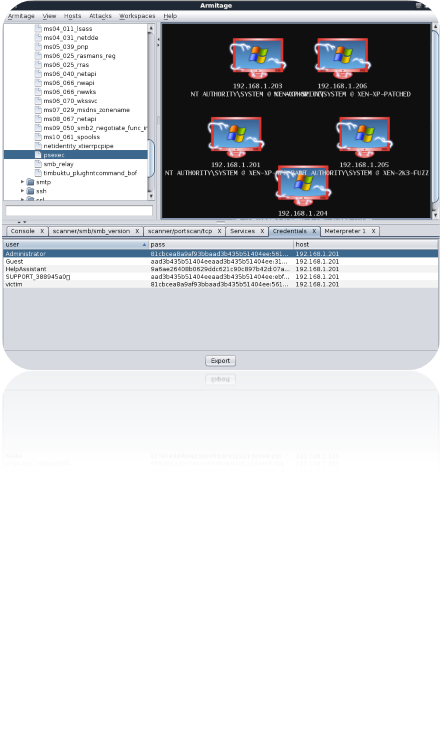

Armitage también visualiza la base de datos de los objetivos. En

cualquier momento sabrá con cual hosts se está trabajando, con y donde

tienes sesiones.

Armitage ayuda con explotación remota proporcionando características para recomendar exploits

automáticamente o incluso ejecutar chequeos activos para que

sepas cuales exploits funcionarán. Si estas opciones fallan, puedes usar

el método de

“Ave María” y desatar un

db_autopwn inteligente de Armitage contra tu objetivo.

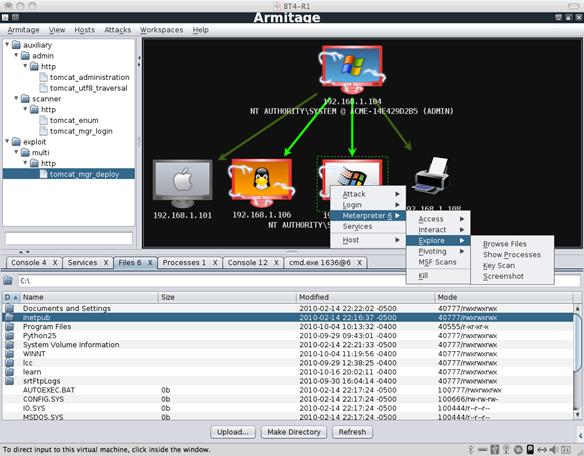

Una vez estás dentro, Armitage provee muchas herramientas post-explotación basadas en las capacidades del agente

meterpreter.

Haciendo clic en el menú se podrán escalar privilegios, volcar

hashes de passwords a una base de datos local de credenciales, navegar

el sistema como si estuvieras en local, y lanzar consolas de comandos.

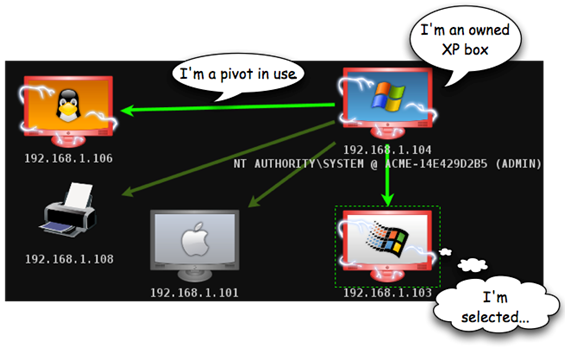

Por último, Armitage ayuda en el proceso de creación de pivotes,

una capacidad que le permite usar hosts comprometidos como una

plataforma para atacar otros hosts y seguir investigando la red

objetivo. Armitage incluso expone el módulo SOCKS proxy de metasploit,

el cual permite que herramientas externas tomen ventajas de estos

pivotes. Con estas herramientas, usted puede explorar más y maniobrar a

través de la red.

1.3.- Vocabulario

El uso de Armitage, ayudará a entender a

Metasploit. No obstante hay algunas cosas que absolutamente

deberíamos conocer antes de continuar:

- Metasploit es una aplicación manejada

por consola. Cualquier cosa que hagas en Armitage es traducido a un

comando que metasploit entienda. Puede pasar por alto Armitage y teclear

comandos tú mismo en la consola de Metasploit (mas tardé veremos eso).

Si andas perdido en la consola siempre puedes escribir help y pulsar

enter.

- Metasploit presenta sus capacidades

como módulos. Cada escáner, exploit, e incluso cada payload está

disponible como un módulo. Si estás escaneando un host estás por ejemplo

usando un módulo auxiliar. Antes de lanzar un módulo debes ajustar una o

más variables para configurar el módulo. El proceso de explotación es

similar. Para lanzar un exploit debes escoger un módulo exploit, ajustar

una o más variables y lanzarlo. Armitage hace que este proceso sea para

ti.

- Si el exploit tiene éxito, tendrás una

sesión abierta en el host. Armitage sabe cómo interactuar con shell y

con sesiones de Windows “meterpreter”.

- Meterpreter es un agente avanzado que

pone a su disposición muchas funcionalidades para post-explotación.

Armitage está construido para sacar provecho de meterpreter. (Esto lo

veremos más adelante)

2. Primeros pasos

2.1 Requerimientos

Armitage existe como cliente y servidor

que permite la comunicación / colaboración con el equipo

comprometido. El paquete de cliente Armitage está disponible para

Windows, MacOS X y Linux. Armitage no requiere una copia local del

Metasploit Framework para conectarse a un servidor de equipo .

Para instalar de forma rápida todas las dependencias, tenemos algunas opciones:

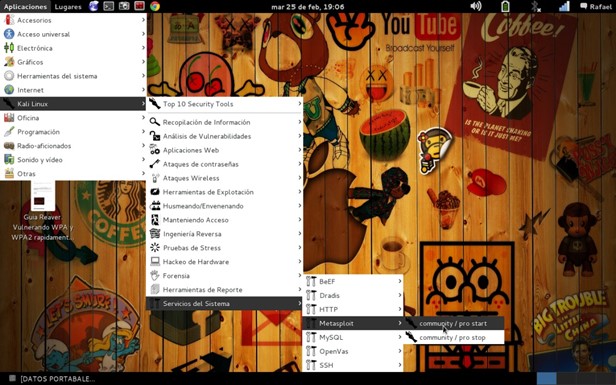

- Usar una distribución diseñada para Pentesting como Kali Linux or Pentoo Linux o Bugtraq

Estas distribuciones vienen ya con Metasploit y las dependencias necesarias instaladas.

- Usar MSF Installer Script creado por DarkOperator.

Esta opción configurará un entorno que usa Git para las actualizaciones.

- Utilice el instalador oficial proporcionada por Rapid7.

Esta opción requiere que se registre con Rapid7 para obtener actualizaciones.

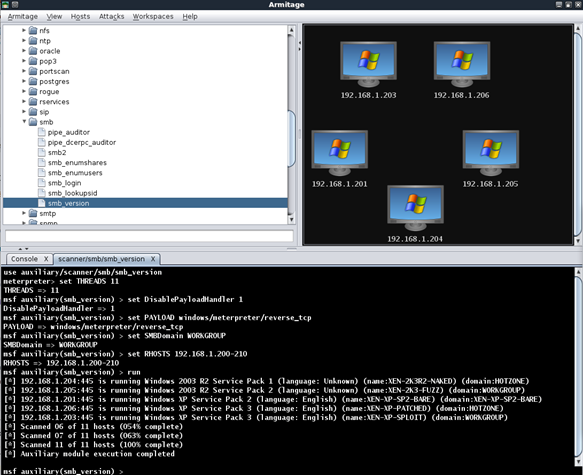

2.2.- Kali Linux

Kali Linux viene con Metasploit Framework instalado. Esta es una buena opción si se quiere poner en marcha con Armitage rápidamente.

2.2.1.- Instrucciones de instalación (hace ha de hacerse la primera vez!)

- Abra un terminal

- Inicie la base de datos: service postgresql start

- Inicialice la base de datos: service metasploit start

- Detenga el servicio de Metasploit: service metasploit stop

- Instalar / Actualizar Armitage: apt-get update ; apt-get install Armitage

- Utilice Java 1.7 por defecto (32 bits Kali): update-java-alternatives –jre -s java-1.7.0-openjdk-i386

- Utilice Java 1.7 por defecto (64 bits Kali): update-java-alternatives –jre -s java-1.7.0-openjdk-amd64

2.2.2.- Iniciar Armitage

- Abrimos un terminal

- Iniciamos la base de datos PostgreSQL: service postgres start(Esto no ocurre automáticamente en Kali linux. En bugtraq a través del menú de aplicaciones. )

- cd /path/to/Armitage ( no necesario)

- ./Armitage

Ejecutar todo como root , de lo contrario dará error.

2.2.3.- Cómo actualizar Metasploit

- Abrimos un terminal ( root) y tecleamos

- msfupdate

- service metasploit start

- service metasploit stop

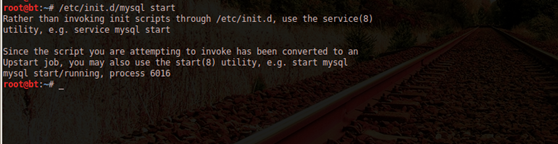

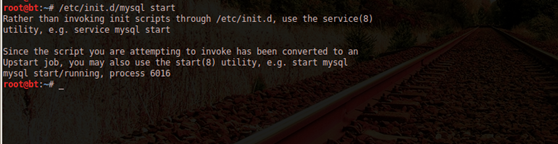

2.3.- BackTrack Linux

BackTrack Linux ya no es un entorno soportado por Armitage. Mejor utilizar Kali Linux o Bugtraq

Si desea seguir utilizando BackTrack

Linux, debe desinstalar el Metasploit Framework e instale las últimas

dependencias. Debido a cambios de dependencias en el marco, el entorno

de BackTrack Linux no va a funcionar si actualiza Metasploit.

Para desinstalar el Metasploit Framework:

cd / opt / Metasploit

. / uninstall

No obstante, la versión 5 si lo incluye

Backtrack Linux 5 incluye Metasploit y Armitage listos para usar.

Necesitas iniciar mysql para eso

/etc/init./mysql start

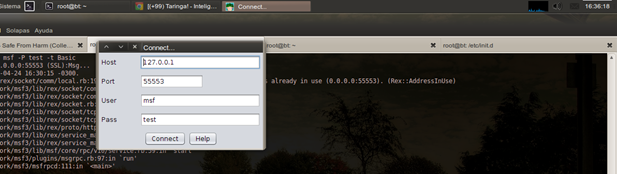

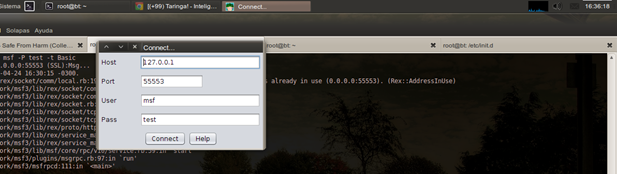

Nos conectaremos a la base de datos para poder usar Armitage –>

msfrpcd -f -U msf -P test -t Basic

Abre una terminal y escribe Armitage para iniciar Armitage.

host: 127.0.0.1

Port: 55553

User: msf

Pass: test

Click en el botón Connect para lanzar Metasploit y conectar a el.

Si quieres usar Armitage Backtrack Linux es la manera más fácil para empezar. En este caso mejor pasa a Kali linux

Si quieres usar Armitage Backtrack Linux es la manera más fácil para empezar. En este caso mejor pasa a Kali linux

2.4.- Linux

- Instale el Metasploit Framework y sus dependencias

- Extraiga Armitage

- Cambie a la carpeta que ha instalado en Armitage

- Utilice. / Armitage para iniciar Armitage

2.5.- Windows

Windows no es un entorno soportado para

ejecutar Armitage con Metasploit Framework. Puede conectar Armitage en

Windows a través de un servidor alojado en Linux ( Virtualización)

2.6.- Manual de instalación

Si decide configurar el Metasploit Framework y sus dependencias a

mano, aquí le mostramos algunos requisitos que han de cumplirse:

- Se necesita una base de datos PostgreSQL. Ninguna otra base de datos es compatible.

- msfrpcd debe estar en $ PATH

- $ MSF_DATABASE_CONFIG debe apuntar a un archivo YAML

- $ MSF_DATABASE_CONFIG debe estar disponible para msfrpcd y Armitage

- Se requiere la gema ruby msgpack (exploit).

Si necesita ayuda puede mirar en :

2.7.- Actualización de Metasploit

Al ejecutar msfupdate ,

es posible que se rompa la relación entre Metasploit y Armitage (

ocurre bastante ). El equipo de Metasploit es cauteloso acerca de lo que

se compromete en el repositorio git primario y son extremadamente

sensibles a los informes de error. Dicho esto, las cosas aún así se

rompen de vez en cuando. A veces, el marco cambia de una manera tan

brutal que no es compatible hasta que se actualizo Armitage.

Si ejecuta msfupdate y Armitage deja de funcionar, usted tiene algunas opciones.

1) Puede ejecutar msfupdate más tarde y esperar que el problema se arregle. Muchas veces esto es una estrategia válida.

2) Usted puede degradar Metasploit a la última revisión que ha comprobado que funciona. Echa un vistazo al

listado de cambios del

archivo para la última versión de desarrollo probado de Armitage. El

número de revisión se encuentra al lado de la fecha de lanzamiento.

Para degradar Metasploit:

cd /path/to/metasploit/msf3

source ../scripts/setenv.sh

git pull

git checkout [commit id]

bundle install

3) Vuelva a instalar Metasploit usando el

instalador proporcionado por Rapid7. El instalador Metasploit incluye la

última versión estable de Metasploit. Por lo general, esta versión es

muy estable.

Si usted se está preparando para usar Armitage y Metasploit en algún sitio importante , no ejecute msfupdate . De esta forma se asegura que le funcionará. Como dice el dicho, más vale lo malo conocido que lo bueno por conocer, o más vale pájaro en mano que cientos volando.

En caso de duda, ir con la opción (2) o (3).

2.8.- Solución de problemas. Ayuda

Si usted está teniendo problemas para

conectarse a Armitage Metasploit, haga clic en la Ayuda de botón para

obtener consejos de solución de problemas. Este botón le llevará a la Guía de solución de problemas de inicio de Armitage .

2.9.- Conexión rápida

Si desea conectar rápidamente Armitage a un servidor de Metasploit

sin hacer un escaneo, o bien utilizarlo de modo gráfico, utilice la

opción — cliente para especificar un archivo con los detalles de la

conexión.

java-jar Armitage.jar – connect.prop cliente

He aquí un ejemplo de archivo connect.prop:

host = 192.168.0.123

port = 55553

user = Paco

pass = Pacopaco

Si lo que queremos es administrar varios servidores con

Armitage/Metasploit, podemos considerar el crear un acceso directo en el

escritorio con opción –cliente y así con propiedades diferentes para

cada servidor.

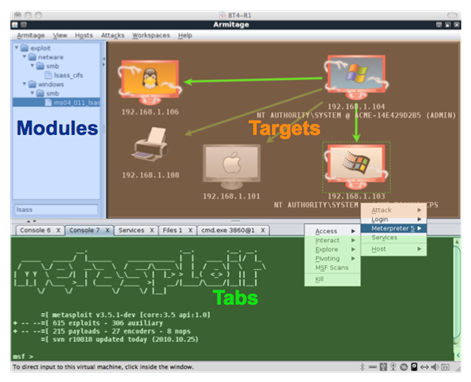

3. Interfaz de usuario Información

3.1 Información general

La interfaz de usuario Armitage tiene tres paneles principales:

módulos, objetivos, y las fichas. Puede hacer clic en el área entre

estos paneles para cambiar el tamaño a tu gusto.

3.2 Módulos

El navegador de módulos le permite lanzar un módulo auxiliar de

Metasploit, lanzar un exploit, generar una carga útil ( payload ) y

ejecutar un módulo de post-explotación. Haga clic en el árbol para

encontrar el módulo deseado. Haga doble clic en el módulo para abrir un

diálogo de lanzamiento del módulo.

Armitage configurará el módulo para funcionar en contra de los hosts

seleccionados. Esto funciona para los módulos auxiliares, exploits, y

módulos de correos.

Ejecución de un mismo módulo contra múltiples hosts es una de las grandes ventajas de Armitage.

En la consola de Metasploit, se deben

configurar y poner en marcha cada exploit y colocar módulos para cada

host que está trabajando. Esta es una de las ventajas de Armitage que se pueden lanzar contra varios.

También podemos hacer búsquedas en los módulos . Haga clic en la

casilla de búsqueda de abajo del árbol, escriba una expresión comodín

(por ejemplo, ssh_ *, o ms08 ), y pulse Enter. El árbol de módulos

mostrará los resultados de la búsqueda. Desactive la casilla de búsqueda

y pulse Enter para restaurar el navegador módulo a su estado original.

3.3.- Interface Gráfica

La interfaz de Armitage cuenta con tres

paneles principales: módulos, objetivos y pestañas. puedes

redimensionar los paneles haciendo click en el area entre ellos.

Un computador en rojo con ese tipo de nube alrededor, indica un host comprometido. Puedes hacer clic derecho para usar cualquier sesión obtenida.

Una flecha direccional indica un pivote

de un host a otro. Esto le permite a Metasploit encaminar escaneos y

ataques a través de hosts intermediarios .Una línea verde brillante

indica que la comunicación con el pivote está en uso.

Puedes clicar un host para

seleccionarlo. Se pueden seleccionar varios host al tiempo clicando y

arrastrando para crear una selección rectangular sobre los hosts

deseados. Cuando sea posible, Armitage tratará de aplicar una acción

(por ejemplo lanzar un exploit) a todos los hosts seleccionados.

Clic derecho sobre un host mostrará un

menú con las opciones disponibles, el menú adjunto mostrará ataques y

opciones de logueo, menús para sesiones existentes, y opciones para

editar la información del host.

El menú “Login” solo será posible después que un escaneo de puertos descubra puertos abiertos y que se pueden usar. El menú ” Atttack”

solo será posible si se han encontrado ataques que se pueden realizar.

Es prioritario ejecutar dentro del menú de Armitage la opción ” Find

attacks”. El menú Shell y Meterpreter aparecerá cuando exista una

sesión en el host seleccionado.

Es posible utilizar el teclado en vez del ratón.Puede configurarse al gusto. Se puede editar en

Armitage -> Preferences.

- Ctrl Plus – zoom in

- Ctrl Minus – zoom out

- Ctrl 0 – Restablecer en zoom

- Ctrl A – Seleccionar todos los host

- Escape – Limpiar la selección

- Ctrl C – Organizar los hosts de forma circular

- Ctrl S – Organizar los hosts de forma lineal

- Ctrl H – Organizar los hosts de forma jerárquica. Esto será posible sólo cuando se haya podido pivotar

- Ctrl P – Exportar los hosts como imagen

Haga clic derecho en el área de

objetivos sin anfitriones seleccionados para configurar el diseño y el

nivel de zoom de la zona de objetivos.

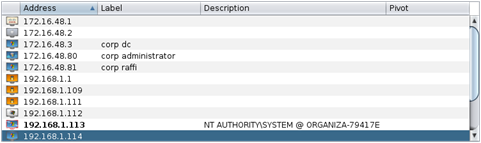

3.4.- Vista de objetivos.

Si disponemos de una gran cantidad de hosts, con la vista gráfica se

hace difícil trabajar sobre ellos. Para esta situación Armitage tiene

una vista de tabla. Ir a Armitage -> Definir vista Target -> Vista de tabla para cambiar a este modo. Armitage se acordará de su preferencia.

Haga clic en cualquiera de las cabeceras de la tabla para ordenar los

anfitriones. Resalte una fila y haga clic en él para abrir un menú con

opciones para ese host.

Armitage pondrá en negrita la dirección IP de cualquier máquina con

las sesiones. Si un pivote está en uso, Armitage lo remarcará.

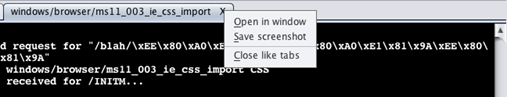

3.5.- Fichas.

Armitage abre cada dialogo , consola y tabla en una pestaña debajo

del módulo y carga los paneles de lo que se está ejecutando. Clic en la x

de cada pestaña y podrá cerrarla.

Puedes así mismo hacer clic con el botón derecho y así desplegar una

ventana de diálogo que te permitirá capturar la ventana, cerrarlas

todas con el mismo nombre.

Puede arrastrar y soltar las pestañas para cambiar su orden.

Armitage proporciona varios métodos abreviados de teclado para hacer

su experiencia de gestión pestaña sea lo más agradable posible. Utilice:

- Ctrl + T para tomar una captura de pantalla de la pestaña activa.

- Ctrl + D para cerrar la pestaña activa.

- Ctrl + Izquierda y Ctrl + Derecha para cambiar rápidamente las fichas.

- Ctrl + W para abrir la pestaña actual en su propia ventana.

3.6 Consolas

La consola de Metasploit, la consola Meterpreter, y la interfaz

tienen cada uno su pestaña o espacio de trabajo. Cada ficha o “consola”

le permite interactuar con estas interfaces a través de Armitage.

Con la ficha de la consola podemos hacer un seguimiento del historial

de comandos ejecutados. Use la flecha hacia arriba para desplazarse por

los comandos escritos anteriormente. La flecha hacia abajo se mueve de

nuevo a la última orden que ha escrito.

En la consola de Metasploit, utilice la ficha clave para completar

los comandos y parámetros. Esto funciona igual que la consola de

Metasploit fuera de Armitage.

Utilice Ctr + para hacer que el tamaño de la fuente más grande de la consola, Ctrl - para hacerla más pequeña, yCtrl 0 (cero) para restablecerla. Este cambio es local y sólo afecta a la consola actual.

- Visita Armitage -> Preferencias para cambiar permanentemente la fuente.

- Presione Ctrl F para mostrar un panel que te permite buscar texto dentro de la consola.

- Utilice Ctrl A para seleccionar todo el texto en el búfer de la consola.

Armitage envía un para su uso o un conjuntos de PAYLOAD si hacemos clic en un módulo o tecleamos el nombre en la consola.

Para abrir una consola vaya a View -> Console o presione Ctrl+N.

En MacOS X y Windows, debe hacer clic en el

cuadro de edición en la parte inferior de la consola para

escribir. Linux no tiene este problema.

Recuerde siempre, la mejor experiencia Armitage está en Linux.

La consola Armitage utiliza distintos colores para llamar su atención

sobre cierta información. Podemos desactivar los colores, ajustar a

set the console.show_colors.boolean preference to false . Podemos editar los colores a través de Armitage -> Preferences . Aquí está la paleta de colores de Armitage por defecto y la preferencia asociado a cada color:

3.7.- Registros. Logs.

Armitage registra toda la consola,

shell, y la salida de registro de los eventos para podemos visualizar

como textos. . Armitage organiza estos registros por fecha y host. Los

podemos encontrar en el directorio de Armitage.

Para verlos vamos a View -> Reporting -> Acitivity Logs y abrimos el directorio.

Armitage también guarda copias de las capturas y de las fotos tomadas a través la cámara web en esta carpeta.

Cambie el Armitage.log_everything.boolean clave de preferencia a falso para desactivar esta función.

Edite el Armitage.log_data_here.folder para establecer la carpeta donde Armitage debe registrar todo lo que deseemos.

3.8.- Exportación de datos

Armitage y Metasploit comparten una base de datos para el seguimiento

de sus host, los servicios, las vulnerabilidades, credenciales,

“botines” (información cogida) y de las cadenas de datos registrados

por los distintos exploits.

Para obtener estos datos, vaya

View ->

Reporting ->

Export Data . Esta opción exporta los datos de Metasploit y crear archivos XML fácilmente analizable y archivos con formato (TSV).

4. Administración del Host

4.1 Administración de host

Armitage muestra anfitriones en el gráfico y tabla. El icono de host

indica la mejor estimación sobre el sistema operativo en el host en el

momento. Esta información se toma de la base de datos.

Para cambiar el icono del sistema operativo que se muestra para un

host, seleccionamos el host, hacemos clic con el botón derecho y vamos Host -> Operating System. Elegimos el sistema operativo correcto para el host.

También podemos adjuntar o poner etiquetas a los host. Seleccione el host, haga clic derecho y vamos a Host -> Set Label... Las

etiquetas son las notas especificadas por el usuario. Las etiquetas

son visibles tanto en modo gráfico como en el modo de tabla. Las

etiquetas se muestran a todos los miembros del equipo. Utilice etiquetas

para rastrear pequeñas notas y coordinar acciones.

Para eliminar un host, seleccione el host, haga clic en Host -> Remove Host. Esto eliminará el host de la base de datos.

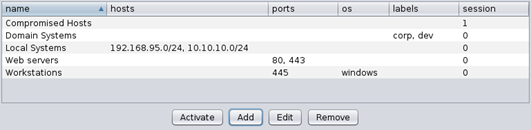

4.2 Espacios de trabajo dinámicos

Con esta función, Armitage le permite crear vistas en la base de datos de hosts y cambiar rápidamente entre ellos. Use Workspaces -> Manage

para administrar sus espacios de trabajo dinámicos. Aquí usted puede

agregar, editar y eliminar espacios de trabajo que se creen.

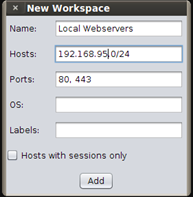

Para crear un nuevo espacio de trabajo dinámico, pulse

Add. .. Al pulsarlo nos aparecerá el siguiente diálogo:

Le damos al espacio de trabajo dinámico un nombre. No importa cómo lo llames. Esta descripción es personal

Si desea limitar su espacio de trabajo a los hosts de una red determinada, escriba una descripción de la red en el campo Hosts. Una descripción de la red podría ser: 10.10.0.0/16 para mostrar hosts entre 10.10.0.0-10.10.255.255. ç

Para redes múltiples las separaremos con una , (coma ) y un espacio.

Podemos delimitar un poco más la red. Si

escribimos solamente: 192.168.95.0, Armitage asumirá las direcciones

192.168.95.0 a 255.

Si escribimos : 192.168.0.0, Armitage asumirá las dirección r 192.168.0.0 a 192.168.255.255.

Rellene el campo Ports para incluir hosts con ciertos servicios. Para

grupos de puertos, los pondremos separados mediante una coma y un

espacio

Utilice el campo OS para especificar el

sistema operativo del equipo . Puede escribir un nombre parcial, como

Windows. Armitage sólo incluirá las máquinas cuyos nombre del sistema

operativo incluye el nombre parcial.

Este valor no distingue entre mayúsculas y minúsculas. Sistemas operativos múltiples irán separados con una coma y un espacio.

Utilice el campo Labels ( etiquetas ) para mostrar

los hosts con las etiquetas que hemos definido . Armitage trata cada

palabra en una etiqueta independiente. Puede especificar cualquiera de

estas etiquetas aquí. Por ejemplo, si el host 10.10.10.3 tiene la

etiqueta corp dc , un espacio de trabajo definido para

mostrar dc o etiquetas corp incluirá este host. Separe cada etiqueta con

una coma y un espacio.

Seleccione Hosts with sesions sólo para incluir sólo los hosts con sesiones abiertas en este espacio de trabajo dinámico.

Puede especificar cualquier combinación de estos elementos cuando se crea el espacio de trabajo dinámico.

Cada área de trabajo tendrá un elemento del menú Workplaces. Utilice

estos elementos de menú para cambiar entre espacios de trabajo. También

puede utilizar desde Ctrl +1 a Ctrl 9 para cambiar entre sus primeros nueve áreas de trabajo. ( similar a las consolas en linux).

Use Workspaces -> Show All or Ctrl+Backspace para mostrar todo o para mostrar toda la base de datos.

Armitage sólo mostrará 512 hosts en un

momento dado, no importa cuántos hosts están en la base de datos. Si

usted tiene miles de hosts, utilice esta función para segmentar a sus

anfitriones en conjuntos de objetivos útiles.

4.3 Importar Host

Para añadir Host a Metasploit, debemos importarlos. En

Hosts ->

Import Hosts, este menú acepta los siguientes tipos de ficheros:

- Acunetix XML

- Amap Log

- Amap Log -m

- Appscan XML

- Burp Session XML

- Foundstone XML

- IP360 ASPL

- IP360 XML v3

- Microsoft Baseline Security Analyzer

- Nessus NBE

- Nessus XML (v1 and v2)

- NetSparker XML

- NeXpose Simple XML

- NeXpose XML Report

- Nmap XML

- OpenVAS Report

- Qualys Asset XML

- Qualys Scan XML

- Retina XML

Podemos manualmente añadir Host con

Hosts ->

Add Hosts…

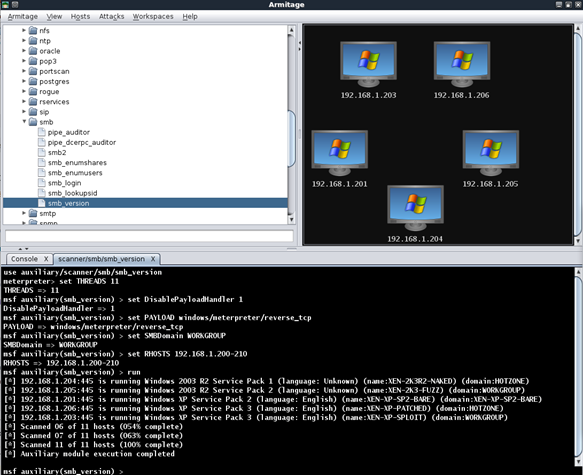

4.4 Nmap Scans

Podemos lanzar un escanedo con Nmap desde Armitage y automáticamente nos importará los resultados. En Hosts -> Nmap Scan. Tenemos bastantes opciones de escaneo.

Opcionalmente podemos teclear db_Nmap en la consola y lanzar el escaneo con las opciones que deseemos.

Nmap, no pivota a través de los host , eso debemos hacerlo nosotros.

4.5 de MSF Scans

Armitage agrupa varios tipos de escaneo de Metasploit en una

característica llamada MSF Scans. Esta función buscará un puñado de

puertos abiertos. A continuación, enumera varios servicios comunes

utilizando módulos auxiliares de Metasploit diseñadas para el

propósito.

Resalte uno o varios hosts, haga clic en ellos y podemos iniciar el escaneo. También puede ir a

Hosts ->Scans de MSF para lanzarlo.

Estos escaneos funcionan a través de un pivote y también contra los

hosts a través de IPv6. Estas exploraciones no intentan descubrir si un

host está online antes de escanear. Para ahorrar tiempo, podemos primero

hacer el descubrimiento del host (por ejemplo, on un ARP scan, un

barrido de ping, o una enumeración DNS) y luego poner en marcha estas

exploraciones para enumerar los hosts descubiertos.

4.6 Enumeración DNS

Otra opción de detección de los equipos es enumerar un servidor DNS. Ve a to

Hosts -> DNS Enum. Armitage

le mostrará un cuadro de diálogo con varias opciones. Deberá ajustar al

dominio que desee enumerar. También es posible que desee establecer

NS a la dirección

IP del servidor

DNS que está enumerando.

Si usted está atacando a una red IPv6, enumeración

DNS es una opción para descubrir los hosts IPv6 en la red.

4.7 Mantenimiento de bases de datos

Metasploit registra todo lo que haces en una base de datos. Con el

tiempo su base de datos se podrá llenar y ser pesada. Si tiene problema

con el rendimiento , intente limpiar su base de datos. Para ello, vaya a

Hosts ->

Clear Database.

5. Explotación

5.1 Remote Exploits

Antes de comenzar el ataque , es necesario seleccionar las herramientas adecuadas. Armitage hace esto de forma sencilla. Use Attacks -> Find Attacks para generar una lista personalizada de ataques para cada Host.

Para atacar un host, clic derecho y desplázate a Attack,

y elige el exploit que quieras. Para esto , debes primero seleccionar

el sistema operativo del Host, no es lo mismo descubrir un SO linux, xp,

vista, ocho, server, etc.

El menú Attack limita el número de ataques que

considera que son óptimos. Algunos que podrían ser efectivos, pueden que

no se muestren , por lo que si los conoces, puedes buscarlos en el

módulo que anteriormente denominados browser.

Use Armitage -> Set Exploit Rank para cambiar el mínimo de exploit a mostrar.

Opcionalmente , si prefieres ver que host son vulnerables a un tipo

de exploit , navega y busque el exploit en el módulo de navegación.

Botón derecho del mouse en el área de módulos. Seleccionamos Relevant Targets.

Armitage creará un espacio de trabajo dinámico que mostrará todos los

host susceptibles de ser atacados con ese exploit. Doble clic sobre

ellos y comenzará el ataque a todos.

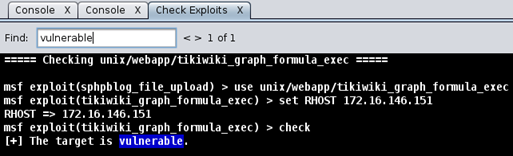

5.2 Que exploit utilizo?

Saber que exploit has de usar, al final como todo te lo dará la

experiencia. Algunos exploits en Metaexploit implementan una función de

chequeo. Esta función verificará con el host si es válido el exploit.

Armitage, puede usar esta función para chequearlos y elegir aquellos que

probablemente servirán de entre todos. Por ejemplo, cargará aquellos

exploits de escucha del puerto 80 en caso que existan , después de usar

la opción Find Attacks. Clic sobre el menú Check exploits… para probarlos en vez de usar cada uno de ellos. Una vez que han sido probados, presionaremos Ctrl F y buscaremos los vulnerables. Que hará esto?, nos permitirá elegir el exploit correcto. Nunca olvides “The quieter you become ,the more you can hear”.

Seleccionar el host y los

Services es otra forma de

encontrar el exploit. Si has obtenido resultados con Nmap, mira que

información te está dando y adivina que tipo de SO es. Usa el módulo de

navegación para seleccionar el exploit. Un módulo puede ayudarte a

encontrar la información requerida por otro exploit. Por ejemplo

Apache Tomcat . El

tomcat_mgr_login module buscará el usuario y contraseña que puedas usar. Una vez realizado esto tu puedes lanzar el

tomcat_mgr_deploy exploit para conseguir una consola en host.

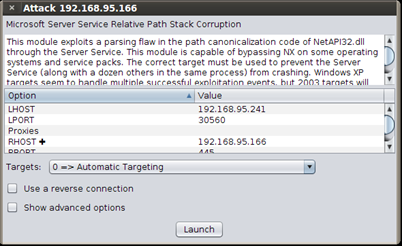

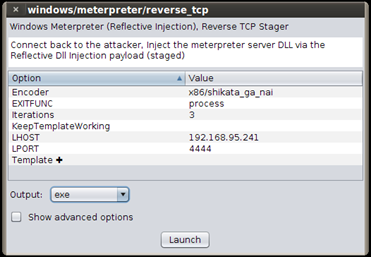

5.3 Ejecutando los Exploits

Armitage usa este diálogo para lanzar los exploits:

Esta pantalla , te permite configurar opciones para cada módulo y

elegir como usarlo , por ejemplo usar una “conexión trasera” en el

proceso.

Armitage presente varias opciones en esta pantalla. Haz doble clic

sobre los distintos valores y los podrás editar. Si una opción requiere

un archivo, haz doble clic , se te abrirá un cuadro de diálogo donde

podrás elegir el archivo a cargar. También puedes ver Show advanced options y ver las opciones avanzadas para ese exploit. Si no entiendes mucho, mejor déjalos por defecto.

Si ves algo con un símbolo ✚

, significa que puedes hacer doble clic sobre él y se desplegará un

cuadro de ayuda que te ayudará a interpretar los distintos valores. Esto

es aplicable a modulo del exploit y a sus preferencias.

Algunos intentos de penetración pueden

cargarse dentro de un archivo de texto, lo que hará más fácil el

trabajo. Armitage puede usar este tipo de filas. Doble clic sobre RHOST ✚

y selecciona los archivos a cargar. El archivo debe contener una IP

por línea. Es una forma fácil de lanzar ataques a todos los host.

Para exploits remoto, Armitage elige para ti el payload. Generalmente

, Armitage utilizará Meterpreter para objetivos Windows y un payload

tipo shell para los objetivos de UNIX.

Clic Launch para ejecutar el exploit . Si fuera

efectivo, Armitage, pondrá el host en rojo y con una nube blando

alrededor del mismo. Metasploit también te mostrará un mensaje para

informarte que está el equipo comprometido.

5.4 Explotación Automática

Si el uso de exploit de forma manual fallara, siempre se puede usar la opción Hail Mary. Attacks -> Hail Mary

lanzará esta opción . La característica Hail Mary de Armitage feature

es un pequeño db_autopwn. Encuentra exploits relevantes que se pueden

cargar , los filtra y después los lanza en un optimizado orden.

Esta característica no

encontrará posiblemente una shell , pero es una buena opción si no

sabemos que otros exploits podemos utilizar.

5.5 Exploits desde el lado del Cliente

A través de Armitage, podemos usar las

características de Metasploits desde el cliente. Un ataque del lado del

cliente es aquel que ataca una aplicación y no un servicio remoto. Si no podemos conseguir un exploit remoto para trabajar, deberíamos usar un ataque desde el lado del cliente.

Para ello, usaremos el módulo de navegación y lanzaremos un exploits

desde el lado del cliente. Buscaremos para este tipo de ataque ,

aquellos que se producen cuando el cliente ejecuta / abre un archivo

malicioso. Buscaremos aquellos exploits que lancen ataques de tu

navegador Web Server desde un servidor de web integrado en Metasploit.

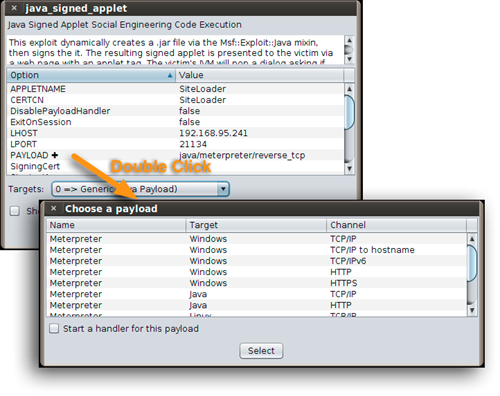

5.6 Client-side Exploits and Payloads

Si lanzamos un exploit desde el lado

del cliente, tenemos la opción de diseñar ” la carga” , de ahora en

adelante lo denominaremos payload que lanzamos. Armitage, reconoce o te sugiere la configuración adecuada.

En test de penetración, es usualmente fácil

encontrar a alguien que ejecute dicho payload. Lo más complicado es

hacerlo pasar a través del tráfico de entrada en la red . ¿ Cómo

introducimos ese ” Caballo de Troya”. En estas situaciones , lo mejor

sería saber acerca de las opciones de comunicación del payload del

Meterpreter. Hay payload que se comunican por HTTP, HTTPS, e incluso se

comunican a los hosts por IPv6. Estos payload te dan estas salidas en

situaciones realmente complicadas , donde los intentos anteriores han

fallado.

Para establecer o diseñar el payload, hacemos doble clic en la opción PAYLOAD , columna del lanzador. Si lo ejecutamos , se abrirá un diálogo , preguntando que payload quieres utilizar.

Seleccionamos el payload y le damos a Select. Armitage actualizará los valores del PAYLOAD, DisablePayloadHandler, ExitOnSession, LHOST, y LPORT . Así mismo se nos indicará si queremos editarlos.

Si seleccionamos la opción Start a handler for this payload

, Armitage establecerá las opciones de carga del payload de

forma automática cuando se lancen los exploits. Si establece este valor,

tendrá que realizarlo de forma manual. Deberá crear un cargador para el

payload.

5.7 Cargadores Payload.

Un cargador de payloads, no es más que

un servidor que se ejecuta dentro de Metasploit. Su trabajo consiste en

esperar que se establezca una conexión entre Metasploit y una sesión.

La forma más rápida de cargarlo es navegar hasta Armitage -> Listeners. Se queda en espera , en modo de escucha a la espera que un oyente lo cargue.

Podemos configurar sesiones preparadas l para recibir conexiones a través netcat.

Go to View -> Jobs para ver qué cargadores se están ejecutando.

5.8 Creación de Payload

Los exploits son una herramienta potente, pero no debemos olvidar lo

más básico. Si dicho payload lo podemos cargar dentro de un programa,

entonces lo que necesitamos es un ejecutable. Armitage, puede generar

cualquier ejecutable de la base de payloads de Metasploits. Elegimos

entonces el payload en el módulo de navegación , doble clic en él ,

seleccionamos el tipo de salida y fijamos las opciones. Una vez lanzado,

un cuadro de diálogo, nos preguntará donde queremos salvarlo.

Para crear un binario troyano de Windows,

establezca el tipo de salida a exe . Ajuste la plantilla de opción de un

archivo ejecutable de Windows. Establecer KeepTemplateWorking si desea

el ejecutable plantilla a seguir trabajando con normalidad. Asegúrese de

probar el binario resultante. Algunos ejecutables pueden que se diseñen

correctamente

Recuerde que si tenemos un payload, necesitamos un cargador. Use la opción de salida multi/handler

para crear el cargador y este espere su carga cuando se establezca la

conexión. Esta opción ofrece más flexibilidad y opciones de carga que Armitage -> Listeners menu.

Si lo que queremos es establecer el

cargador de forma separada del payload, aquí tiene la opcion que le

permitirá ahorrar tiempo. Primero configure el multi/handler como se

describe .Mantenga pulsada la tecla Mayús al hacer clic en Launch . Esto

le dirá Armitage para mantener el diálogo de puesta en marcha del

módulo abierto. Una vez iniciado el controlador, cambie el tipo de

salida al valor deseado, y haga clic en Iniciar de nuevo. Esto generará

la carga útil con los mismos valores utilizados para crear el multi /

controlador.

6. Post Exploitation

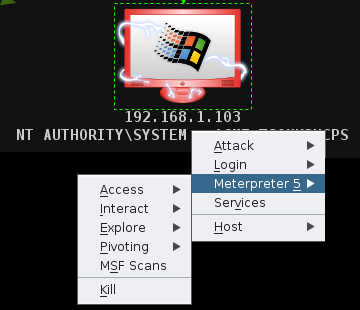

6.1 Managing Sessions

Una vez que se ha comprometido un host,

Armitage hace que sea fácil el uso del agente Meterpreter 5. Aquellos

Hosts que se ejecutan por medio de un payload mostrarán un número por

cada sesión que se ha abierto. En el ejemplo ” Meterpreter 5″.

Si tenemos una consola de acceso al host, se mostrará el número para cada sesión abierto.

Haga clic derecho en el host para acceder a este menú. Si tenemos una sesión de shell de Windows, podemos ir a Shell N -> Meterpreter… … actualizar la sesión para una sesión Meterpreter. Si tenemos una shell de UNIX, vaya a Shell N -> Upload para cargar un archivo usando el comando printf UNIX.

También puede presionar Ctrl + I para seleccionar una sesión para interactuar.

6.2 Privilege Escalation

Algunos exploit dan como resultado un acceso con privilegios de

administrador en el host. Otras veces, sin embargo, será necesario

escalar privilegios. Para hacer esto emplearemos el menú Meterpreter N -> Access -> Escalate Privileges . Esto se señalizará en el módulo del explorador de Armitage.

Intenta con el módulo getsystem a través de un host Windows XP/2003 era hosts.

6.3 Robando Tokens

Otra forma de escalar privilegios es acceder y coger un token. Cuando

un usuario inicia sesión en un host de Windows, se genera una señal y

actúa como una cookie temporal para ahorrar al usuario la molestia de

volver a escribir la contraseña cuando intentan acceder a diferentes

recursos. Estos Tokens, persisten hasta que el equipo se reinicia.

Deberías coger dicho Token, si quieres asumir los privilegios de ese

usuario.

Para ver que Tokens están disponibles, ve a Meterpreter N -> Access-> Steal Token. Armitage te mostrará una lista de Tokens disponibles. Clic Steal Token para robar uno.

Si lo que quieres es devolverlo, presiona Revert to Self. El botón Get UID muestra el estado del actual usuario.

6.4 Paso de sesión-

Una vez que se ha comprometido el host, lo primero sería duplicar el acceso al host. Meterpreter N -> Access -> Pass Session

lo inyecta dentro de memoria y te lo ejecuta por ti. Por defecto, esta

opción se configura cada vez que se ejecuta o se pone en escucha y

luego lo lanza.

También podemos usar Pass Session para enviar el meterpreter a un amigo. Fije LPORT y HOST a los valores de los valores de su Meterpreter multi/handler.

Si su amigo usa Armitage, haga que escriba set en la Consola que le diga los valores de LHOS y LPORT. Estos son los valores por defecto para su Meterpreter de escucha.

6.5 File Browser

Meterpreter te proporciona muchas opciones para que explores el Host

que has comprometido. Uno de ellos es el navegador. Esta herramienta te

permita cargar, descargar y borrar archivos. Vaya a Meterpreter N -> Explore -> Browse Files para acceder al navegador.

Clic derecho para descargar o borrar un archivo. Si lo que quiere es

borrar un directorio, primero debes cerciorarte que esté vacío, de lo

contrario no podrás hacerlo.

Puedes descargar directorios o archivos individuales. Vaya a View -> Downloads para acceder a los archivos que hayas descargado.

Si tienes privilegios de administrador o sistema, puedes modificar

las marcas de creación, modificación de los archivos. Esta

característica trabaja como un portapapeles. Usa Get MACE Values

para capturar / copiar las fechas y tiempo de creación del archivo

seleccionado; haz Clic derecho sobre otro archivo y utiliza entonces Set MACE Values para actualizar los valores de dicho archivo. El segundo archivo tomará los valores del anterior.

6.6 Command Shell

Se puede conseguir una shell de un host a través de Meterpreter N -> Interact -> Command Shell. La Shell Meterpreter está también disponible en el menú principal

Navegar a través del menú Meterpreter N puede

resultar algo lento. Haz clic derecho dentro del menú de la ventana de

Meterpreter para visualizar las distintas posibilidades.

Cierre la pestaña de la shell de comandos para matar el proceso relacionado con dicha shell.

6.7 VNC

Para interactuar con un escrito de un host, vaya a Meterpreter N -> Interact -> Desktop (VNC). Este comando iniciará un servidor VNC ( Virtual Network Computing )

así como una conexión a través de

Meterpreter. Armitage proporcionará los detalles para conectar un

cliente local VNC a tu objetivo.

6.8 Capturando pantallazos y fotos a través de la Webcam del cliente

Para capturar una pantalla usa Meterpreter N -> Explore -> Screenshot. Está también la opción de Webcam Shot. Esta opción tomará fotogramas a través de la webcam del usuario.

Clic derecho sobre screenshot o webcam shot image

para cambiar el zoom. Esta preferencia de zoom se mantendrá, incluso si

actualiza la imagen. Haga clic en Actualizar para actualizar la

pantalla o tomar otro marco de la webcam. Haga clic en Watch (10s) para tomar automáticamente una imagen cada diez segundos

6.9 Gestión de Procesos y contraseña de acceso

Vaya Meterpreter N -> Explore -> Show Processes para ver una lista de procesos disponibles en el host de la víctima. Usa Kill para finalizar el proceso seleccionado.

Meterpreter se ejecuta en memoria . Es

posible trasladar Meterpreter de un proceso hasta otro. Esto se

denomina migración. Marca un proceso y dale clic a Migrate para migrar

un proceso a otro. De esta forma tu sesión tendrá los permisos de ese

proceso.

Mientras se está ejecutando, es posible ver las pulsaciones de ese

proceso o programa. Selecciona el programa o proceso y haz clic en

Log Keystrokes para

iniciar el módulo que hace migrar a meterpreter y comience a capturar

las pulsaciones del teclado de dicho proceso ( imagina por ejemplo el

proceso iexplorer ). Si selecionas por ejemplo

explorer.exe, podrás visualizar el todas la techas que el usuario pulsa en su escritorio.

Si decides migrar un proceso con el fin de ver su log de registro,

debes duplicar primero su sesión. Si el proceso de Meterpreter activo

se cierra, su sesión desaparecerá.

6.10 Módulos de Post-explotación.

Metasploit tiene varios o bastantes módulos de post-explotación. Navigate a

post branch en el navegador. Doble sobre el módulo

y Armitage te mostrará un cuadro de diálogo. Armitage lanzará el

módulo de post-explotación y si la sesión o el host se compromete, se

nos mostrará. Cada módulo de post-explotación se ejecutará en su propia

pestaña y mostrará mensajes de salida o de funcionamiento.

Para descubrir que módulo se aplica para cada sesión : Clic derecho sobre el host comprometido y navega a Meterpreter N -> Explore -> Post Modules or Shell N -> Post Modules. Clica sobre este menú y podrás ver todos los módulos que se le pueden aplicar.

Metasploit guarda los datos posteriores a la explotación en una base de datos. Para ver esta información vaya a View -> Loot ( botín).

Puedes resaltar varios hosts y Armitage intentará ejecutar el módulo

post seleccionado contra todos ellos. Armitage se abrirá una nueva

pestaña para la salida del módulo posterior de cada sesión. Esto puede

acarrear a una gran cantidad de pestañas. Mantenga pulsada la tecla

Mayús y haga clic en X en una de las pestañas para cerrar todas las

pestañas con el mismo nombre.

7. Maniobras

7.1 Pivotar.

Metasploit puede lanzar ataques desde un host comprometido a otros de la misma red. Esta capacidad se llama “pivotar”

Para crear un pivote, vaya a

Meterpreter N ->

Pivoting ->

Setup…. Se mostrará un diálogo y te preguntará sobre cual subred quieres pivotar y sobre qué sesión.

Una vez que lo has seleccionado, Armitage, dibujará una línea verde

desde el host pivote hasta los otros seleccionados. Esta línea de

mostrará más verde cuando dicho pivote esté en uso.

Para usar host que se utiliza como pivote a través de una conexión inversa, ponga la opción

LHOST en el cuadro de diálogo de la IP del host pivotado.

7.2 Scaneo y Herramientas Externas

Una vez que has accedido al host, es recomendable explorar y ver que

más cosas hay en la red. Si se ha configurado como pivotante,

Metasploit creará una conexión túnel TCP por medio del host pivotante.

Dichas conexiones deben provenir de Metasploit.

Para encontrar host en la misma red que el host comprometido, clic derecho sobre el host comprometido y vaya a Meterpreter N -> ARP Scan o Ping Sweep. Esto te mostrará cuales host están disponibles. Resalte los anfitriones que aparecen, haga clic y seleccione Scan para escanear estos hosts utilizando la función de MSF Scan de Armitage.Estas

exploraciones se realizarán desde el host pivotado. Considerar que

desde este equipo todo será más fácil ya que pertenece a la red.

En contrapartida, no pueden utilizarse herramientas externas como

Nmap, etc. Sin embargo se pueden lanzar herramientas externas a través

de un proxy SOCKS . Vaya a Armitage -> SOCKS Proxy.. para iniciar el servidor proxy SOCKS.

El servidor proxy SOCKS4 es una de las

características más útiles en Metasploit. Inicie esta opción y podrá

configurar su navegador web para conectarse a sitios web a través de

Metasploit. Esto le permitirá navegar por los sitios internos de una red

como si estuvieras en local. También puede configurar

proxychains en Linux para utilizar casi cualquier programa a través de un pivote proxy.

7.3 Password Hashes

Para coleccionar contraseñas hash de Windows, vaya a

Meterpreter N ->

Access ->

Dump Hashes. Necesitará privilegios administrativos para hacerlo.

Hay dos formas de conseguir los hash. Uno es el

método lsass y otro es el

método del registro. El

método LSASS intenta conseguir los hashes de contraseñas que estén en

memoria. Esta opción funciona bien en sistemas de Windows XP/2003. El

método de registro funciona bien contra los sistemas modernos de

Windows.

Puede ver los hashes recogidos a través de

View ->

Credentials. Se pueden exportar las contraseñas conseguidas a través del botòn

Export . Este exportación se realizará en formato

pwdump. También se puede usar el software John Ripper a través del botón programado para ello.

Crack Passwords.

7.4 Traspansando el Hash

Cuando uno se logea en una máquina Windows, la contraseña es encriptada y se compara con la almacenada.

Si coinciden se podrá acceder al sistema. Cuando se intenta acceder a

un recurso en el mismo dominio de Windows, el hash almacenado se envía

al otro host y se utiliza para autenticarse. Con el acceso a estos

hashes, se puede utilizar este mecanismo para hacerse cargo de otros

hosts en el mismo dominio. Esto se conoce como un ataque de pase-el-hash.

Usa Login -> psexec para realizar el ataque a través de host de otro sistema windows. Clic Check all Credentials para que Armitage intente todos las credenciales encriptadas a través del host.

El ataque pase-el-hash intenta cargar un archivo y

crear un servicio que se ejecuta inmediatamente. Solamente los usuarios

administradores pueden hacer esto. Además, sus objetivos deben estar en

el mismo dominio de Active Directory de este ataque a la obra.

7.5 Uso de credenciales.

Armitage, creará un menú de logeo ( login menu) en cada uno de los

host con servicios reconocidos. Clic derecho sobre el host navegue hasta

Login -> service. Esto abrirá un cuadro de diálogo donde podremos poner el usuario y contraseña de las contraseñas conseguidas desde Metasploit.

Algunos servicios ( por ejemplo, telnet y ssh ) se habilitarán cuando el acceso sea satisfactorio. Otros no.

Puedes usar la opcion Try all credentials . Con

ella , Metasploit intentará el acceso para cada una de las credenciales

conocidas. Metasploit añadirá a su base de datos aquellas que hayan

resultado satisfactorias.

La mejor manera de acceder a una red es a

través de credenciales válidas. Recuerde que una exitosa combinación de

nombre de usuario / contraseña de un servicio puede darle acceso a otro

host que no se podía explotar.

7.6 Acceso por contraseña. Fuerza Bruta.

Metasploit puede intentar adivinar el usuario y contraseña para cada

servicio.. Esta capacidad es fácil de usar a través del navegador del

módulo.

Metasploit soporta ataques de fuerza bruta a través de los módulos auxiliares nombrados service_login . Teclea login en el navegador módulo para buscarlos

Para usar esta característica vaya auxiliary/scanner/ssh/ssh_login en los módulos del panel y cliquee sobre él.

Si sabes el usuario, ponlo dentro de USERNAME.

Si queremos que Metasploit averigüe por fuerza bruta el valor de usuario, selecciona el archivo ( diccionario ) en USER_FILE. Doble clic en USER_FILE y selecciona el archivo de usuarios que contiene la lista de usuarios.

Metasploit dispone de múltiples archivos para ataques por fuerza bruta in la siguiente ubicación metasploit install]/data/wordlists directory.

Ajusta la variable PASS_FILE al archivo de texto que contiene la lista de password a utilizar

Si sólo estás forzando un host y tenemos

una gran cantidad de nombres de usuario / contraseñas a probar, es

recomendable usar una herramienta externa como Hydra. Metasploit

no hace varias conexiones en paralelo a un único host para acelerar el

proceso. Esta lección se puede tomar un paso más allá – utilizar la

herramienta adecuada para cada trabajo.

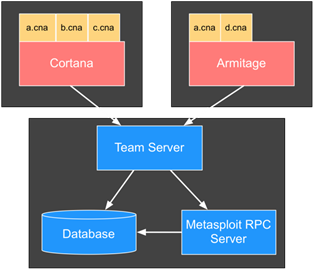

8. Trabajando en equipo con Metasploit. Server

8.1 Conexiones remotas.

Puedes usar Armitage para conectar una instancia existente en

Metasploit en otro host. Trabajar con una instancia remota de

Metasploit, es similar a hacerlo de forma loca. Algunas características

de Armitage, requieren que se tenga acceso de escritura y lectura a los

archivos locales. El S

ervicio de Servidor de Armitage añade estas características y lo hace posible a los clientes de Armitage usar Metasploit de forma remota.

La conexión remota de Metasploit, requiere

iniciar el servicio RPC de Metasploit así como

servidor de equipo de Armitage.

8.2.- Configuración de Metasploit multi usuario.

El paquete de Armitage, viene con un script para el servicio de multi

usuario que se puede usar para iniciar el demonio RPC de Metasploit y

el servidor del equipo de Armitage con un solo comando

cd /path/to/Armitage

./teamserver [external IP address] [password].

Nota: En Kali Linux, Armitage se instala en / usr / share / Armitage

El script , asume que Armitage.jar

está en el directorio actual. Debes estar seguro que la IP externa sea

la correcta ( Armitage no lo va a verificar ) y que nuestro puerto de

escucha sea el puerto 55553 en tu host de ataque, solamente eso.

El Demonio RPC de Metasploit y el servidor de equipo de Armitage no son programas GUI. Estos se pueden ejecutar a través de SSH.

El servidor de equipo de Armitage se comunica a través de protocolo

SSL. Cuando se inicia el servidor de equipo, este presentará una huella

digital de servidor. Se trata de un hash SHA-1 del certificado SSL del

servidor. Cuando los miembros del equipo se conectan, Armitage

presentará el hash del certificado a los clientes. Esto verificaría que

los hashes coinciden.

No se conecte a la dirección 127.0.0.1 cuando un teamserver se está

ejecutando. Armitage utiliza la dirección IP a la que estas conectado

para determinar si se debería utilizar el protocolo SSL (teamserver,

dirección remota) o non-SSL (msfrpcd, localhost). Puedes conectar

Armitage a tu teamserver de forma local, para ello utiliza la dirección

IP Externa en el campo del Host.

El proceso descrito, consume una gran cantidad de memoria. Se recomienda un mínimo de 1,5 Gb de RAM en el servidor.

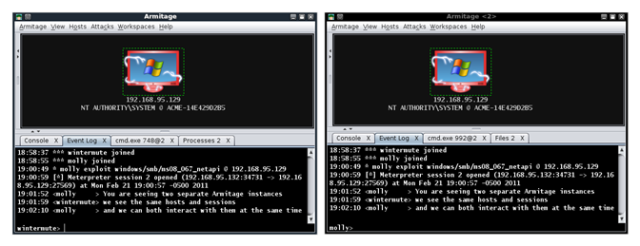

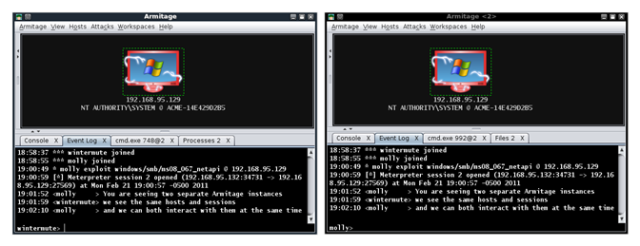

8.3 Metasploit en multi usuario.

En uso de metasploit en modo multiusuario, ofrece además otras características adicionales. Estas son :

View -> Event Log, abre un log compartido.

Podemos escribir dentro de este log y así comunicarnos si queremos

utilizar un canal IRC o de chat. En una prueba de penetración este

registro de eventos nos puede ayudar a reconstruir los principales

acontecimientos acontecidos en el sistema.

Varios usuarios, pueden usar una sesión de Meterpreter al mismo

tiempo. Cada usuario puede tener abierta una o más consolas, explorer, o

tomar capturas del host comprometido.

Las sesiones de Metasplotis se cierran o abren automáticamente cuando

se usan o deja de usarse. Si otro usuario, estuviera interactuando con

una shell activa, Armitage, le advertirá que está en uso.

Algunos módulos de Metasploit, requieren el uso de uno o más archivos. Si se habilita la opción ✚

, entonces puede hacer doble clic sobre él y elegir el archivo local

para usar. Armitage subirá el archivo local seleccionado y el ajuste

seleccionado a la ubicación remota para su uso. Generalmente,

Armitage hará todo lo posible para mover archivos entre usted y el

servidor de Metasploit compartido para crear la ilusión de que se está

utilizando Metasploit localmente.

Pruebas de penetración encuentran esta

característica muy valiosa. Imagínese que usted está trabajando en una

prueba sobre un sistema del que no conoces mucho. Puede volver a la su

empresa, preguntar a una persona con mayores conocimientos y volver a

conectarse a la misma instancia de Metasploit. Tendrá acceso inmediato a

los datos de examen y pueden interactuar con sus sesiones

existentes… sin problemas. O, por ejemplo, imagínese que usted está

simulando un ataque de phishing y obtiene acceso a un host. Todo+9 su

equipo puede ahora trabajar en el mismo host. Una persona puede buscar

datos, otro puede establecer un pivote y la búsqueda de hosts internos

para atacar, y otro puede trabajar sobre la persistencia.

Algunos comandos Meterpreter pueden tener acortada la salida.

Armitage múltiple usuario, puede tomar la salida de ese comando y

entregarlo al cliente que envió el comando. Las salidas adicionales se

ignorarán (aunque el comando continúe ejecutándose normalmente). Esta

limitación afecta principalmente a largas secuencias de scripts.

9. Scripts en Armitage

9.1 Cortana

Armitage , incluye

Cortana,

una tecnología de creación de scripts , desarrollado a través del

programa de programación de DARPA. Con Cortana, puedes escribir los

robos que necesites y ampliar Armitage con nuevas características. Así

mismo puedes

usar scripts desarrollados por otros usuarios.

Cortana está basado en

Sleep, una extensión del programa

Perl-like. Los scripts realizados bajo Cortana tienen extensión .

cna.

Si quieres ampliar tus conocimientos, puedes leer el tutorial de

Cortana , donde aprenderás más acerca de cómo desarrollar los robots y extenderlos a Armitage

9.2 Motores de búsqueda independiente.

Una versión independiente de Cortana se distribuye junto con Armitage. Puedes conectar el intérprete de Cortana con Armitage.

Aquí por ejemplo tenemos un script realizado en Cortana.

on ready {

println(“Hello World!”);

quit();

}

Para ejecutar este script, se debe iniciar Cortana. Primeramente, Cortana debe conectarse al servidor de Armitage.

El servidor, es necesario

porque los scripts de Cortana se toman como otro miembro del servidor.

Si lo que queremos es conectar varios usuarios a Metasploit, es

necesario iniciar el servidor.

Lo siguiente será crear un archivo de conexión connect.prop para indicarle a Cortana cómo conectar con el servidor del equipo iniciado. Un ejemplo puede ser el siguiente archivo connect.prop :

host=127.0.0.1

port=55553

user=msf

pass=password

nick=MyBot

Cómo ejecutarlo :

cd /path/to/metasploit/msf3/data/Armitage

java -jar cortana.jar connect.prop helloworld.cna

9.3 Gestión de Scripts

No se tienen que ejecutar los programas de Cortana de forma individual . Se pueden cargar varios dentro de Armitage.

Cuando se carga un solo programa, no es necesario iniciar el

servidor. Armitage , es capaz de evitar conflictos con los programas que

dispone internamente.

También se pueden usar scripts de Cortana, para extender los de Armitage y añadirle así nuevas características.

Scripts realizados en Cortana, pueden definir atajos de teclado,

inserción de menús dentro de Armitage e incluso crear interfaces simples

de usuarios.

Para cargar un script dentro de Armitage, vaya a

Armitage ->

Scripts. Clic sobre

Load y elija el script que desea cargar. Los Scripts cargados de esta forma estarán disponibles cada vez que se inicia Armitage

La salida generada por los programas y comandos de Cortana están disponibles en la consola Cortana. Vaya a

View ->

Script Console.

9.4 Recursos.

Cortana es un recurso muy completo para el desarrollo de Armitage.

Si se desea aprender más, aquí tiene varias direcciones de interés.

Hace un tiempo atrás leí una novela cuyo título me gustó mucho, Nunca confíes en mí

, menudo nombre para una obra literaria no les parece?? La obra narra

de manera espléndida el calenturiento y tormentoso amor entre Amanda y

Gabriel, dos amigos de colegio que se reencuentran después de largos

años despertando sus mas bajas pasiones y viviendo historias sin dudad

cotidianas pero que encienden el morbo de cualquier lector con ánimos

de divertirse (mientras los protagonistas no seamos nosotros). El autor

de esta obra es el peruano Renato Cisneros y que tuvo la magnífica idea

de terminar la obra de la mejor manera que se puede terminar una (y que

contraviniendo las buenas costumbres sociales voy a proceder a contar),

traicionando la confianza de sus amigos Amanda y Gabriel – los

protagonistas de la obra – y publicando la novela con los detalles del

sórdido amor que habían vivido, colando como parte final del libro la

frase que dio nombre a la obra: “Nunca confíes en mí”.

Hace un tiempo atrás leí una novela cuyo título me gustó mucho, Nunca confíes en mí

, menudo nombre para una obra literaria no les parece?? La obra narra

de manera espléndida el calenturiento y tormentoso amor entre Amanda y

Gabriel, dos amigos de colegio que se reencuentran después de largos

años despertando sus mas bajas pasiones y viviendo historias sin dudad

cotidianas pero que encienden el morbo de cualquier lector con ánimos

de divertirse (mientras los protagonistas no seamos nosotros). El autor

de esta obra es el peruano Renato Cisneros y que tuvo la magnífica idea

de terminar la obra de la mejor manera que se puede terminar una (y que

contraviniendo las buenas costumbres sociales voy a proceder a contar),

traicionando la confianza de sus amigos Amanda y Gabriel – los

protagonistas de la obra – y publicando la novela con los detalles del

sórdido amor que habían vivido, colando como parte final del libro la

frase que dio nombre a la obra: “Nunca confíes en mí”. ).

).

.

.