BoNeSi es un simulador de ataques de DDoS generados por Botnet en un

entorno de prueba. Está diseñado para estudiar el efecto de los ataques

DDoS, en redes y sistemas. BoNeSi genera ataques de inundación ICMP, UDP

y TCP (HTTP) desde un tamaño de botnet definido (diferentes direcciones

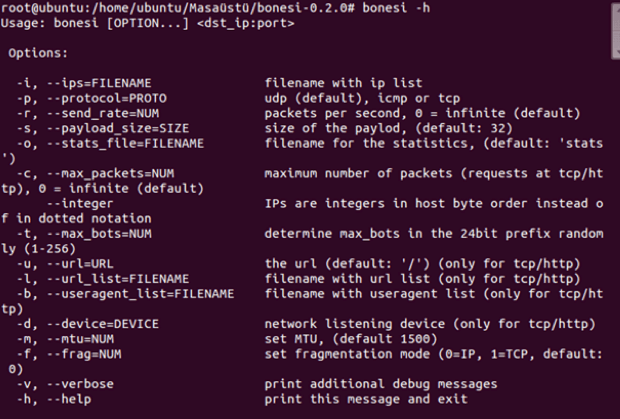

IP). BoNeSi es altamente configurable y puede configurarse: tarifas,

volumen de datos, direcciones IP de origen, URLs y otros parámetros.

Hay un montón de herramientas por ahí para spoof de direcciones IP

con inundación UDP e ICMP, pero para la suplantación de TCP, no hay

solución. BoNeSi es la primera herramienta para simular las inundaciones

HTTP-GET de las redes de bot a gran escala. BoNeSi también intenta

evitar generar paquetes con patrones fácilmente identificables (que

pueden ser filtrados fácilmente). El TCP Spoofing consiste en que BoNeSi

snifa paquetes TCP en la interfaz de red y responde a todos los

paquetes para establecer conexiones TCP. Para esta función, es necesario

que todo el tráfico del servidor web de destino se enrute de vuelta al

host que ejecuta BoNeSi.

Recomendamos encarecidamente que se ejecute BoNeSi en un entorno de

prueba cerrado. Sin embargo, los ataques UDP e ICMP se pueden ejecutar

en Internet, pero se debe tener cuidado. Los ataques HTTP-Flooding no se

pueden simular en Internet, ya que las respuestas del servidor web

deben volver a enviarse al host que ejecuta BoNeSi.

Los desarrolladores ponen como ejemplo de rendimiento que en un AMD

Opteron con 2Ghz pudieron generar hasta 150.000 paquetes por segundo. En

un más reciente AMD Phenom II X6 1100T con 3.3Ghz puede generar 300.000

pps (corriendo en 2 núcleos).

Los ataques UDP/ICMP pueden llenar fácilmente el ancho de banda y los

ataques HTTP-Flooding eliminan rápidamente los servidores Web. Los

desarrolladores aseguran que probaron BoNeSi contra los sistemas de

mitigación de DDoS comerciales de última generación y afirman que es

posible posible atacarlos y ocultar el ataque de ser detectado.

Los atributos de los paquetes y conexiones creados pueden ser

controlados por varios parámetros como la velocidad de envío o el tamaño

de la carga útil. Incluye una simple pila tcp para manejar las

conexiones tcp en modo promiscuo. Para un trabajo correcto, hay que

asegurarse de que los paquetes de respuesta se encaminan al host en el

que BoNeSi se está ejecutando. Por lo tanto BoNeSi no se puede utilizar

en infraestructuras de red arbitrarias. El tipo de tráfico más avanzado

que se puede generar son las solicitudes http.

Con el fin de hacer las solicitudes http más realista, hay que tener estos parámetros en cuenta:

- Puerto de origen.

- TTL: 3..255.

- Opciones de tcp: pose siete opciones diferentes de vida real con diferentes longitudes y probabilidades

- Agente de usuario para la cabecera de HTTP.

No hay comentarios:

Publicar un comentario