Raven

es una herramienta de recopilación de información de Linkedin que

pueden utilizar los pentesters para recopilar información sobre los

empleados de una organización que utilizan Linkedin.

Descargo de responsabilidad

Please do not use this program to do stupid things.

The author does not keep any responsibility of any damage done by this program.

USE IT AT YOUR OWN RISK.

Instalación

Puede usar el binario precompilado, pero también puede compilar desde la fuente.

Debe instalar chromedriver incluso si utiliza un binario precompilado o compilando desde la fuente.

Edite las credenciales en el

config.conf[creds]

username=USERNAME

password=PASSWORD

[extra]

searchengine=google

Compilando en Linux

export GOPATH = / YOUR / GOPATH / HERE

cd $ GOPATH / src /

git clone https://github.com/0x09AL/raven

ve a buscar github.com/chzyer/readline

ve a buscar github.com/gorilla/mux

ve a buscar github.com/mattn/go-sqlite3

ve a buscar github.com/olekukonko/tablewriter

ve a buscar gopkg.in/gcfg.v1

ve a buscar github.com/sclevine/agouti

ve a construir cuervo

Instalación de chromedriver

wget https://chromedriver.storage.googleapis.com/2.41/chromedriver_linux64.zip

descomprimir chromedriver_linux64.zip

sudo mv -f chromedriver / usr / bin / chromedriver

raíz sudo chown: root / usr / bin / chromedriver

sudo chmod 0755 / usr / bin / chromedriver

Lanzamientos

Dependencias

- https://github.com/chzyer/readline

- https://github.com/gorilla/mux

- https://github.com/mattn/go-sqlite3

- https://github.com/olekukonko/tablewriter

- http://gopkg.in/gcfg.v1

- https://github.com/sclevine/agouti

Cómo funciona

La

idea principal es que, dado el nombre de una empresa, busca todas las

coincidencias posibles de los empleados de Linkedin en Google y luego

extrae sus datos. Basado

en eso, puede construir direcciones de correo electrónico en diferentes

formatos, exportarlas y también verificarlas en haveibeenpwned.com.

La versión anterior de raven le permitía extraer datos solo después de terminar un escaneo y solo en un formato específico. En

caso de que quisiera extraer la misma información pero con un formato

de correo electrónico diferente, tenía que volver a ejecutar el escaneo,

lo que no era muy práctico.

En

esta versión, es posible que, dado un escaneo, pueda exportar los datos

tantas veces como lo desee, en diferentes formatos y también

verificarlos en haveibeenpwned.com con un solo comando.

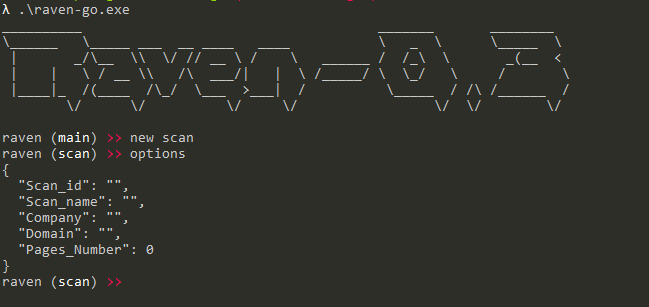

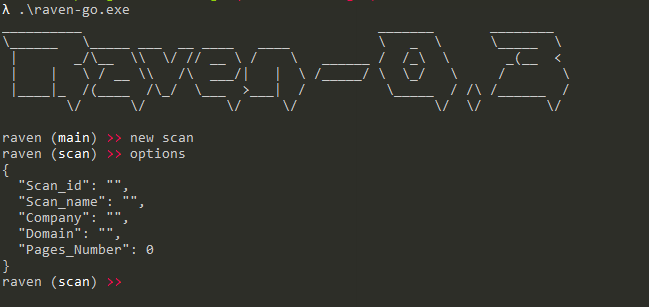

Escanear

A

Scanes el proceso de extraer la información pública de Google y Linkedin y almacenarla en la base de datos.

Para crear una exploración, puede ejecutar el comando que

new scanlo llevará a la instancia de exploración. Hay algunas propiedades que deben configurarse antes de ejecutar un análisis, como se puede ver a continuación.Scan_id- No se puede cambiar, es la identificación de escaneo que se utiliza como PK en la base de datos.Scan_name- El nombre del escaneo, que se usa más tarde cuando desea exportar datos.Company- El nombre de la empresa que desea extraer empleados.Domain- Este es el subdominio del sitio web principal de LinkedIn. Si desea orientar a un país específico, puede especificar el subdominio. Por ejemplo, Albania tiene el subdominioal. En caso de que no conozca el uso del subdominiowww.Pages_number- El número de páginas de Google para extraer información.

Al ejecutar el comando

options, puede ver las propiedades y los valores asignados.

A continuación se muestra un ejemplo de escaneo:

Después de configurar las propiedades que puede usar

startpara iniciar el escaneo. El escaneo insertará los datos en la base de datos para que pueda usarlos más tarde.Exportar

Después de finalizar el escaneo, puede usar los datos ejecutando

use (scan_name). Para usar este comando necesitas estar en la maininstancia. Por ejemplo, si terminó una exploración, debe escribir backpara volver a la instancia principal. Esto lo llevará a exportar instancia. La instancia de exportación le permite exportar los datos en diferentes formatos y verificarlos en haveibeenpwned.com.

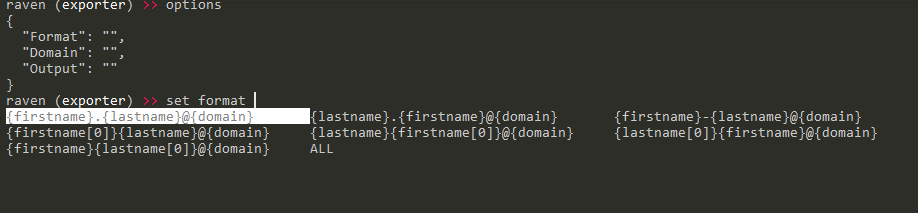

La instancia de exportación tiene 3 propiedades.

Format- El formato de los correos electrónicos.Domain- El dominio para agregar a los "nombres de usuario".Output- Nombre de archivo para escribir la salida.

A continuación se muestran los formatos disponibles. También puede usar el

ALLen

caso de que desee generar todos los formatos disponibles, y luego usar

una herramienta personalizada para verificar las direcciones de correo

electrónico.

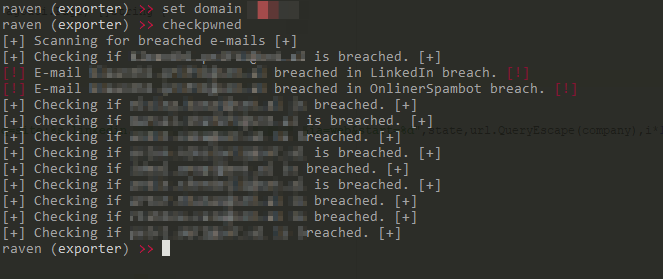

Después de especificar un formato y un dominio, puede exportarlos usando el

exportcomando o verificar si se han violado usando el checkpwnedcomando como se puede ver a continuación.

Más en: https://github.com/0x09AL/raven

No hay comentarios:

Publicar un comentario