Como se ha mencionado, un ataque man in the middle ocurre cuando un atacante se interpone entre dos víctimas, donde puede simplemente captar transmisiones entre ambas víctimas, o también puede modificar la comunicación. En esta la siguiente guia se realiza MITM con Kali (Linux), entre un equipo con Windows 7 y el default-gateway, captando la comunicación hacia internet.

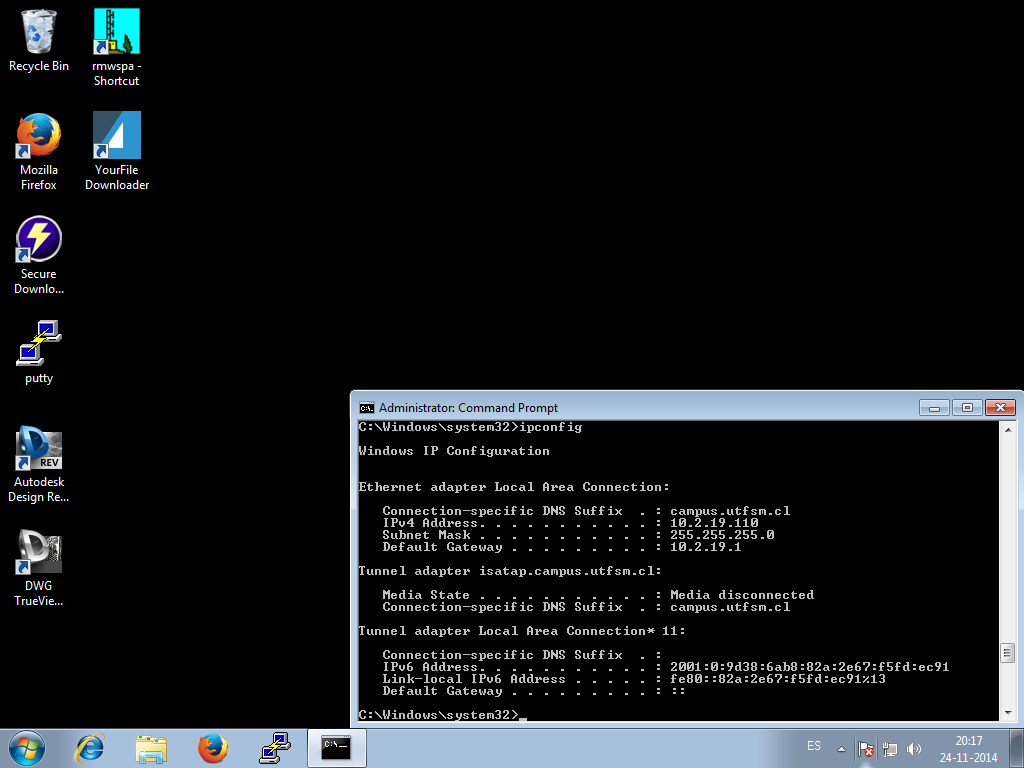

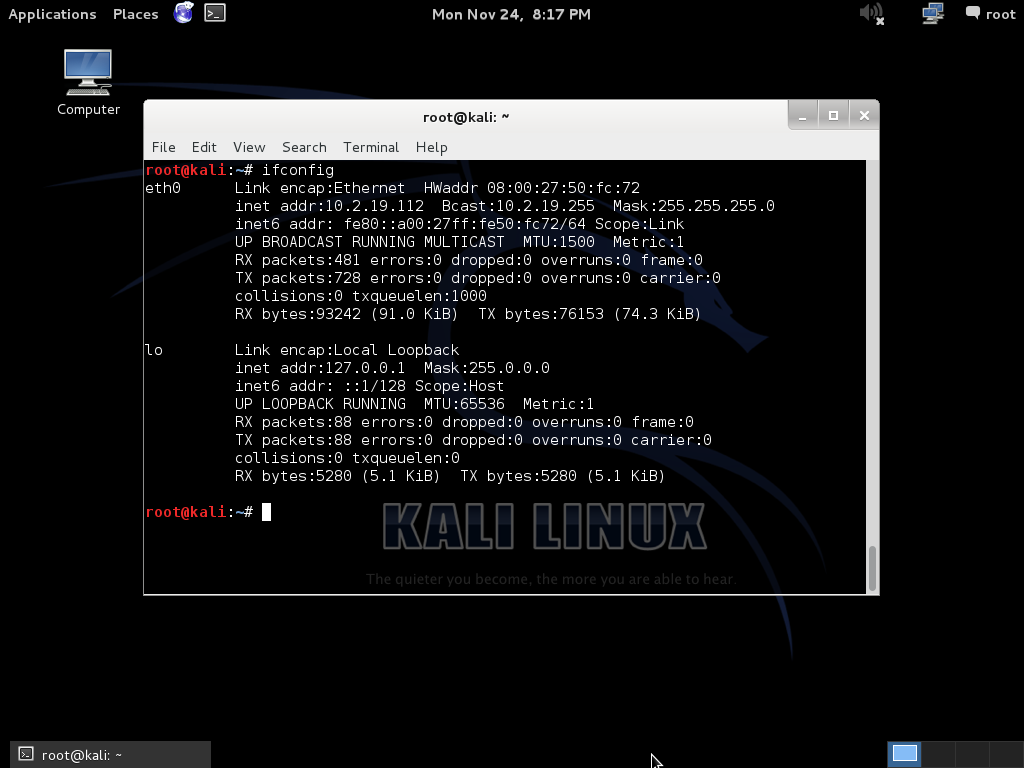

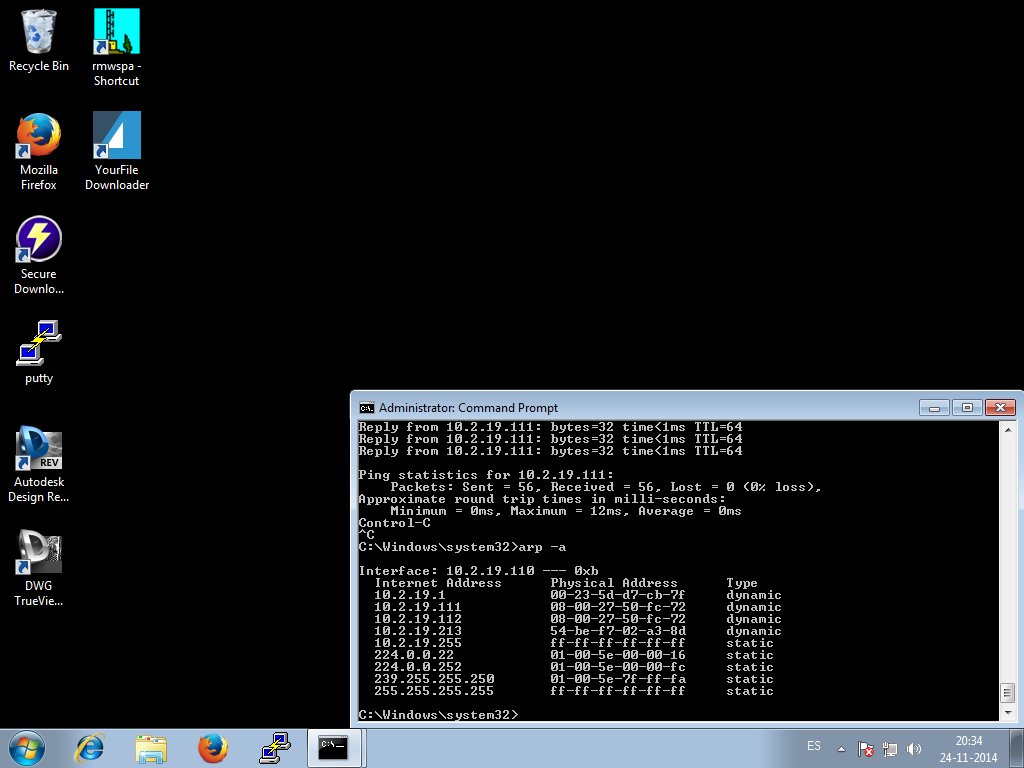

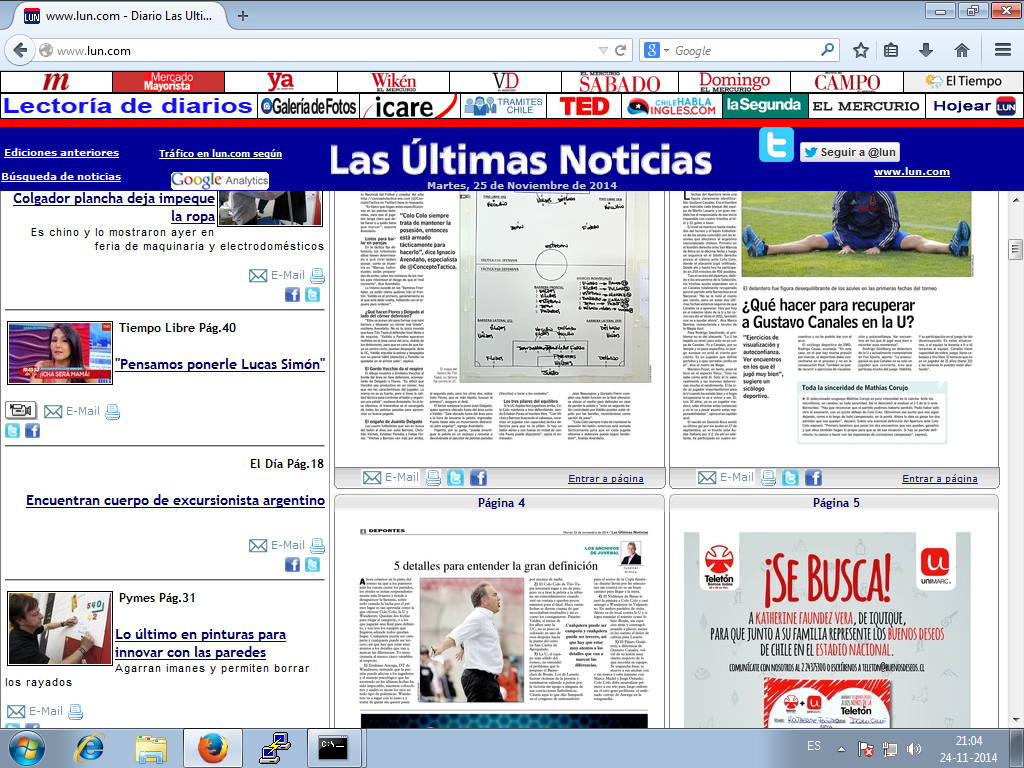

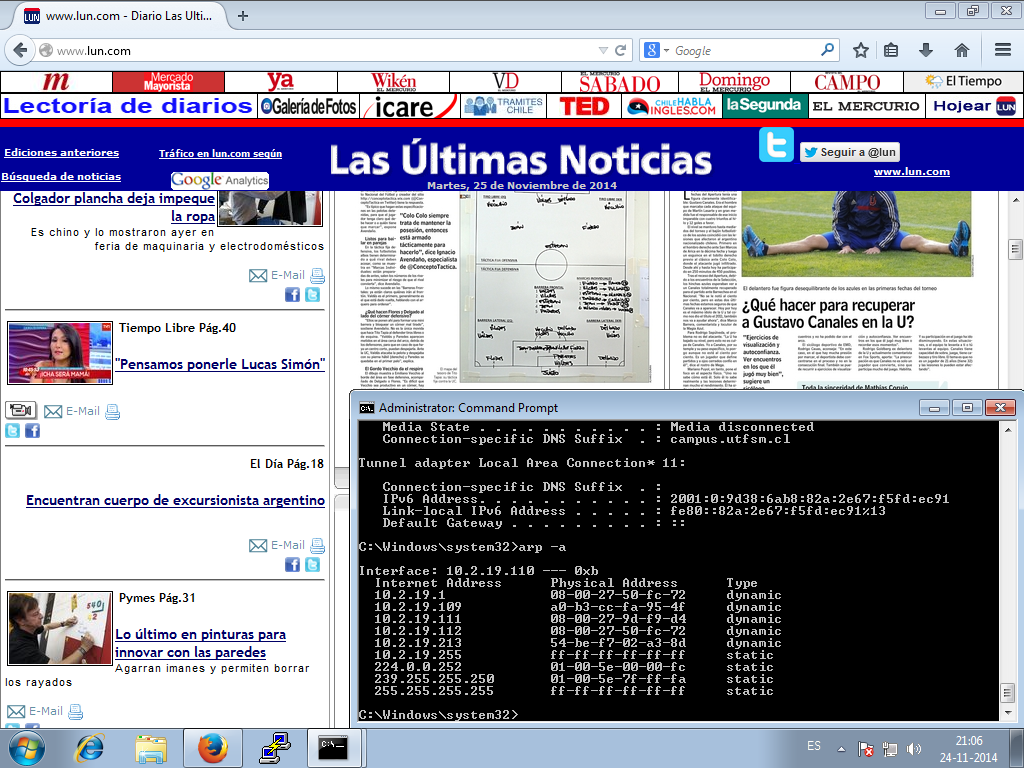

En windows 7 abrir un sitio Web, tomar nota de la mac e ip del default-gateway (arp -a), y la mac e ip del equipo con Kali.

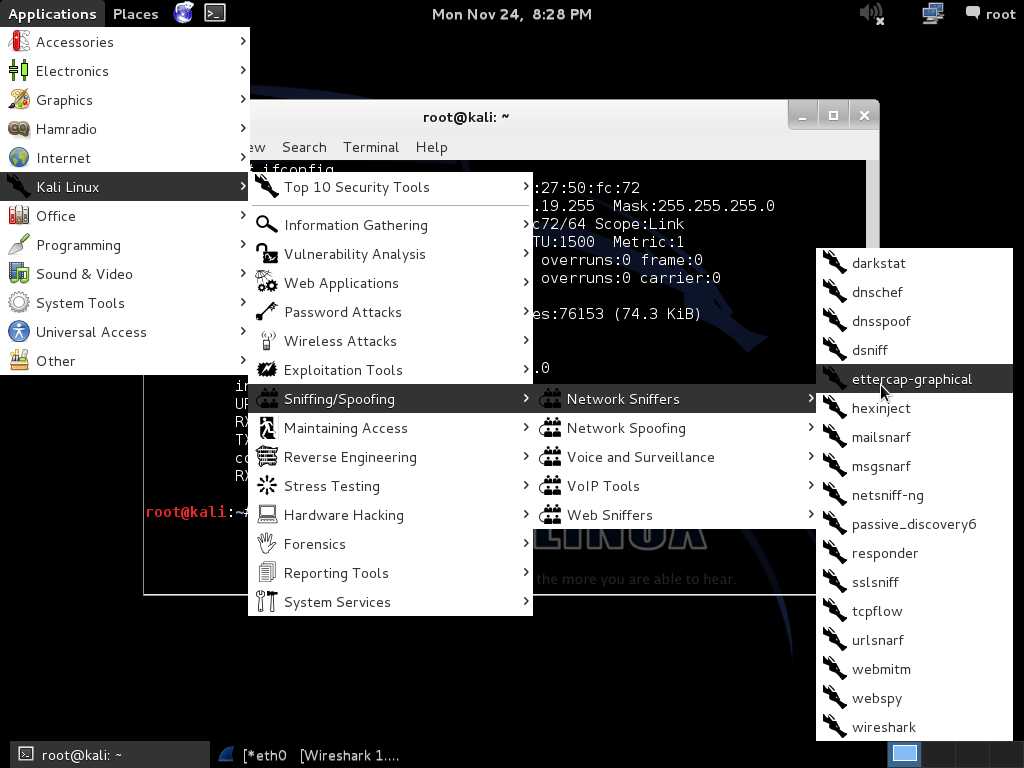

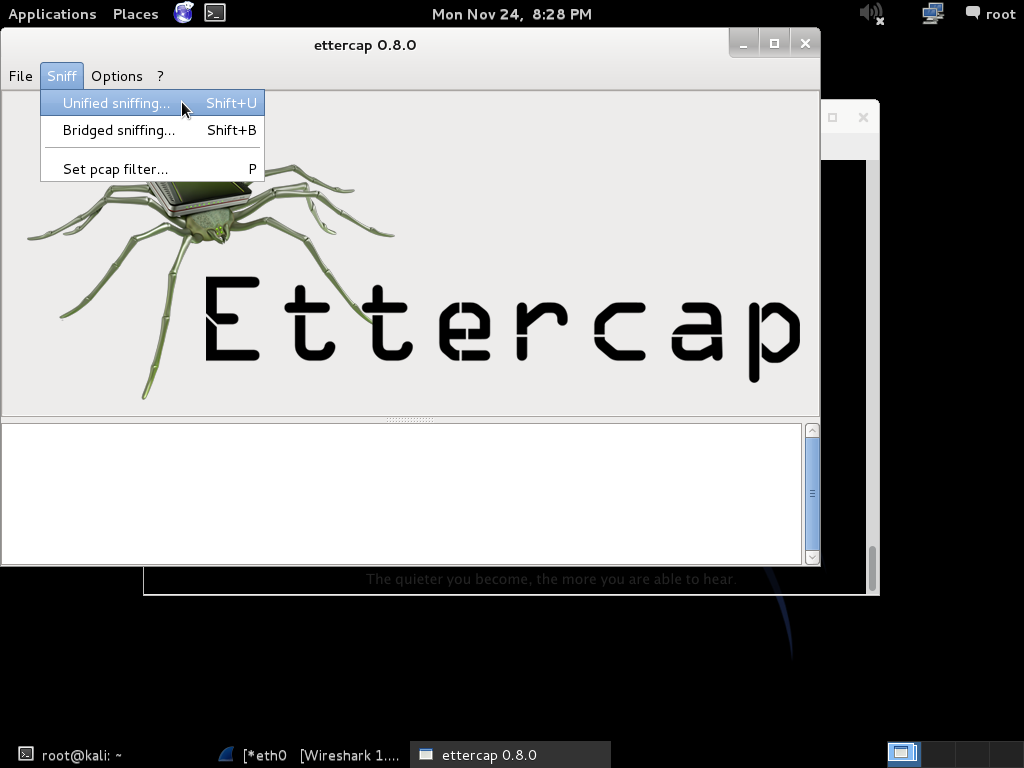

En Kali, hacer click en "Applications, Kali Linux, Sniffing/Spoofing, Network sniffers y ettercap-graphical".

En el menu de ettercap, hacer click en "Unified Sniffing", para ingresar a las opcines de sniffing.

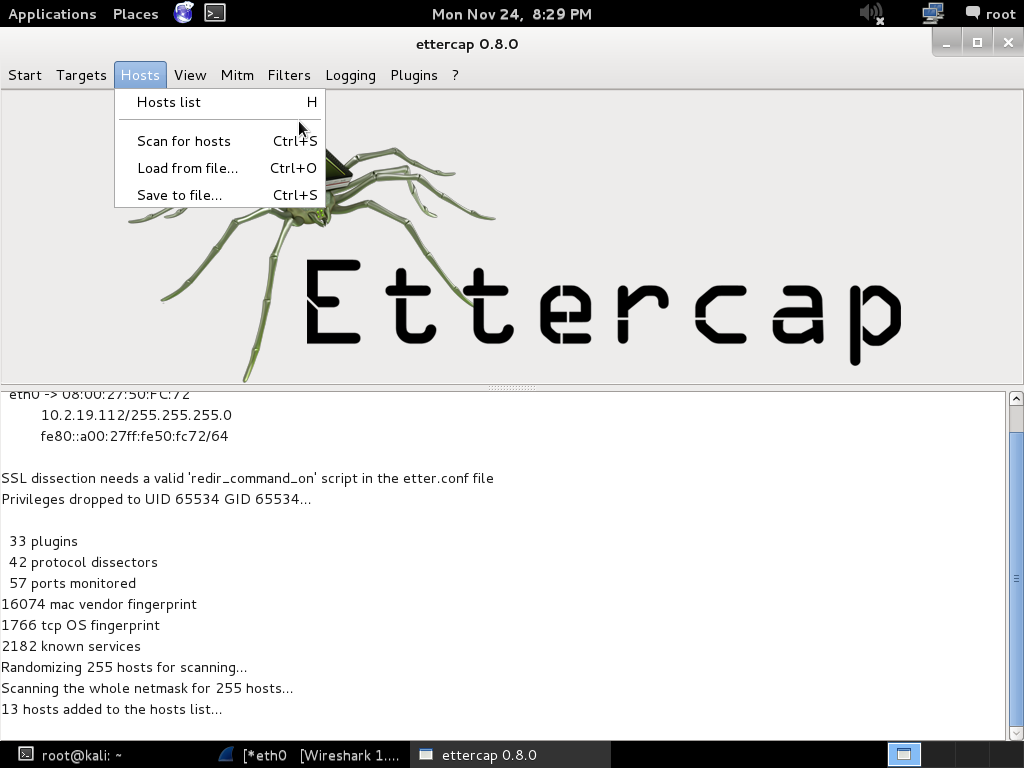

Luego, se deben listar los hosts disponibles en la red para realizar el ataque, hacer click en "Hosts", y "Scan for Hosts". Ettercap comenzará con la identificación de los equipos, y se desplegará las opciones disponibles junto con la cantidad de equipos encontrados. Para listar los hosts, hacer click en "Hosts", y "Hosts List".

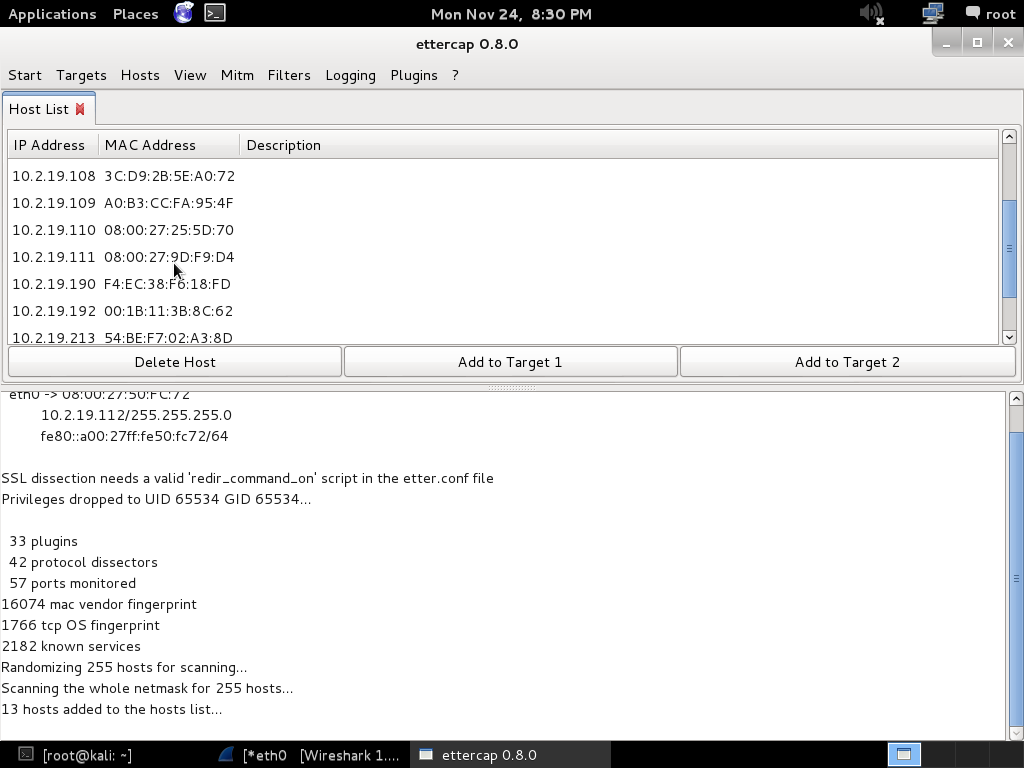

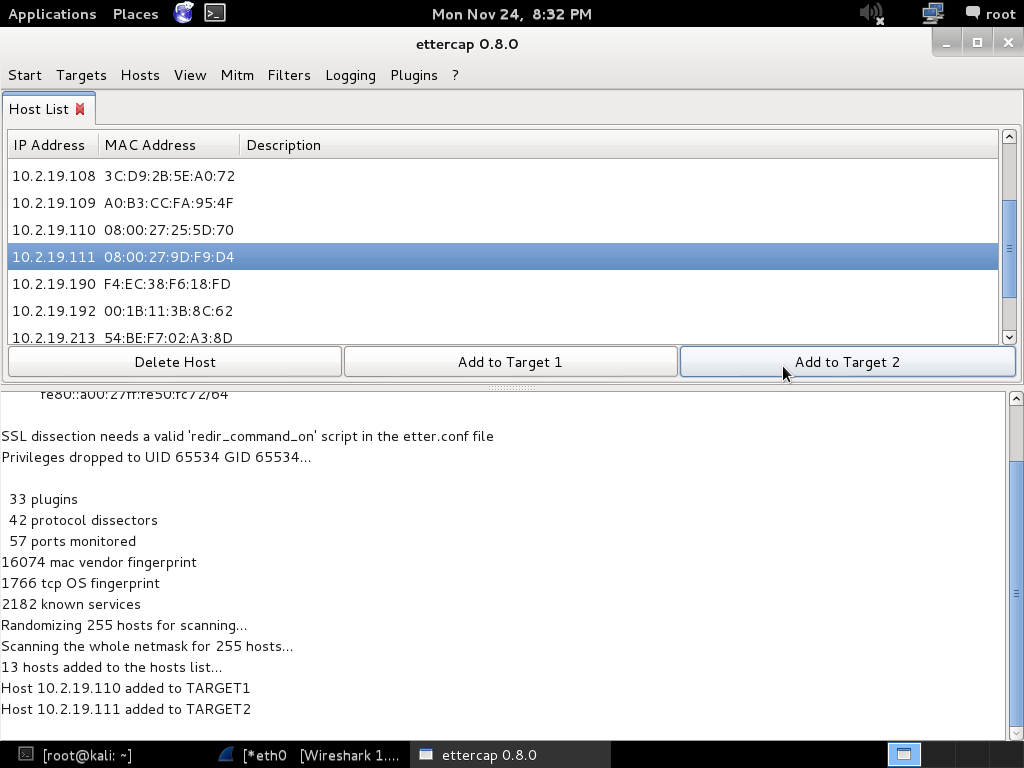

En esta lista, aparecen los equipos con su ip y mac respectiva. Se debe seleccionar entre qué equipos se quiere realizar el ataque, para este caso, con las direcciones adquiridas en un comienzo, agregamos al target 1 el equipo con windows 7, y en el target 2, el default-gateway.

En la parte inferior de ettercap, aparecen los hosts agregados a los targets respectivos.

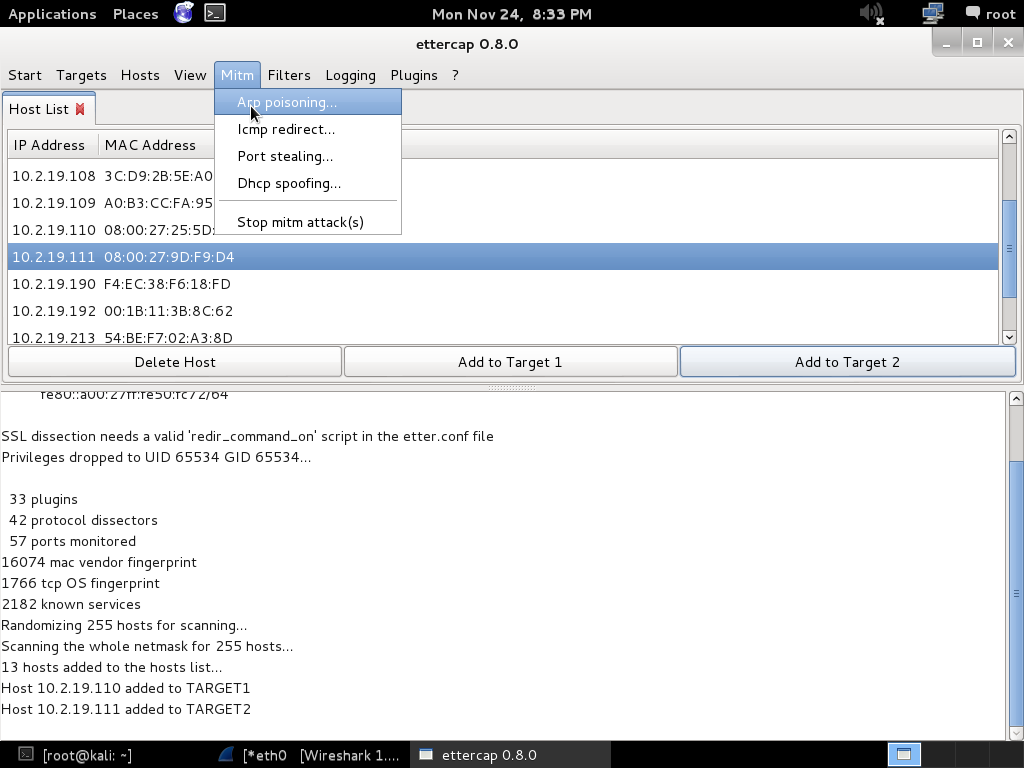

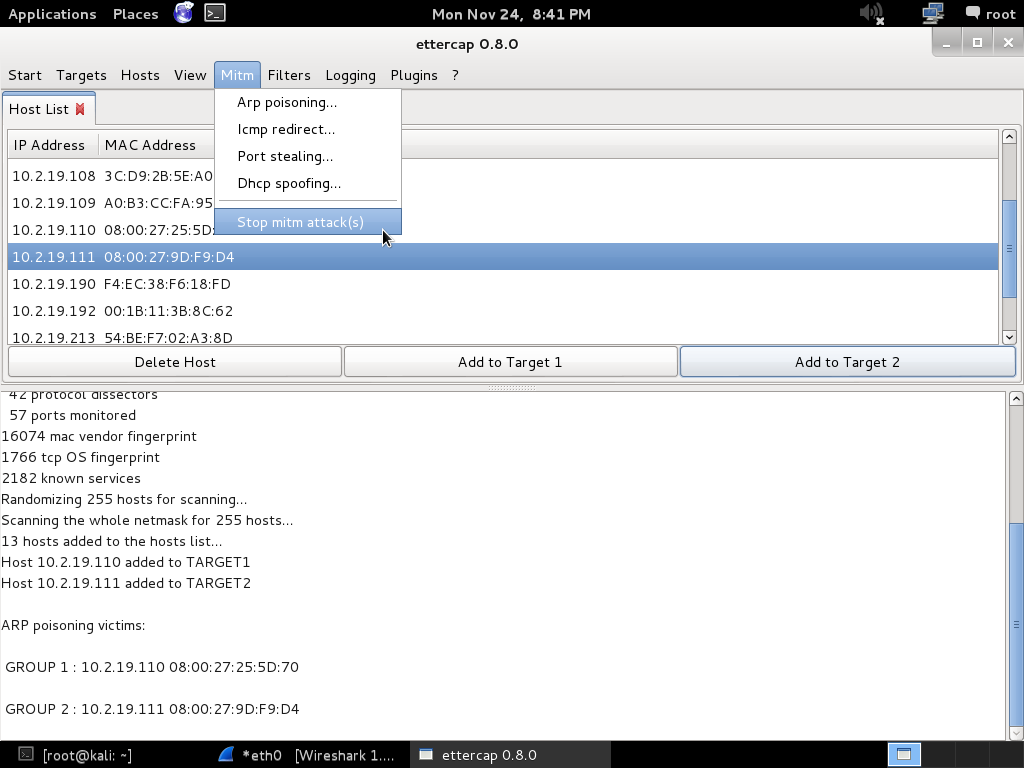

Con las direcciones agregadas a los targets, se hace click sobre el menu "mitm", y luego en "arp poisoning".

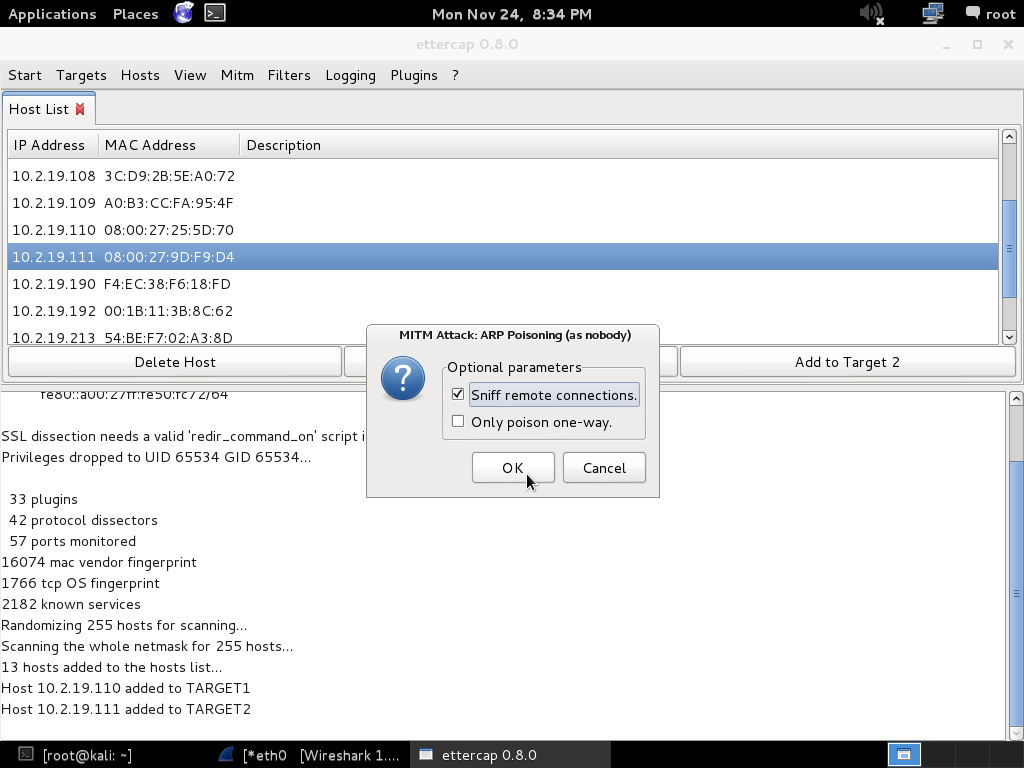

En el pop-up, seleccionar el check-box "sniff remote conections".

Con esto, ya tenemos interceptada la comunicación, los paquetes provenientes del equipo con windows 7 o el default-gateway, se encuentran redirigiendose hacia Kali.

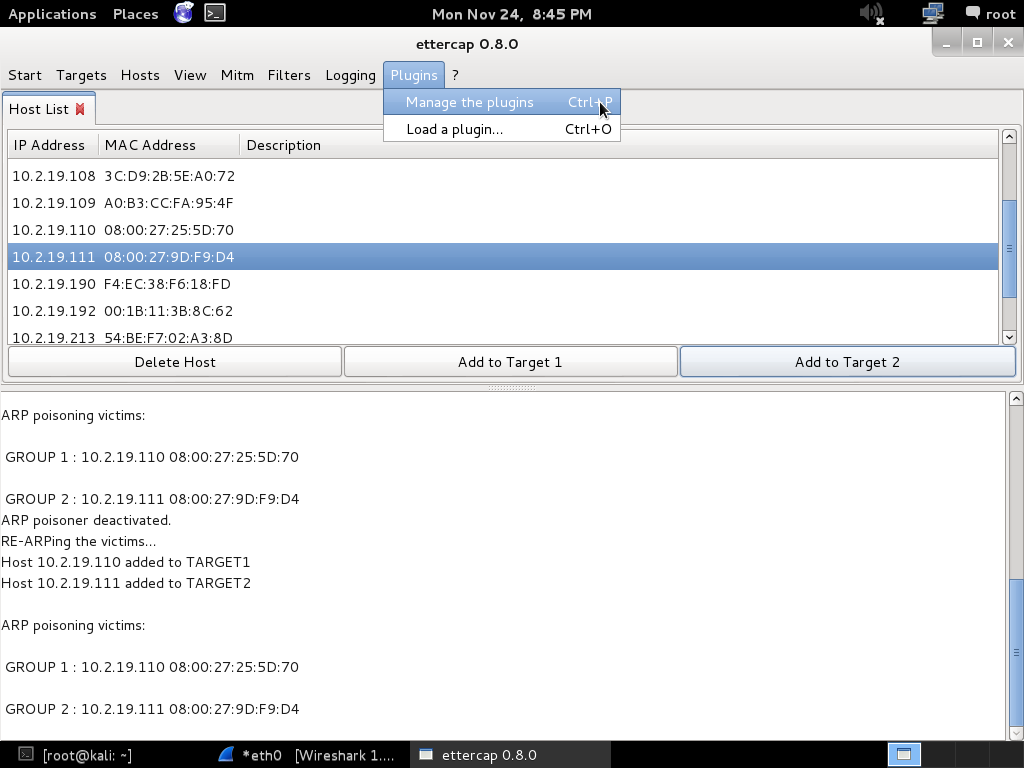

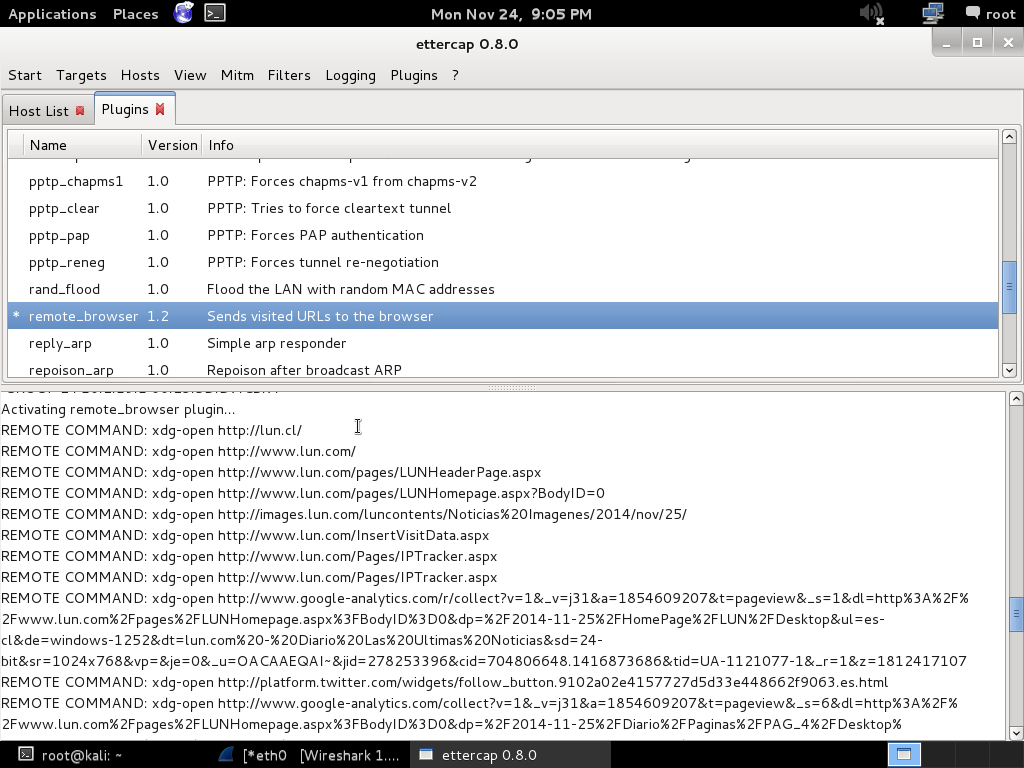

Para analizar que sitios web se encuentra revisando el usuario interceptado, se puede hacer click en el menu, "Plugins" , y "Manage the plugins".

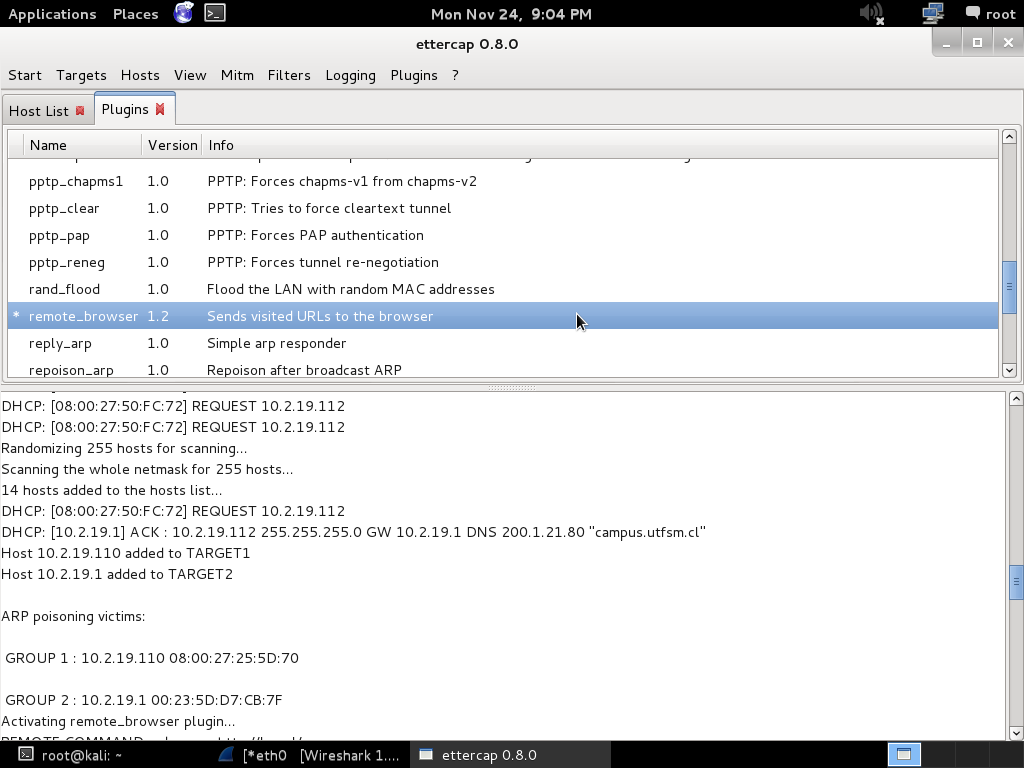

Posteriormente, hacer doble click en la opción, "remote- browser".

Para comprobrar, se puede acceder a un sitio desde el equipo con windows7, (en este caso se ha ingresado a lun.cl. y se observa que el sitio web, carga relativamente levemente más lento).

Además, se puede observar por consola en windows7, que la mac del default-gateway ha cambiado, y se encuentra duplicada, correspondiendo a la mac del equipo con Kali.

Ahora, en ettercap se puede observar que van desplegandose los sitios visitados a traves de un browser, desde el equipo interceptado.

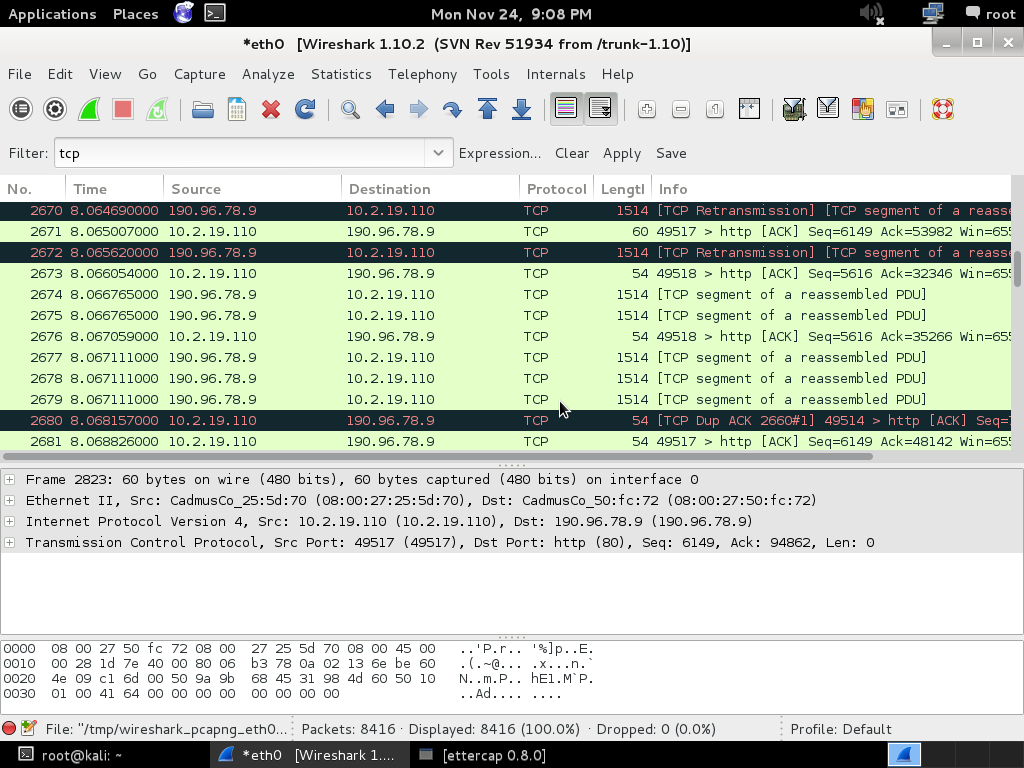

También, desde Wireshark, se puede realizar un análisis del tráfico, observandose que el tráfico del equipo con windows7, es redirigido hacia el equipo con Kali, y luego, redirigido hacia el default-gateway, y viceversa.

Finalmente, para detener el ataque se debe hacer click en el menu "mitm", y luego stop "mitm", y observar que el tráfico deja de pasar a traves del Kali.

No hay comentarios:

Publicar un comentario