¡Es un placer escribir para un blog de seguridad informática!, antes que nada agradezco a Angel White por la invitación para En señar este tipo de ataque. Soy Emmanuel B. Precisamente esta semana di un webcast de OSINT para la comunidad de AprendiendoHackingXalapa, en la que explique tres herramientas de OSINT: fbstalker, geostalker y cree.py, las tres escritas en Python.

Pero se preguntarán, ¿qué diablos es OSINT?, OSINT por sus siglas Open Source Intelligence, son técnicas para recabar información de fuentes abiertas que ha sido empleada por los militares y las agencias de inteligencia a nivel mundial durante décadas, y ¿qué son las fuentes abiertas?, son fuentes de información de acceso público, cualquiera puede tener acceso a esta información, llámese Facebook, Twitter, Youtube, la página de la empresa donde trabajas, metadatos de tus archivos informáticos, periódicos, foros, el vecino, tu basura, los recibos del cajero automático que siempre tiras, tus recibos de luz e Internet y en si cualquier información al alcance de una novia celosa o de un depravado sexual.

Por lo que ven OSINT es un tema bastante amplio, nosotros en este artículo lo enfocaremos a las redes sociales de Twitter e Instagram, omito Facebook por que el fbstalker ha tenido un desfase frente a las nuevas actualizaciones de Facebook.

Más de un curioso se preguntará, ¿para qué sirve esto del OSINT?, debo decir que sirve para muchísimas cosas, desde su origen que es para recabar información de enemigos de guerra o de hacktivistas, pasando por el análisis de información de empresas respecto a sus potenciales clientes, su mercado actual y su imagen corporativa, hasta espionaje empresarial, suplantación de identidad, saber dónde estuvo tu novia la noche anterior, conseguir el número y dirección de la chica rikitik de tu universidad que tanto te gusta, y en sí obtener tanta información de algo o alguien como sea posible. En el mundo del verdadero hacking (no en el de los script kiddies o wannabes cuyo objetivo en la vida es “hackear” una cuenta de Facebook) las técnicas de OSINT son el primer punto obligado a partir, gracias a estas técnicas es que se construye un buen vector de ataque, y como es sabido en el arte de la guerra:

“Conoce a tu enemigo y conócete a ti mismo; en cien batallas, nunca saldrás derrotado. Si eres ignorante de tu enemigo pero te conoces a ti mismo, tus oportunidades de ganar o perder son las mismas. Si eres ignorante de tu enemigo y de ti mismo, puedes estar seguro de ser derrotado en cada batalla.”

--Sun Tzu, El arte de la guerra.

Un buen vector de ataque incrementa nuestras probabilidades de éxito en alguna auditoria o pentest a algún sistema de cualquier tipo. Explicado lo anterior comenzaremos con el uso conjunto de dos herramientas de OSINT para redes sociales: geostalker y cree.py

Geostalker.

El objetivo de este artículo no es la instalación de las herramientas, si bien se trata de instalar y configurar varias cosas (sobre todo de Python y de los tokens de developer de las fuentes de información), si se vuelve a veces algo confuso, si les gustaría que hablara sobre la instalación de las herramientas podrían comentar aquí abajo.

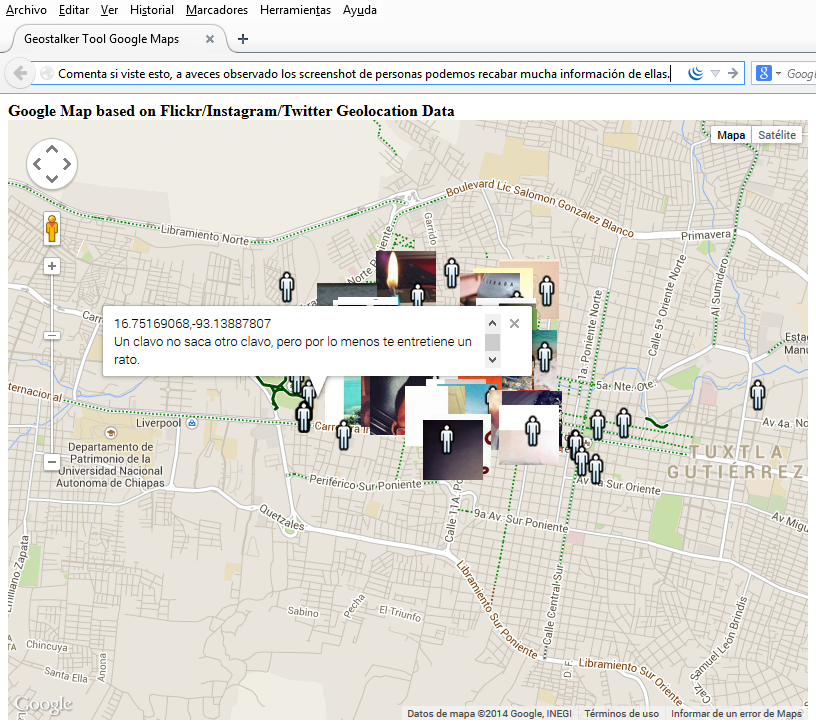

Geostalker puede ser descargado desde esta url https://github.com/milo2012/osintstalker, esta herramienta dadas coordenadas de latitud y longitud recaba información de las fuentes abiertas Wigle.net, Instagram, Twitter, Foursquare y Flickr; al procesar los datos nos da información de acuerdo a las coordenadas que pusimos de los Access Point Wireless a la redonda, fotos tomadas en el lugar, cuentas de redes sociales y post de personas que han visitado el lugar.

Los comandos para ejecutarlo son ya sea en consola de Linux o en cmd de Windows:

geostalker.py –location coordenada_1,coordenada_2

ej: geostalker.py –location 16.755138, -93.129243

En lo personal me llamó la atención el post que dice: "Al final el asesino regresa a la escena dle crimen", vamos a visitar el twitter de la persona que escribió eso.

Esta persona acaba de escribir el tweet cerca de las coordenadas con las

que ejecutamos el geostalker y por lo visto tiene activada la opción de

geolocalización en sus tweets. Geostalker llega hasta aquí, pero si

quisiéramos rastrear a esta persona mediante sus tweets (ya que vimos

que los tienen la ubicación donde fueron hechos) pasamos a la siguiente

herramienta.

Cree.py.

Esta herramienta puede ser descargada

en https://ilektrojohn.github.io/creepy/, su función principal es

encontrar las ubicaciones dentro de un mapa de una cuenta de twiiter,

instagram o flickr, analizando los metadatos de los post e imagenes.

Primero se debe de crear un nuevo proyecto, nosotros vamos a ver que

encontramos del usuario de twitter melissamoises (previamente encontrado

con geostalker).

Posteriormente buscamos el nombre de usuario en cuestión y lo seleccionamos como target.

Ya uno puede darse una idea de por donde puede vivir esta persona.

Como conclusión mediante técnicas de OSINT en redes sociales uno puede obtener información muy sensible de la persona, por eso es importante desactivar la geolocalización de nuestros post en las diversas redes sociales, así como protegerlos para que solo nuestros contactos puedan acceder a ellos.

También que utilizando geostalker en las coordenadas de una empresa o corporación objetivo, los empleados constituirán un vector de ataque importante, es por tal motivo que hay que capacitar a los empleados para que tomen medidas de seguridad referente a sus publicaciones, basta con fotografías dentro de las instalaciones de alguna empresa o corporación para saber que software o que tipo de modem, routers, access point, utilizan y a partir de eso perfilar un ataque informático.

Espero les haya gustado este artículo, les recuerdo que estas técnicas son abordadas a detalle en el diplomado de SIOHE del cual soy docente.

Saludos y buenas noches colegas.

No hay comentarios:

Publicar un comentario