Saludos mis fieles lectores en esta oportunidad vamos a elaborar un

análisis de como se analiza un servidor web en especifico, mediante

diferentes métodos en las cuales nos ayudaran a encontrar

vulnerabilidades criticas que puedan ser aprovechadas para explotar un

servidor, ya que muchas personas se rinden en el primer escenario.

Antes que nada vamos a centrarnos en una pagina especifica, que la llamare "www.pepito.com"

Lo primero que se debe tener en cuenta es lo siguiente:

- Analizar la estructura mediante un escaner de vulnerabilidades

Lo primero que hace todo mundo es utilizar un Escaner de vulnerabilidades. entre ellos algunos utilizan Acunetix, Vega, ProxyStrike, BurpSuite Profesional, Zaproxy, Arachni, Nessus, Nikto, etc....

Todas las herramientas mencionadas están en el blog, le dejare el siguiente articulo donde menciono algunos pasos de como puede convertirse en un auditor de seguridad.

Antes que nada vamos a centrarnos en una pagina especifica, que la llamare "www.pepito.com"

Lo primero que se debe tener en cuenta es lo siguiente:

- Analizar la estructura mediante un escaner de vulnerabilidades

Lo primero que hace todo mundo es utilizar un Escaner de vulnerabilidades. entre ellos algunos utilizan Acunetix, Vega, ProxyStrike, BurpSuite Profesional, Zaproxy, Arachni, Nessus, Nikto, etc....

Todas las herramientas mencionadas están en el blog, le dejare el siguiente articulo donde menciono algunos pasos de como puede convertirse en un auditor de seguridad.

- Auditoria plataformas web

- Auditoria de CMS (Sistema de gestión de contenidos)

- Mapeo de web mediante DNS

- Subir shell en Wordpress , phpmyadmin y defacear en Joomla

- Anonimato

- Manteniendo nuestra puerta trasera en un servidor - Backdoor

- Auditando nuestro servidor web en busca de webshells

- Encontrando fallos mediante Google Hacking

- Explotando servidores dedicados de developers

- Denegación de servicios

Lo que un usuario en windows con nivel intermedio siempre tiene como una buena opción utilizar el escaner Acunetix, este fue el resultado de la pagina de pepito que arrojo:

entonces uno pensaría esta web es segura (Inhackeable) y si ejecuto otro escaner para a ver si me arroja mas vulnerabilidades, vamos hacer un análisis simple con Vega que especialmente se enfoca en el análisis de vulnerabilidades.

Me sale de igual manera pero con algunos fallos que se consideran mas

altos, pero como todos sabemos NO todo lo que vemos es cierto, ya que un

escaner puede ser mentiroso en sentido que puede mostrar falsos

positivos.

Es por eso que se pueden buscar módulos o parámetros GET insertando

sentencias manualmente para ver que pueden arrojar, en mi caso ejecutare

un pequeño Spider que realice hace meses.

Pero una linea me pareció muy interesante la cual es: publicacion/datos2/js/

Entonces entrare a uno de esos parámetros para ver que puedo encontrar:

como vemos parece que hemos encontrado una vulnerabilidad en el servidor, que los escanners no encontraron, vamos a comprobarlo con sqlmap.

Pero sabemos que el servidor corre en un sistema GNU/Linux, lo que haremos sera hacerle un Ping para obtener la IP del servidor para realizar una búsqueda de sus puertos y servicios que corren.

Una ves obtenida la verdadera IP de manera fácil es porque el servicio

web no tiene Cloudflare, pero si desean aprender como encontrar la IP

verdadera lo pueden hacer con Reverseraider que es una herramienta en

código abierto que nos permitirá hacer un análisis de mapeo de redes,

que en su mayoría algunos servicios solo se enfocan en proteger el

dominio principal, pero no en sus Sub-dominios que en su totalidad

comprometen al principal.

http://www.backtrack-omar.com/2013/08/asiendo-dns-inversa-con-reverseraider.html

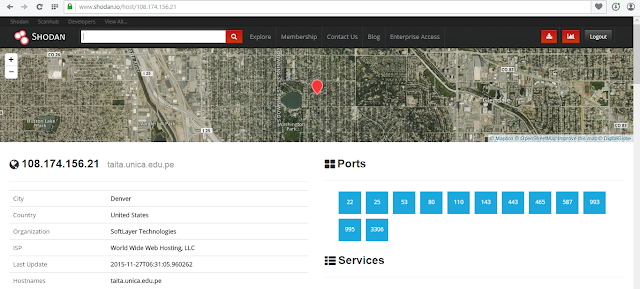

Entonces lo que vamos a ejecutar es el buscador Shodan para ver que servicios corren:

Como vemos corren 12 servicios en diferentes puertos las cuales son los siguientes:

https://www.shodan.io/host/108.174.156.21

como vemos el FTP se puede hacer un ataque de fuerza bruta o buscar un

exploit, en el servicio STMP esta totalmente abierto sin credenciales,

entre ellas también están abiertas las conexiones del Puerto de Mysql

que pueden ser atacadas mediante SPARTA que es una herramienta de código

abierto completa para realizar ataques a muchos de los servicios que

corren en un servidor.

Entonces supongamos que un auditor novato diría no he encontrado nada,

la web es 100% segura... pero algo esta mal en todo lo que vimos, la

persona solamente se enfoca en el dominio principal pero no se pone a

pensar si existen Sub-dominios que estén ligados la servidor, la

búsqueda DNS inversa o revertir la resolución de DNS (RDN) es la

determinación de un nombre de dominio que está asociado con una

determinada dirección IP mediante el Servicio de nombres de dominio

(DNS) de Internet.

Se puede hacer una búsqueda mediante Sub-dominios manualmente mediante Bing utilizando la Dork " Domain:pepito.com "

como también pueden añadir la IP en Bing del servidor web principal:

Entonces usted podrá realizar búsquedas de parámetros utilizando google o

cualquier otro buscador que indexe los servicios... y también pueden

auditar de la misma manera si es que no encuentran fallos en el

principal dominio o si desean encontrar mas fallas para reportarlas o lo

que sea, supongamos que esa web no tiene NINGÚN FALLO pero esta alojada

en su servidor de dominios de paga usted podrá hacer el mismo

procedimiento elaborando un ataque dedicado a paginas que estén en el

mismo servicio para hacer ataques como Symlinking o el Rooting un

ejemplo es este video:

pero algunos cuando ya obtienen algunos credenciales de usuario no saben

encontrar paneles de administrador u otros, en estos caso pueden

utilizar el siguiente DORK que les ayudara mucho, pero de igual manera

auditar módulos en busca de ellos:

http://www.backtrack-omar.com/2015/09/method-ninja-of-google-hacking.html

http://www.backtrack-omar.com/2015/09/method-ninja-of-google-hacking.html

como vemos yo declare en el buscador que solamente quiero buscar la palabra "Login" en el dominio pepito, pueden jugar con ello y variar las palabras como "admin", "usuario", "contraseña, etc.

Espero les aya gustado y brindado una ayuda especial para los que recién se inician en este ambiente es no confiar en su Escaner, auditen encontrando módulos y jueguen con los parámetros que para un auditor eso es diversión en el momento y trabajo adecuado.

No hay comentarios:

Publicar un comentario