Saludos antes de comenzar a redactar, deseo mandar saludos a un buen hermano con el seudónimo "Eduardo Desdes" la cual me a demostrado métodos nuevos de utilizar las Dorks de manera mas profesional e intelectual.

Como sabemos Google es un servicio de indexación de paginas web's,fotos,ftps,ips,entre muchos datos que se alojan cuando utilizamos dicho servicio de manera respectiva.

Ejemplo de lo que sucede al navegar en Google

Al hacer clic en Enviar, Google rastrea e indexa el contenido de la URL tal como está en ese momento. Si cambias el contenido de una URL que tiene pendiente una solicitud de envío, es posible que los resultados del nuevo rastreo sean distintos a los resultados obtenidos con Explorar como Google. Asimismo, como Google vuelve a rastrear la página al enviarla, no importa si la URL que envías se ha analizado mediante la herramienta Explorar como Google con o sin procesamiento.

Una vez enviada la URL, es posible que tengas que esperar un poco hasta que Google procese la solicitud y rastree e indexe la página.

Google nuestra arma de auditar de manera manual

Hemos hablado respectivamente que google es un buscador de todo tipo de datos a nivel mundial ya que contiene millones de millones de sitios enlazados al servicio del publico.

Para un auditor google es la mejor arma en todos los sentidos ya que nos va facilitar el trabajo de intelectual con un objetivo que deseamos auditar de manera rápida y eficaz al momento de concatenar con las denominadas " Dorks of Google " combinándolas para tener un mayor desenlace en nuestro objetivo.

Plataforma del atacante

Uno de los servicios donde liberan miles de wikileaks es sin duda http://pastebin.com/ durante los años de vigencia de este servicio se a alojado información de alto prestigio, pero lo que nosotros necesitaremos serán los Posts de dorks que podremos obtener mediante su búsqueda hasta el momento nos a indexeado 1,930 resultados ojo debo aclarar que dicho servicio nos dará información de cualquier tipo de dorks como documentos,archivos,ftp,ip,cámaras e infinidades de dispositivos que tengan una interface de protocolo en la red mundial.

Todos hemos utilizado algunas dorks como:

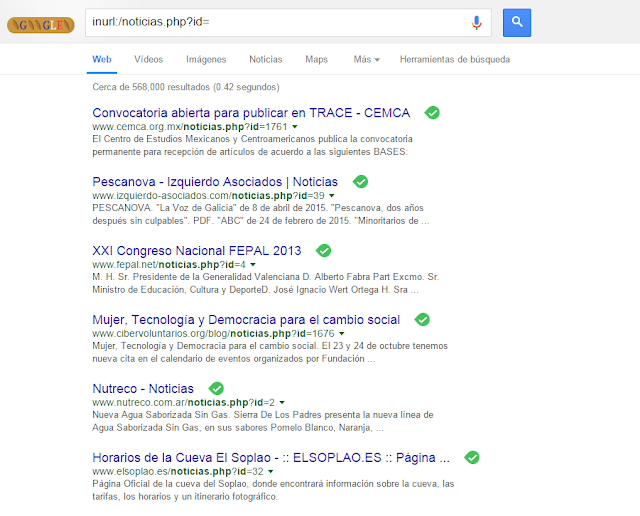

Inurl:/noticias.php?id=

inurl:/eventos.php?id=

inurl:/detalles.php?id=

inurl:/principal.php?id=

inurl:/imagenes.php?id=

inurl:/videos.php?id=

Entre otras muchas que hemos visto en la web.

You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right syntax to use near '\'6' at line 1

Explicación de las dorks :

Las Dorks son una serie de sentencias conformadas por operadores de búsqueda avanzada de google , que nos sirve para perfeccionar nuestra búsqueda y para encontrar paginas vulnerables. A continuación mencionare unos cuantos comando principales.

inurl:(panel) el buscador mostrara todos los resultados tal que en su url este la palabra 'panel'

intitle:(inicio) el buscador mostrara todos los resultados tal que en su titulo de pagina este la palabra 'inicio'

intext:(contraseña) el buscador mostrara todos los resultados tal que en el texto se su pagina este la palabra 'contraseña'

filetype:(pdf) el buscador mostrara todos los resultados que sean de tipo pdf eso se puede reemplazar por php, html , jpg y cualquier otro archivo.

site:(edu.pe) el buscador mostrara todos los resultados tal que su dominio sea gob.pe, ejemplo www.uap.edu.pe

Se pueden poner mas de una palabra (esto sirve para todo los comandos) por ejemplo:

intext:(contraseña usuario) Muestra los resultados que tengan la cadena 'contraseña usuario'

intext:(contraseña & usuario) Muestra los resultados que tengan 'contraseña' y 'usuario'

intext:(contraseña | usuario) Muestra los resultados que tengan 'contraseña' o 'usuario'

Se puede quitar resultados (esto sirve para todo los comandos) por ejemplo:

intext:(contraseña usuario) -intext:(sangre) Muestra los resultados que tengan la cadena 'contraseña usuario' y que no tengan la palabra 'sangre'

Ahora solo queda en su imaginación las dorks que desean armar ! Por ejemplo

site:edu.pe intext:(usuario contraseña) filetype:php Esto mostrara los paneles de las webs de las universidades , al menos los de tipo php y que estén en español

site:pe intext:(femenino & telefono) filetype:xls Esto mostrara los teléfonos de mujeres del Perú jajaja.

Escenario dirigido a un servidor web:

Una anécdota que me encanto fue cuando estuve auditando de manera manual y a la vez con burp Suite y una herramienta privada que programe la cual consta de hacer un escaneo general capturando al servidor de manera completa y efectiva de todos los archivos,módulos y demás que tengan en la misma.

Algún día liberare mi herramienta,pero por el momento estará en mi a mi disposición personal.

Cyberscan.py

la vulnerabilidad fue reportado, espero lo hayan parchado.

la adecdota es que con mi camarada Eduardo Desdes, estuvimos auditando una web "X", entonces empece a utilizar las herramientas que comente hace momentos, cabe destacar que la herramienta estaba en Joomla, me parecio interesante pero lo único que encontraba era falsos positivos y algunos XSS ya que por mi parte los encontraba de forma manual, por otra mi herramienta capturada el sitio web, entonces empece aburrirme y mi camarada me comento lo siguiente "Encontré un Error", mi primera impresión fue "WTF" como lo hiciste? ni con Joomscan xD! y me dijo pues " utilice una dork".me recordó a mis comienzos cuando buscaba parámetros GET and POST para encontrar fallos a sitios arbitrarios o a un objetivo central

Lo interesante de todo esto es que me había olvidado de hacer un dns inverso al sitio web para ver que tiene sus subdominios.

Entonces fue cuando me enseño una dork peculiar :

site:ejemplo.gob.pe inurl:& -inurl:index.php

Entonces me di cuenta cuando ejecute la sentencia ' que era una Sql inyección ciega pues mi camarada efectivamente lo había explotado : )

Entonces comprobé la dork y efectivamente me sorprendió.

El mejor consejo que puedo dar es que no hay que discriminar, ni disminuir lo que las dork pueden encontrar mediante una búsqueda configurada para obtener datos dedicados para un ataque dirigido, aveces recordar nuestros comienzos pueden ser utilices a la hora de utilizarlos, Gracias.

No hay comentarios:

Publicar un comentario